Installation de Google Authenticator sur Ubuntu

Tout d'abord, nous allons installer Authentificateur Google avant de l'utiliser. Exécutez la commande suivante sur le terminal pour l'installer

[email protected] :~$ sudo apt-get install libpam-google-authenticatorAprès l'installation Authentificateur Google, maintenant nous pouvons l'utiliser après la configuration.

Installation de Google Authenticator sur Smartphone

Vous avez donc installé Authentificateur Google sur votre machine, installez maintenant Authentificateur Google application sur votre smartphone. Allez sur le lien suivant pour installer cette application.

https://play.Google.com/store/apps/détails?identifiant=com.Google.Android.applications.Authenticator2&hl=fr

Configuration de l'authentificateur sur Ubuntu

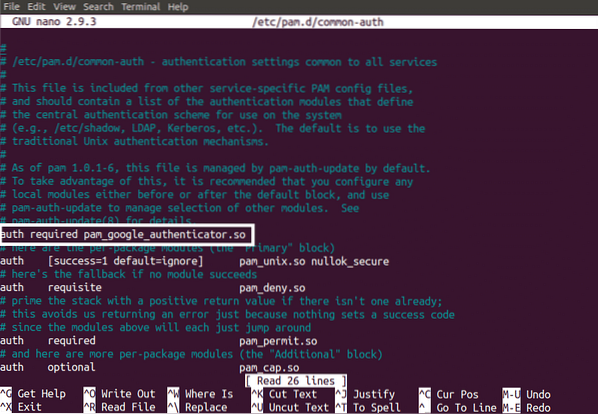

Afin de configurer l'authentificateur sur le serveur Ubuntu, suivez la procédure donnée. Tout d'abord ouvrez le fichier de configuration dans l'éditeur nano. La commande suivante ouvrira le fichier de configuration de l'authentificateur

[email protégé] :~$ sudo nano /etc/pam.d/commun-authAjoutez la ligne suivante dans le fichier comme indiqué dans la figure suivante.

authentification requise pam_google_authenticator.donc

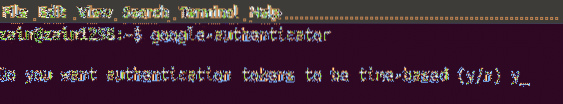

Tapez maintenant la commande suivante dans le terminal pour commencer Authentificateur Google

[email protected] :~$ google-authenticatorLorsque vous exécutez la commande ci-dessus dans le terminal d'Ubuntu, il vous demandera que l'authentification des jetons soit basée sur le temps. Les jetons d'authentification basés sur le temps expireront après un laps de temps spécifique et sont plus sûrs que les jetons d'authentification non basés sur le temps… Par défaut, les jetons expireront toutes les 30 secondes. Sélectionnez maintenant oui si vous souhaitez générer des jetons d'authentification basés sur le temps et appuyez sur Entrée. Il a été montré dans la figure suivante.

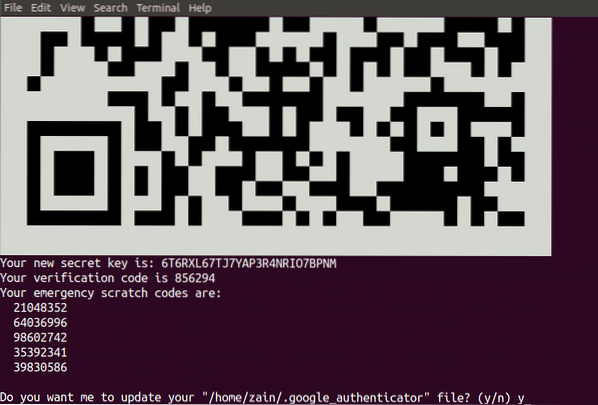

Lorsque vous appuyez sur Entrée, il générera les informations d'identification suivantes.

- QR Code que vous devez scanner sur votre smartphone. Une fois que vous aurez scanné le code sur votre smartphone, il générera immédiatement un jeton d'authentification qui expirera toutes les 30 secondes.

- Clef secrète est une autre façon de configurer votre application d'authentification sur votre smartphone. C'est utile lorsque votre téléphone ne prend pas en charge la numérisation de code QR.

- Code de vérification est le premier code de vérification généré par QR Code

- Codes à gratter d'urgence sont les codes de sauvegarde. Si vous perdez votre appareil d'authentification, vous pouvez utiliser ces codes pour l'authentification. Vous devez conserver ces codes dans un endroit sûr pour les utiliser en cas de perte de votre appareil d'authentification.

Il demande également la mise à jour du google_authenticator fichier comme le montre la figure suivante.

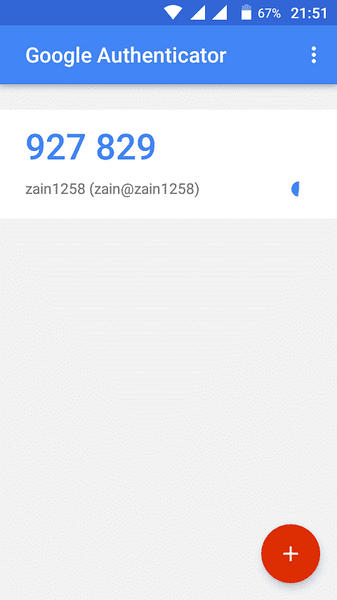

Scannez maintenant le code QR de votre Authentificateur Google app installée sur votre smartphone et créez un compte en appuyant sur «Ajouter un compte". Un code comme indiqué dans la figure suivante sera généré. Ce code continue de changer toutes les 30 secondes, vous n'avez donc pas besoin de le mémoriser.

Après avoir créé un compte sur votre smartphone. Maintenant, sélectionnez oui pour mettre à jour google_authenticator fichier sur le terminal d'Ubuntu et appuyez sur Entrée pour mettre à jour google_authenticator déposer.

Après avoir mis à jour le fichier d'authentification google, il vous demandera si vous souhaitez interdire l'utilisation du code d'authentification plus d'une fois ou non, comme le montre la figure suivante. Par défaut, vous ne pouvez pas utiliser chaque code deux fois et vous pouvez interdire l'utilisation du code d'authentification plusieurs fois en toute sécurité. C'est sûr que si quelqu'un obtient votre code d'authentification que vous avez utilisé une fois, il ne peut pas accéder à votre serveur Ubuntu.

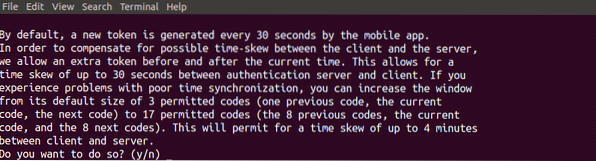

La prochaine question qui sera posée est d'autoriser ou d'interdire à votre authentificateur d'accepter le code d'authentification peu de temps après ou avant l'heure d'expiration spécifique du jeton d'authentification, comme indiqué dans la figure suivante. Les codes de vérification générés en fonction du temps sont très sensibles au temps. Si vous sélectionnez oui, votre code sera accepté si vous entrez le code d'authentification peu de temps après l'expiration du code. Cela diminuera la sécurité de votre serveur alors répondez non à cette question.

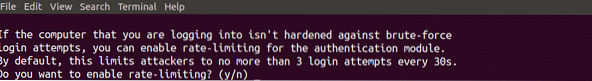

La dernière question posée lors de la configuration de l'authentificateur sur votre serveur est de limiter les tentatives de connexion infructueuses toutes les 30 secondes, comme le montre la figure ci-dessous. Si vous sélectionnez oui, cela ne vous permettra pas plus de 3 tentatives de connexion infructueuses toutes les 30 secondes. En sélectionnant oui, vous pouvez encore améliorer la sécurité de votre serveur.

Vous avez maintenant activé l'authentification à deux facteurs sur votre serveur Ubuntu. Maintenant, votre serveur nécessite une authentification supplémentaire de l'authentificateur Google autre que le mot de passe.

Test de l'authentification à deux facteurs

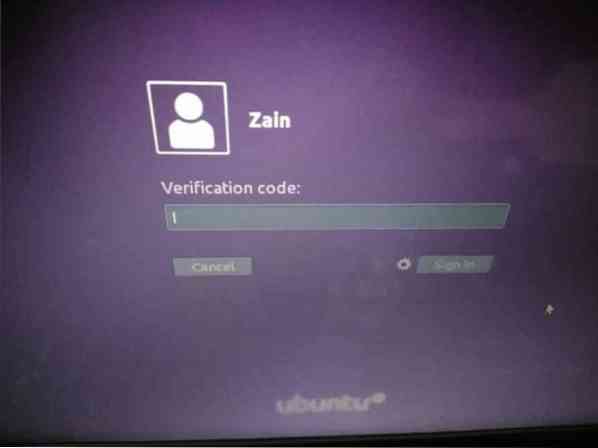

Jusqu'à présent, nous avons appliqué l'authentification à deux facteurs à notre serveur Ubuntu. Nous allons maintenant tester l'authentificateur à deux facteurs s'il fonctionne ou non. Redémarrez votre système et s'il demande une authentification, comme le montre la figure suivante, alors l'authentificateur fonctionne.

Récupération à partir de l'authentification à deux facteurs

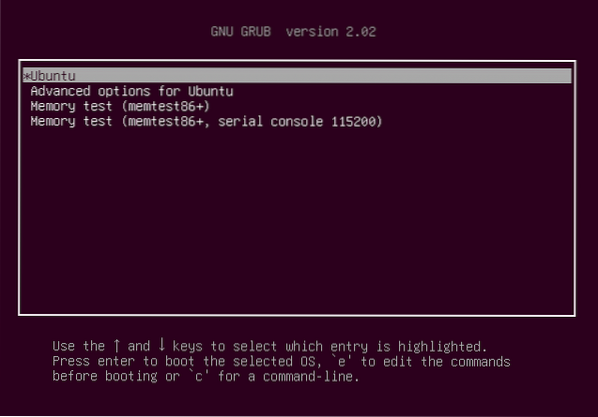

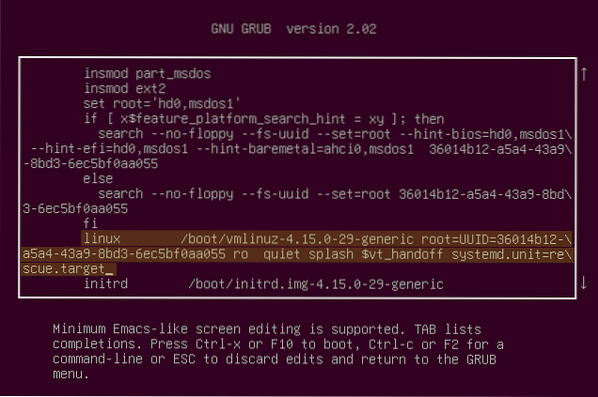

Si vous avez perdu votre smartphone et votre clé secrète, vous pouvez récupérer votre compte en suivant la procédure. Tout d'abord redémarrez votre système et lorsque le GNU GRUB Le menu apparaît, puis appuyez sur 'e' tout en vous assurant que l'entrée Ubuntu est mise en surbrillance, comme indiqué dans la figure suivante.

Recherchez maintenant la ligne qui commence à partir de 'linux' et se termine par '$vt_handoff' et ajoutez les mots suivants à cette ligne comme mis en évidence dans la figure ci-dessous.

systemd.unité=sauvetage.cible

Appuyez maintenant sur Ctrl+X pour enregistrer les modifications. Lorsque vous enregistrez ceci, une ligne de commande apparaît et vous demande le mot de passe root. Entrez votre mot de passe root pour commencer.

Exécutez maintenant la commande suivante après avoir remplacé 'username' par le nom d'utilisateur de votre appareil pour supprimer le '.fichier google_authenticator'.

[email protected] :~# rm /home/username/.google_authenticatorAprès cela, exécutez la commande suivante pour modifier le fichier de configuration

[email protégé] :~# nano /etc/pam.d/commun-authSupprimez maintenant la ligne suivante dans ce fichier et enregistrez-la.

authentification requise pam_google_authenticator.doncMaintenant, redémarrez votre système en exécutant la commande suivante dans la ligne de commande

[email protected] :~# redémarrerVous pouvez maintenant vous connecter à votre serveur sans nécessiter l'authentification Google.

Conclusion

Dans ce blog, l'authentification à deux facteurs a été expliquée. L'authentification à deux facteurs ajoute une couche de sécurité supplémentaire à votre serveur. En général, vous n'avez besoin que de votre nom d'utilisateur et de votre mot de passe pour vous connecter à votre serveur, mais après avoir appliqué l'authentification à deux facteurs, vous aurez également besoin d'un code d'authentification ainsi que d'un nom d'utilisateur et d'un mot de passe. Il offre une sécurité supplémentaire à votre serveur. Si quelqu'un parvient à obtenir votre mot de passe, il ne pourra pas se connecter à votre serveur à cause de l'authentificateur.

Phenquestions

Phenquestions