L'Internet des objets (IoT) se développe rapidement. L'IoT est la connectivité des appareils sur Internet. C'est comme un réseau social ou un service de messagerie, mais au lieu de connecter des personnes, l'IoT connecte en fait des appareils intelligents qui incluent, mais sans s'y limiter, vos ordinateurs, smartphones, appareils ménagers intelligents, outils d'automatisation, etc.

Cependant, à l'instar de tous les types de technologies, l'IoT est également une arme à double tranchant. Elle a ses avantages, mais il y a de sérieuses menaces qui accompagnent cette technologie. Alors que les fabricants se battent les uns contre les autres pour proposer le dernier appareil sur le marché, peu d'entre eux pensent aux problèmes de sécurité associés à leurs appareils IoT.

Menaces de sécurité IoT les plus courantes

Quelles sont les plus grandes menaces et défis de sécurité auxquels l'IoT est actuellement confronté? Cette question est l'une des requêtes les plus posées par divers groupes d'utilisateurs car ils sont les utilisateurs finaux. Fondamentalement, il existe de nombreuses menaces de sécurité IoT qui prévalent dans nos appareils IoT utilisés au quotidien, ce qui rend ce monde technologique plus vulnérable.

Pour garder notre système IoT hors des failles de sécurité, nous devons identifier et résoudre les menaces et les défis. Ici, j'ai fait un petit effort pour identifier une liste des menaces de sécurité IoT les plus courantes qui nous aideront à prendre les mesures de protection appropriées.

Pour garder notre système IoT hors des failles de sécurité, nous devons identifier et résoudre les menaces et les défis. Ici, j'ai fait un petit effort pour identifier une liste des menaces de sécurité IoT les plus courantes qui nous aideront à prendre les mesures de protection appropriées.

1. Manque de mises à jour

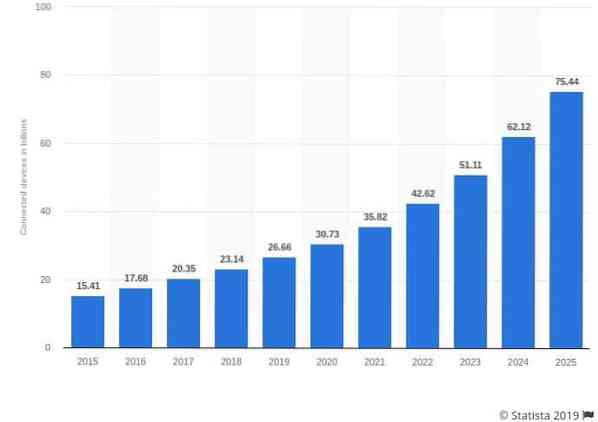

À l'heure actuelle, il existe environ 23 milliards d'appareils IoT dans le monde. D'ici 2020, ce nombre passera à près de 30 milliards, selon un rapport de Statista. Cette augmentation massive du nombre d'appareils connectés à l'IoT n'est pas sans conséquence.

Le plus gros problème avec toutes les entreprises qui produisent ces appareils est qu'elles sont négligentes en termes de gestion des problèmes de sécurité et des risques liés aux appareils. La plupart de ces appareils connectés ne reçoivent pas suffisamment de mises à jour de sécurité ; certains ne sont jamais mis à jour.

Les appareils qui étaient autrefois considérés comme sécurisés deviennent complètement vulnérables et non sécurisés avec l'évolution de la technologie, ce qui les rend vulnérables aux cybercriminels et aux pirates informatiques.

Les fabricants se font concurrence et lancent des appareils chaque jour sans trop réfléchir aux risques et aux problèmes de sécurité.

La plupart des fabricants fournissent des mises à jour du micrologiciel OTA (Over-the-air), mais ces mises à jour s'arrêtent dès qu'ils commencent à travailler sur leur nouvel appareil, laissant leur génération actuelle exposée aux attaques.

Si les entreprises ne fournissent pas régulièrement des mises à jour de sécurité pour leurs appareils, elles exposent leur clientèle à des cyberattaques et des violations de données potentielles.

2. Appareils IoT compromis envoyant des e-mails de spam

L'évolution de la technologie nous a apporté une pléthore d'appareils intelligents qui incluent, mais sans s'y limiter, les appareils intelligents, le système de maison intelligente, etc. Ces appareils utilisent une puissance de calcul similaire à celle des autres appareils connectés à l'IoT et peuvent être utilisés pour diverses activités.

Un appareil compromis peut être transformé en serveur de messagerie. Selon un rapport de la société de sécurité Internet Proofpoint, un réfrigérateur intelligent a été utilisé pour envoyer des milliers de courriers indésirables sans que ses propriétaires en aient la moindre idée. La plupart de ces appareils intelligents peuvent être transformés en serveurs de messagerie dans le but d'envoyer du spam par courrier électronique en masse.

3. Appareils IoT enrôlés dans des botnets

Semblable aux appareils piratés et transformés en serveurs de messagerie pour le spam de masse ; Les appareils IoT intelligents peuvent également être utilisés comme botnets pour mener des attaques DDoS (Distributed Denial of Service).

Dans le passé, les pirates ont utilisé des babyphones, des webcams, des boîtiers de streaming, des imprimantes et même des montres connectées pour mener des attaques DDoS à grande échelle. Les fabricants doivent comprendre les risques associés aux appareils connectés à l'IoT et prendre toutes les mesures nécessaires pour sécuriser leurs appareils.

4. Communication dangereuse

De nombreux appareils IoT ne chiffrent pas les messages lorsqu'ils les envoient sur le réseau. C'est l'un des plus grands défis de sécurité de l'IoT. Les entreprises doivent s'assurer que la communication entre les appareils et les services cloud est sécurisée et cryptée.

La meilleure pratique pour garantir une communication sécurisée consiste à utiliser le cryptage de transport et à utiliser des normes telles que TLS. Isoler les appareils grâce à l'utilisation de différents réseaux permet également de créer une communication sécurisée et privée, qui maintient les données transmises sécurisées et confidentielles. La plupart des applications et services ont commencé à crypter leurs messages afin de protéger les informations de leurs utilisateurs.

5. Utilisation de mots de passe par défaut

La plupart des entreprises livrent des appareils avec des mots de passe par défaut et ne disent même pas à leurs clients de les changer. Il s'agit de l'une des plus grandes menaces de sécurité de l'IoT, car les mots de passe par défaut sont de notoriété publique et les criminels peuvent facilement mettre la main sur les mots de passe pour le forçage brutal.

De faibles informations d'identification laissent presque tous les appareils connectés à l'IoT sujets au forçage brutal et au piratage de mots de passe. Les entreprises qui utilisent des informations d'identification dangereuses sur leurs appareils IoT exposent à la fois leurs clients et leur entreprise à des attaques directes et à des infections par le biais d'une tentative de force brute.

6. Accès à distance

Des documents publiés par WikiLeaks mentionnaient que la Central Intelligence Agency des États-Unis (CIA) avait piraté des appareils IoT et allumé la caméra/les microphones à l'insu des propriétaires. Eh bien, la possibilité que des attaquants puissent pénétrer dans vos appareils et enregistrer les propriétaires à leur insu est terrifiante, et elle n'a été utilisée que par le gouvernement lui-même.

Leurs documents ont mis en évidence des vulnérabilités massives dans les derniers logiciels tels qu'Android et iOS, ce qui signifie que les criminels peuvent également tirer parti de ces vulnérabilités et commettre des crimes scandaleux.

7. Fuites d'informations personnelles

Les cybercriminels expérimentés peuvent causer des dommages considérables même en découvrant des adresses de protocole Internet (IP) via des appareils IoT non sécurisés. Ces adresses peuvent être utilisées pour localiser un utilisateur et son adresse résidentielle réelle.

C'est pourquoi de nombreux experts en sécurité Internet recommandent de sécuriser votre connexion IoT via un réseau privé virtuel (VPN). L'installation d'un VPN sur votre routeur chiffrera tout le trafic via le FAI. Le VPN peut garder votre adresse de protocole Internet privée et sécuriser l'ensemble de votre réseau domestique.

8. Invasions domiciliaires

Cela doit être l'une des menaces les plus effrayantes pour la «sécurité de l'Internet des objets» car elle comble le fossé entre le monde numérique et physique. Comme déjà mentionné, un appareil IoT non sécurisé peut divulguer votre adresse IP qui peut être utilisée pour localiser votre adresse résidentielle.

Les pirates peuvent vendre ces informations à des sites Web clandestins où opèrent des groupes criminels. De plus, si vous utilisez des systèmes de sécurité domestique intelligents connectés à l'IoT, ceux-ci pourraient également être compromis. C'est pourquoi vous devez sécuriser vos appareils connectés grâce à la sécurité IoT et à l'utilisation de VPN.

9. Accès à distance du véhicule

Pas aussi effrayant que quelqu'un par effraction dans votre maison, mais toujours quelque chose d'assez terrifiant. Aujourd'hui, alors que nous aspirons tous à des voitures de conduite intelligentes, il existe également un niveau de risque élevé associé à ces voitures connectées à l'IoT.

Des pirates informatiques qualifiés peuvent accéder à votre voiture intelligente et la détourner via un accès à distance. C'est une pensée effrayante parce que quelqu'un d'autre prenant le contrôle de votre voiture vous rendrait vulnérable à une pléthore de crimes.

Heureusement, les constructeurs de voitures intelligentes portent une attention particulière à ces menaces de « sécurité de l'Internet des objets » et travaillent dur pour protéger leurs appareils contre tout type de violation.

dix. Ransomware

Les ransomwares sont utilisés depuis longtemps sur les PC et les réseaux d'entreprise. Les criminels chiffrent l'ensemble de votre système et menacent de supprimer toutes vos données à moins que vous ne payiez la « rançon », d'où le nom.

Ce n'est qu'une question de temps avant que les attaquants commencent à verrouiller différents appareils intelligents et à exiger une rançon pour leur déverrouillage. Les chercheurs ont déjà découvert un moyen d'installer un ransomware sur des thermostats intelligents, ce qui est assez alarmant car les criminels peuvent augmenter ou baisser la température jusqu'à ce que la rançon ait été payée. Encore plus terrifiant, les attaquants prennent le contrôle des systèmes de sécurité domestique ou des appareils intelligents. Combien paieriez-vous pour déverrouiller votre porte de garage connectée à l'IoT?

Ce n'est qu'une question de temps avant que les attaquants commencent à verrouiller différents appareils intelligents et à exiger une rançon pour leur déverrouillage. Les chercheurs ont déjà découvert un moyen d'installer un ransomware sur des thermostats intelligents, ce qui est assez alarmant car les criminels peuvent augmenter ou baisser la température jusqu'à ce que la rançon ait été payée. Encore plus terrifiant, les attaquants prennent le contrôle des systèmes de sécurité domestique ou des appareils intelligents. Combien paieriez-vous pour déverrouiller votre porte de garage connectée à l'IoT?

11. Le vol de données

Les pirates informatiques recherchent toujours des données qui incluent, mais sans s'y limiter, les noms des clients, les adresses des clients, les numéros de carte de crédit, les détails financiers, etc. Même lorsqu'une entreprise dispose d'une sécurité IoT stricte, il existe différents vecteurs d'attaque que les cybercriminels peuvent exploiter.

Par exemple, un seul appareil IoT vulnérable suffit à paralyser tout un réseau et à accéder à des informations sensibles. Si un tel appareil est connecté à un réseau d'entreprise, les pirates peuvent accéder au réseau et extraire toutes les données précieuses. Les pirates utilisent ensuite ces données à mauvais escient ou les vendent à d'autres criminels pour une somme importante.

12. Dispositifs médicaux compromettant

Celui-ci vient d'Hollywood, mais cela n'en fait pas moins une menace pour la sécurité de l'IoT. Un épisode de la série télévisée Homeland a montré une attaque au cours de laquelle les criminels ont ciblé un dispositif médical implanté pour assassiner une personne.

Maintenant, ce type d'attaque n'a pas été mené dans la vraie vie, mais c'est toujours une menace. Une menace suffisante pour que l'ancien vice-président des États-Unis, Dick Cheney, ait retiré les fonctionnalités sans fil de son défibrillateur implanté pour éviter de tels scénarios. Alors que de plus en plus d'appareils médicaux se connectent à l'IoT, ces types d'attaques restent une possibilité.

13. Plus d'appareils, plus de menaces

C'est un inconvénient d'avoir un énorme coup de pouce dans les appareils IoT. Le nombre d'appareils derrière votre pare-feu a considérablement augmenté au cours de la dernière décennie. À l'époque, nous n'avions qu'à nous soucier de la sécurisation de nos ordinateurs personnels contre les attaques extérieures.

Maintenant, à cette époque, nous avons une pléthore d'appareils IoT différents dont nous devons nous soucier. Allant de nos smartphones quotidiens aux appareils électroménagers intelligents et bien plus encore. Comme il y a tellement d'appareils qui peuvent être piratés, les pirates seront toujours à l'affût du maillon le plus faible et le briseront.

14. Petites attaques IoT

Nous sommes toujours au courant des attaques IoT à grande échelle. Nous avons entendu parler du botnet Mirai il y a 2 ans/Avant Mirai ; il y avait Reaper qui était bien plus dangereux que Mirai. Même si les attaques à grande échelle causent plus de dégâts, nous devrions également craindre des attaques à petite échelle qui passent souvent inaperçues.

Les attaques à petite échelle échappent souvent à la détection et se glissent à travers les brèches. Les pirates essaieront d'utiliser ces micro-attaques pour mener à bien leurs plans au lieu d'aller chercher les gros canons.

15. Automatisation et A.je

UNE.je. des outils sont déjà utilisés dans le monde. Il y a un.je. outils aidant à fabriquer des voitures tandis que d'autres passent au crible une grande quantité de données. Cependant, il y a un inconvénient à utiliser l'automatisation car il suffit d'une seule erreur dans le code ou d'un algorithme défectueux pour faire tomber l'ensemble A.je. réseau et avec lui, toute l'infrastructure qu'il contrôlait.

UNE.je. et l'automatisation n'est que du code ; si quelqu'un a accès à ce code, il peut prendre le contrôle de l'automatisation et effectuer ce qu'il veut. Nous devons donc nous assurer que nos outils restent à l'abri de telles attaques et menaces.

16. Facteur humain

Eh bien, ce n'est pas une menace pure et simple, mais il faut s'inquiéter du nombre croissant d'appareils. Étant donné qu'avec chaque appareil, le nombre d'humains interagissant avec l'IoT augmente également. Tout le monde n'est pas concerné par la cybersécurité ; certains ne connaissent même rien aux attaques numériques ou les considèrent comme un mythe.

Ces personnes ont souvent les normes de sécurité les plus basses lorsqu'il s'agit de sécuriser leurs appareils IoT. Ces personnes et leurs appareils non sécurisés peuvent être fatals à une organisation ou à un réseau d'entreprise s'ils s'y connectent.

17. Manque de connaissances

Il s'agit également d'une autre menace qui peut être facilement résolue grâce à un bon partage des connaissances. Les gens ne connaissent pas grand-chose à l'IoT ou s'en moquent. Le manque de connaissances peut souvent être la cause de dommages massifs à un réseau d'entreprise ou personnel.

Il doit être prioritaire pour fournir toutes les connaissances fondamentales concernant l'IoT, les appareils connectés et les menaces pour chaque individu. Avoir des connaissances de base sur l'impact de l'IoT et de ses menaces de sécurité pourrait faire la différence entre avoir un réseau sécurisé et une violation de données.

18. Manque de temps/d'argent

La plupart des personnes ou des organisations n'investiront pas dans une infrastructure IoT sécurisée car elles la trouvent trop longue ou trop chère. Cela doit changer. Sinon, les entreprises subiront des pertes financières massives à cause d'une attaque.

Les données sont l'actif le plus précieux qu'une entreprise puisse avoir. Une violation de données signifie une perte de millions de dollars. Investir dans une configuration IoT sécurisée ne serait pas aussi coûteux qu'une violation massive des données.

19. Hameçonnage automatique

L'hameçonnage automatique deviendra une préoccupation majeure dans les années à venir. Les pirates infiltreront les appareils et les réseaux IoT pour envoyer de faux signaux qui inciteront les propriétaires à prendre des mesures qui pourraient endommager le réseau opérationnel.

Les attaquants, par exemple, pourraient avoir une usine de fabrication qui signale qu'elle travaille à moitié de sa capacité (alors qu'elle fonctionne à 100%) et l'opérateur de l'usine essaiera d'augmenter encore la charge qui peut être dévastatrice pour l'usine.

Les attaquants, par exemple, pourraient avoir une usine de fabrication qui signale qu'elle travaille à moitié de sa capacité (alors qu'elle fonctionne à 100%) et l'opérateur de l'usine essaiera d'augmenter encore la charge qui peut être dévastatrice pour l'usine.

20. Mauvais protocoles d'authentification

Avec autant d'appareils connectés IoT qui inondent le marché, les fabricants ont négligé le fait que chaque appareil a besoin d'un protocole d'authentification approprié et fort. Ces mécanismes d'autorisation médiocres conduisent souvent à fournir aux utilisateurs un accès plus élevé qu'ils ne sont censés obtenir.

La plupart des appareils manquent de complexité de mot de passe, d'informations d'identification par défaut médiocres, d'un manque de cryptage, d'aucune authentification à deux facteurs et d'une récupération de mot de passe non sécurisée. Ces vulnérabilités de sécurité peuvent facilement amener les pirates à accéder facilement aux appareils et aux réseaux.

21. Problèmes de confidentialité

La plupart des appareils collectent des données de tous types, y compris des informations sensibles. Des problèmes de confidentialité sont soulevés lorsque les appareils commencent à collecter des informations personnelles sans disposer de méthodes de protection appropriées pour ces données.

De nos jours, presque toutes les applications pour smartphones nécessitent un certain type d'autorisations et de collecte de données sur iOS et Android. Vous devez examiner ces autorisations et voir quel type de données sont collectées par ces applications. Si les données collectées sont de nature personnelle et sensible, alors il vaut mieux se débarrasser de l'application plutôt que de risquer vos données personnelles.

22. Mauvaise sécurité physique

Maintenant, nous avons parlé de sécurité numérique jusqu'à présent, mais ce n'est pas la seule menace pour un appareil IoT. Si la sécurité physique est médiocre, les pirates peuvent accéder facilement aux appareils sans avoir à faire beaucoup de travail.

Les faiblesses physiques surviennent lorsqu'un pirate informatique peut facilement démonter un appareil et accéder à son stockage. Même le fait d'avoir des ports USB ou d'autres types de ports exposés peut amener les pirates à accéder au support de stockage de l'appareil et à compromettre toutes les données de l'appareil.

23. Écumage RFID

C'est le type d'écrémage où les pirates interceptent les informations et les données sans fil des puces RFID utilisées sur les cartes de débit, les cartes de crédit, les cartes d'identité/passeports et d'autres documents.

L'écrémage de ces données a pour but de voler les informations personnelles qui sont utilisées pour le vol d'identité avancé. Les pirates utilisent des appareils compatibles NFC qui enregistrent toutes les données non cryptées des puces RFID, puis les diffusent via des signaux sans fil.

L'écrémage de ces données a pour but de voler les informations personnelles qui sont utilisées pour le vol d'identité avancé. Les pirates utilisent des appareils compatibles NFC qui enregistrent toutes les données non cryptées des puces RFID, puis les diffusent via des signaux sans fil.

24. Attaques de l'homme du milieu

Il s'agit d'un type d'attaque où les pirates interceptent la communication entre deux parties via un appareil IoT non sécurisé ou une vulnérabilité du réseau, puis ils modifient les messages alors que les deux parties pensent qu'elles communiquent entre elles. Ces attaques peuvent être dévastatrices pour les parties impliquées car toutes leurs informations sensibles sont en danger pendant la communication.

25. Schémas de gouffre

Un pirate peut facilement attirer tout le trafic d'un nœud de réseau de capteurs sans fil (WSN) pour créer un gouffre. Ce type d'attaque crée un gouffre métaphorique qui compromet la confidentialité des données et nie également tout service au réseau. Cela se fait en laissant tomber tous les paquets au lieu de les envoyer à leur destination.

Derniers mots

L'IoT est définitivement un gros problème, et il ne fera que s'agrandir avec le temps. Malheureusement, plus il grossit, plus il a de cibles sur le dos. Toutes les menaces qui les accompagnent et les tendances IoT vont également s'amplifier. Les fabricants et autres personnes liées à l'industrie de l'IoT devront prendre au sérieux les problèmes de sécurité et les menaces.

La connaissance est la première ligne de défense contre de telles menaces. Vous devez donc vous familiariser avec les menaces de sécurité IoT et leurs contre-mesures.

Phenquestions

Phenquestions