Ce tutoriel montre comment installer BurpSuite sur Debian, comment configurer votre navigateur (dans ce tutoriel, je montre seulement comment le configurer sur Firefox) et le certificat SSL et comment capturer des paquets sans configuration proxy préalable sur la cible en le combinant avec ArpSpoof et configurer le proxy invisible pour écouter.

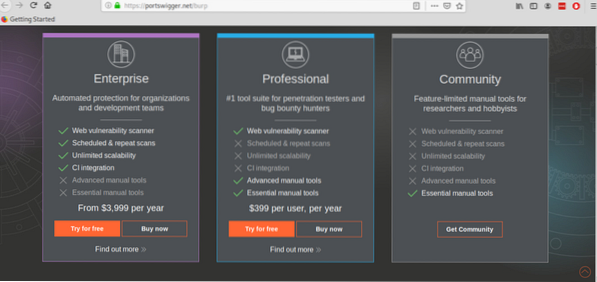

Pour commencer à installer BurpSuite, visitez et sélectionnez l'option Obtenir la communauté (la troisième) pour obtenir BurpSuite gratuitement.

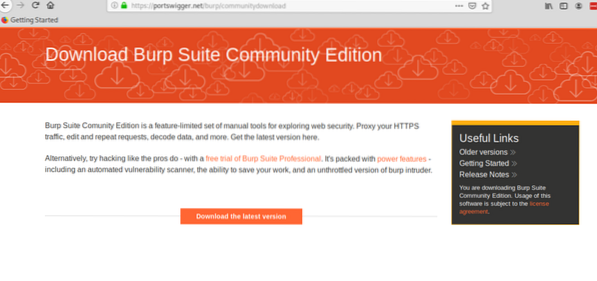

Dans l'écran suivant, cliquez sur le bouton orange « Télécharger la dernière version » pour continuer.

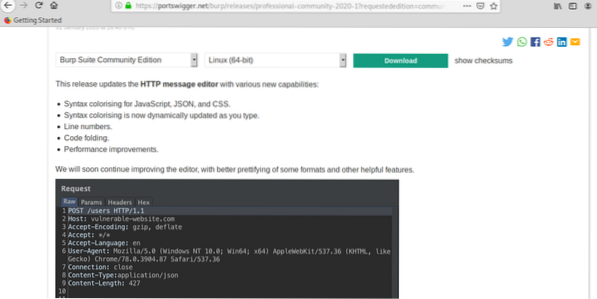

Cliquez sur le bouton vert Télécharger.

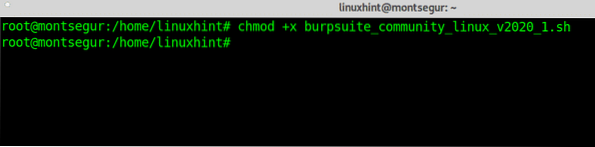

Sauver la .sh et donnez-lui les autorisations d'exécution en exécutant :

# chmod +xDans ce cas pour la version actuelle à cette date je lance :

# chmod +x burpsuite_community_linux_v2020_1.sh

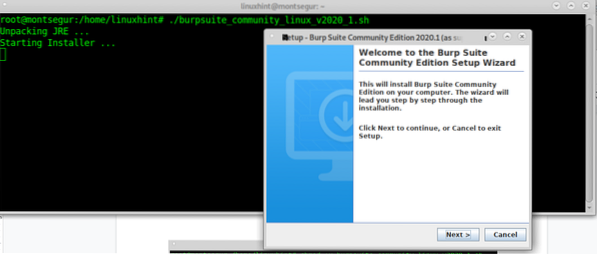

Une fois les droits d'exécution donnés, exécutez le script en exécutant :

# ./burpsuite_community_linux_v2020_1.shUn programme d'installation de l'interface graphique vous demandera, appuyez sur "Suivant" continuer.

Laissez le répertoire d'installation par défaut (/opt/BurpSuiteCommunity) sauf si vous avez besoin d'un autre emplacement et appuyez sur Suivant continuer.

Recherchez « Créer un lien symbolique » sélectionné et laissez le répertoire par défaut et appuyez sur Suivant.

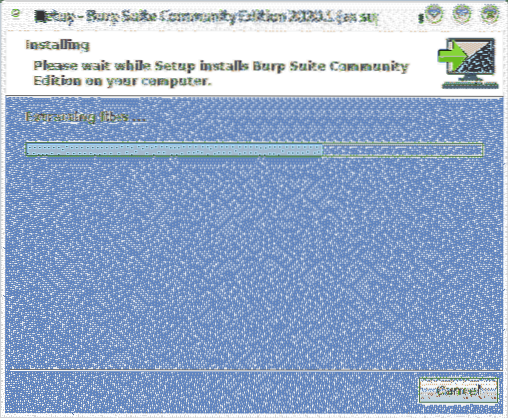

Le processus d'installation commencera :

Une fois le processus terminé, cliquez sur Finir.

Dans le menu des applications de votre gestionnaire X-Window, sélectionnez BurpSuite, dans mon cas, il se trouvait dans la catégorie "Autre".

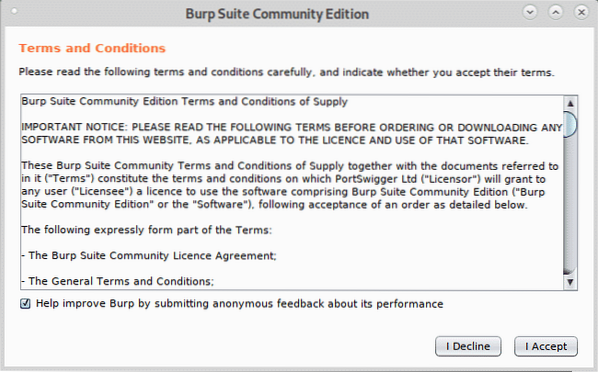

Décidez si vous souhaitez partager votre expérience BurpSuite ou non, cliquez sur Je refuse, ou alors J'accepte continuer.

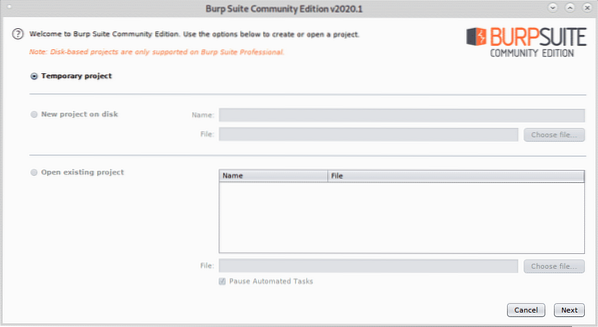

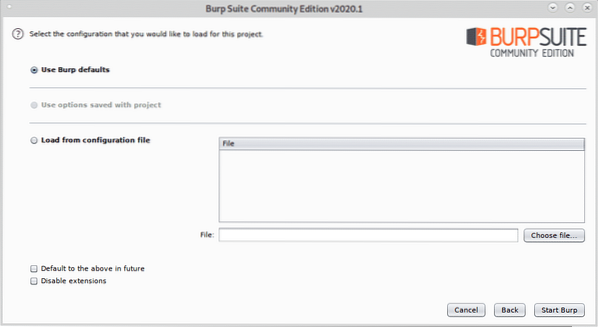

Quitter Projet temporaire et appuyez sur Suivant.

Quitter Utiliser les valeurs par défaut de Burp et appuyez sur Commencer le rot lancer le programme.

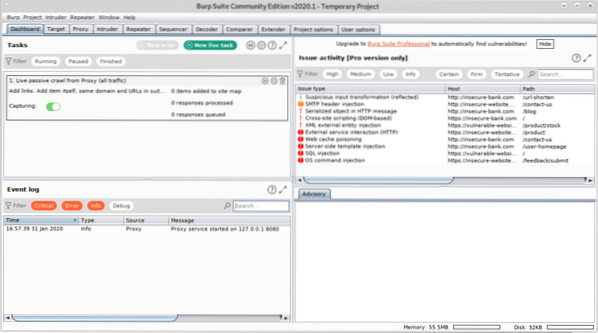

Vous verrez l'écran principal de BurpSuite :

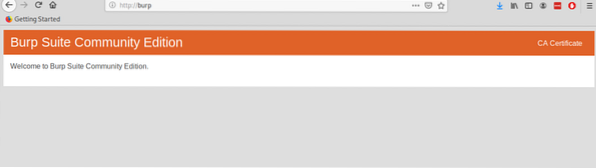

Avant de continuer, ouvrez Firefox et ouvrez http://burp.

Un écran similaire à celui illustré ci-dessous apparaîtra, dans le coin supérieur droit, cliquez sur Certificat d'AC.

Téléchargez et enregistrez le certificat.

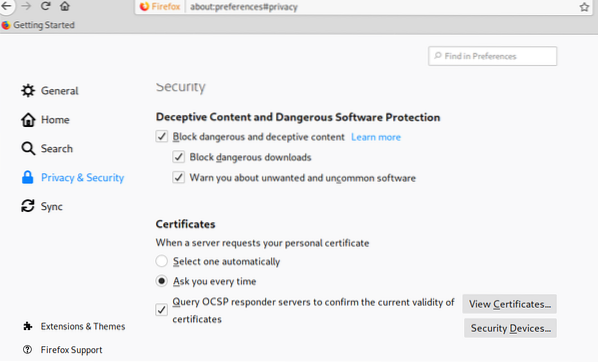

Dans le menu Firefox cliquez sur Préférences, puis cliquez sur Confidentialité et sécurité et faites défiler jusqu'à ce que vous trouviez la section Certificats, puis cliquez sur Afficher les certificats comme indiqué ci-dessous:

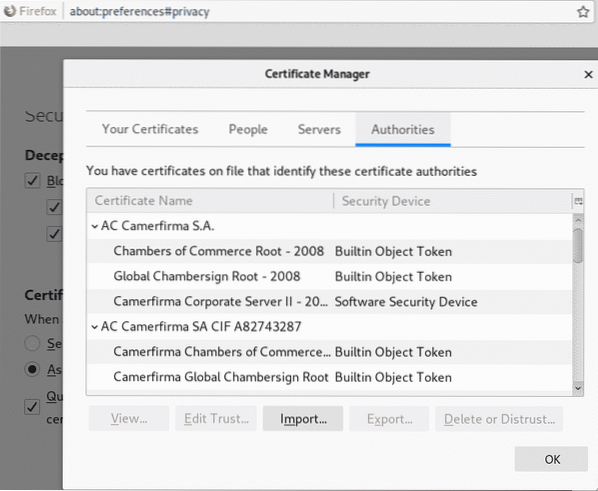

Cliquer sur Importer:

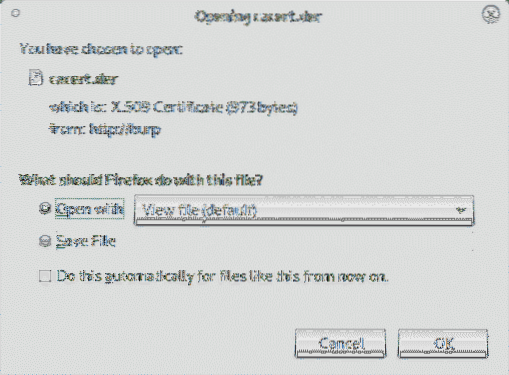

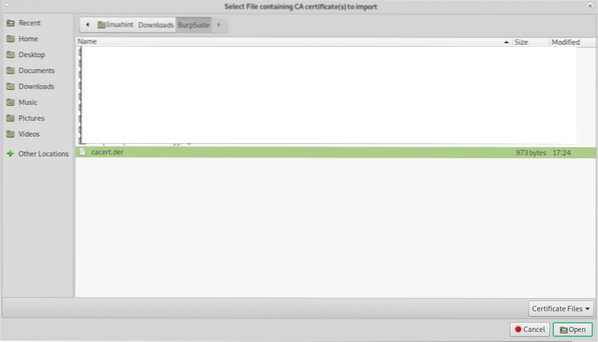

Sélectionnez le certificat que vous avez obtenu précédemment et appuyez sur Ouvert:

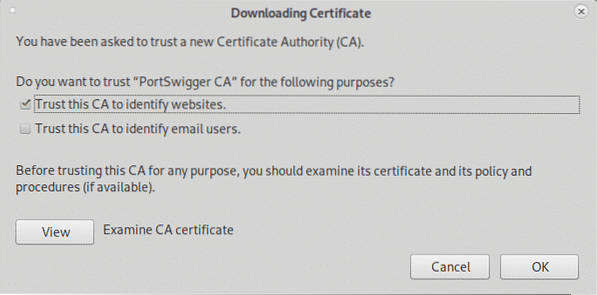

Cliquer sur "Faites confiance à cette autorité de certification pour identifier les sites Web." et appuyez sur d'accord.

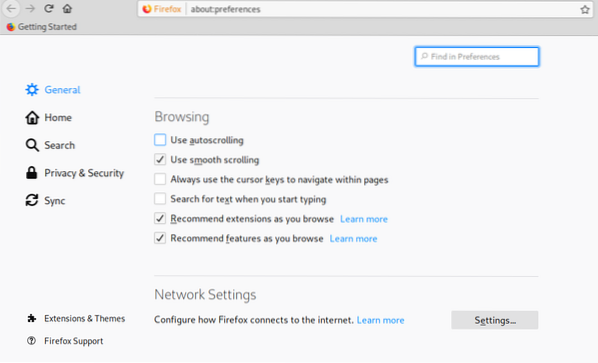

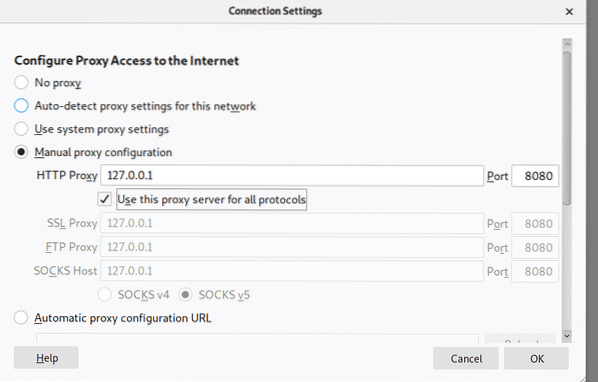

Maintenant, toujours dans le menu des préférences de Firefox, cliquez sur Général dans le menu situé dans la partie gauche et faites défiler vers le bas jusqu'à atteindre Paramètres réseau, puis cliquez sur Paramètres.

Sélectionner Configuration manuelle du proxy et dans le Http proxy champ définir l'IP 127.0.0.1, cochez le "Utiliser ce serveur proxy pour tous les protocoles", puis clique d'accord.

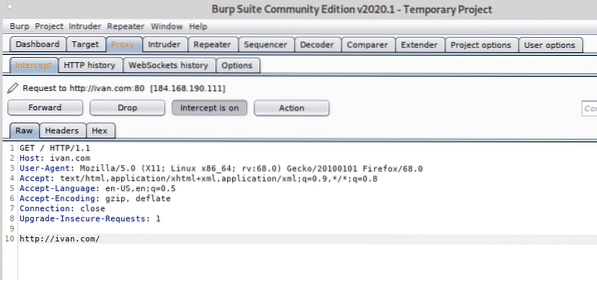

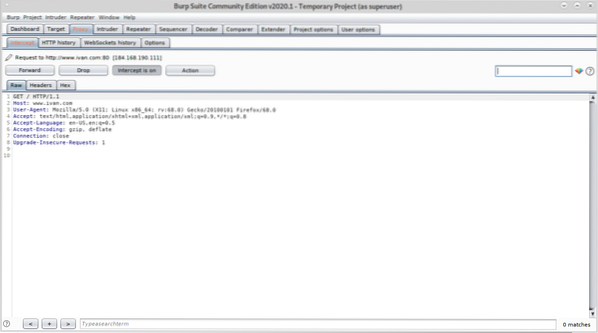

BurpSuite est maintenant prêt à montrer comment il peut intercepter le trafic à travers lui lorsqu'il est défini comme proxy. Sur BurpSuite, cliquez sur le Procuration onglet puis sur le Intercepter sous-onglet en s'assurant l'interception est activée et visitez n'importe quel site Web à partir de votre navigateur Firefox.

La requête entre le navigateur et le site visité passera par Burpsuite, vous permettant de modifier les paquets comme dans une attaque Man in the Middle.

L'exemple ci-dessus est le spectacle de fonctionnalités proxy classique pour les débutants. Pourtant, vous ne pouvez pas toujours configurer le proxy de la cible, si vous le faisiez, un keylogger serait plus utile qu'une attaque Man In the Middle.

Nous allons maintenant utiliser DNS et le Proxy invisible fonctionnalité pour capturer le trafic d'un système sur lequel nous ne pouvons pas configurer le proxy.

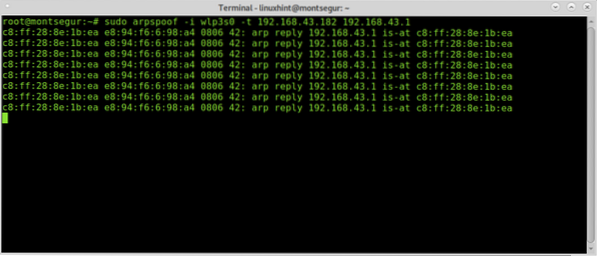

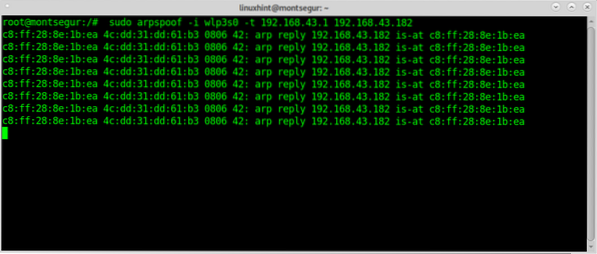

Pour commencer, exécutez Arpspoof (sur les systèmes Debian et Linux basés sur que vous pouvez installer via apt installer dsniff)Une fois dsniff installé avec arpspoof, pour capturer les paquets de la cible vers le routeur sur la console, exécutez :

# sudo arpspoof -i

Ensuite, pour capturer les paquets du routeur vers la cible, exécutez-vous dans un deuxième terminal :

# sudo arpspoof -i

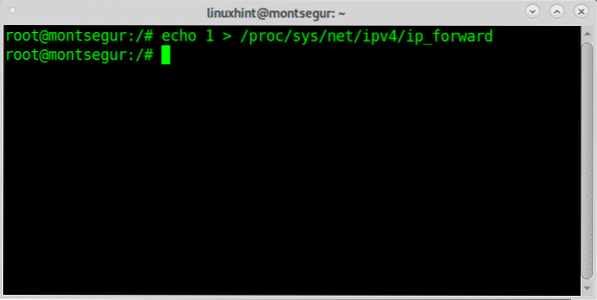

Pour empêcher le blocage de la victime, activez le transfert IP :

# echo 1 > /proc/sys/net/ipv4/ip_forward

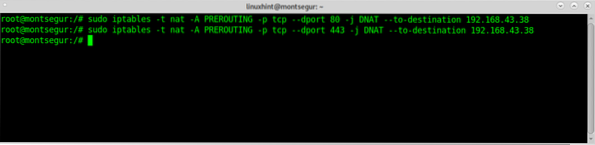

Redirigez tout le trafic vers les ports 80 et 443 vers votre appareil à l'aide d'iptables en exécutant les commandes ci-dessous :

# sudo iptables -t nat -A PREROUTING -p tcp --dport 80 -j DNAT --to-destination192.168.43.38

# sudo iptables -t nat -A PREROUTING -p tcp --dport 443 -j DNAT --to-destination

192.168.43.38

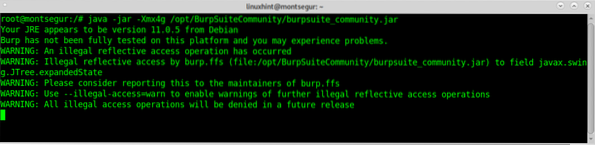

Exécutez BurpSuite en tant que root, sinon certaines étapes comme l'activation de nouveaux proxys sur des ports spécifiques ne fonctionneront pas :

# java -jar -Xmx4g /opt/BurpSuiteCommunity/burpsuite_community.pot

Si l'avertissement suivant apparaît, appuyez sur OK pour continuer.

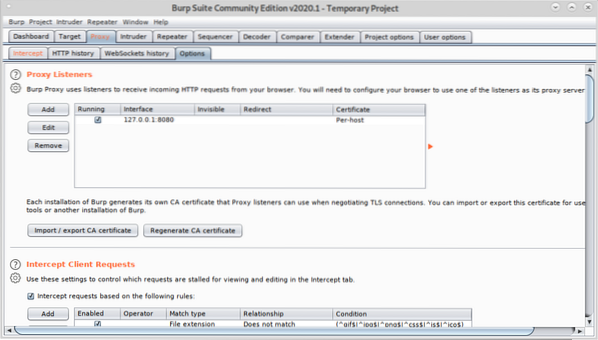

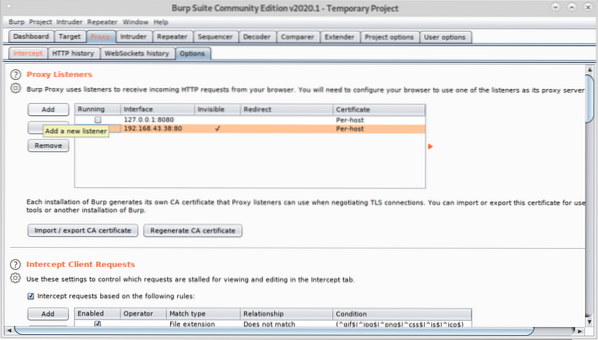

Une fois BurpSuite ouvert, cliquez sur Procuration>Options et cliquez sur le Ajouter bouton.

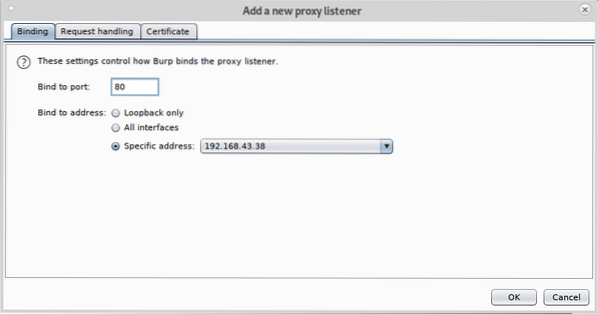

Sélectionner 80 et sur Adresse spécifique sélectionnez votre adresse IP de réseau local :

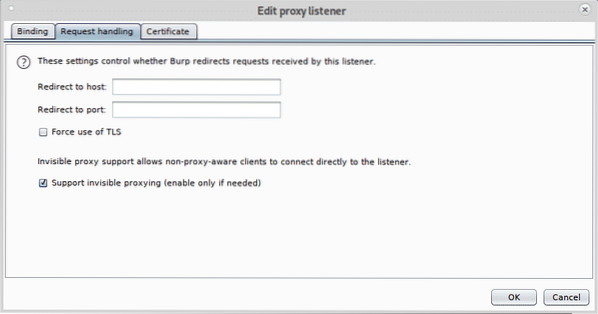

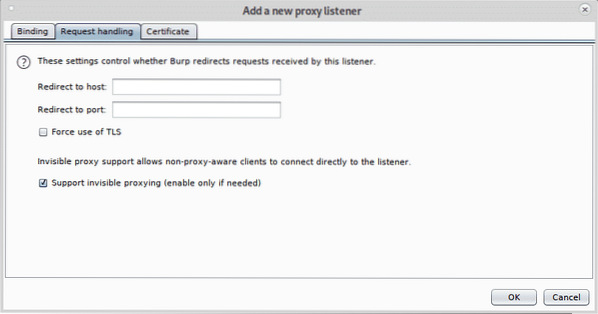

Cliquez ensuite sur Traitement des demandes onglet, coche Prise en charge du proxy invisible (activer uniquement si nécessaire) et appuyez sur d'accord.

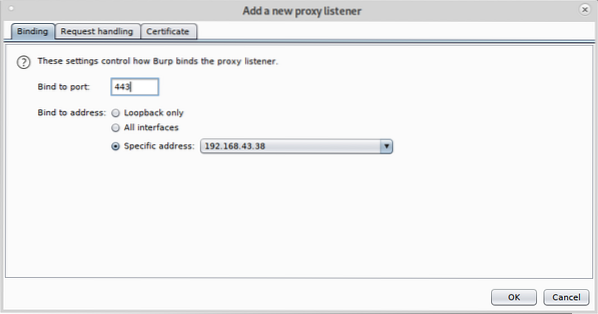

Répétez les étapes ci-dessus maintenant avec le port 443, cliquez sur Ajouter.

Définissez le port 443 et sélectionnez à nouveau votre adresse IP de réseau local.

Cliquer sur Traitement des demandes, prise en charge des coches pour proxy invisible et appuyez sur d'accord.

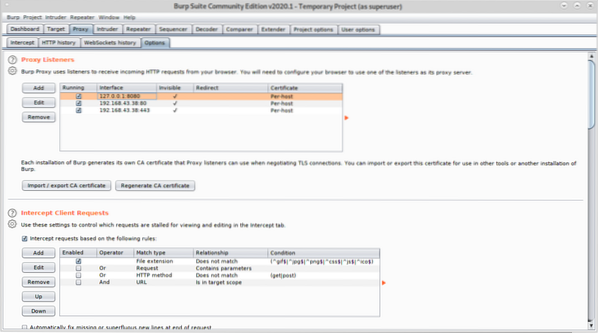

Marquer tous les proxys comme en cours d'exécution et comme invisibles.

Maintenant, à partir de l'appareil cible, visitez un site Web, l'onglet Interception affichera la capture :

Comme vous pouvez le voir, vous avez réussi à capturer des paquets sans configuration de proxy précédente sur le navigateur de la cible.

J'espère que vous avez trouvé ce tutoriel sur BurpSuite utile. Continuez à suivre LinuxHint pour plus de conseils et de mises à jour sur Linux et les réseaux.

Phenquestions

Phenquestions