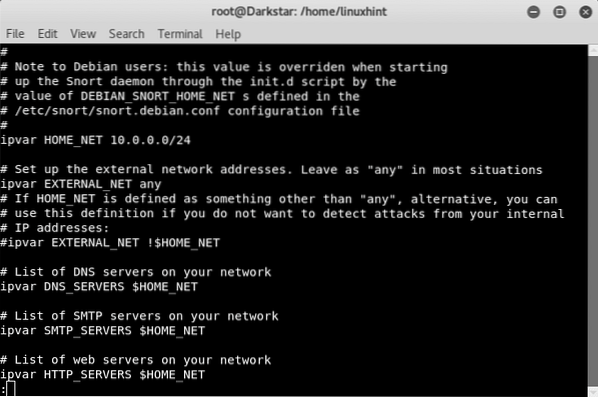

Pour ce tutoriel le réseau que nous utiliserons est : 10.0.0.0/24. Modifiez votre /etc/snort/snort.conf et remplacez le « any » à côté de $HOME_NET par les informations de votre réseau, comme indiqué dans l'exemple de capture d'écran ci-dessous :

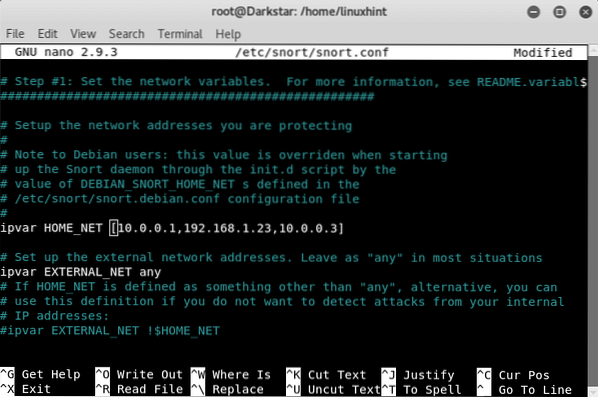

Alternativement, vous pouvez également définir des adresses IP spécifiques à surveiller séparées par des virgules entre [ ] comme indiqué dans cette capture d'écran :

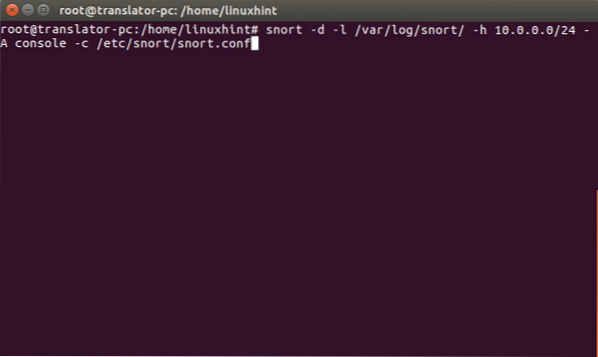

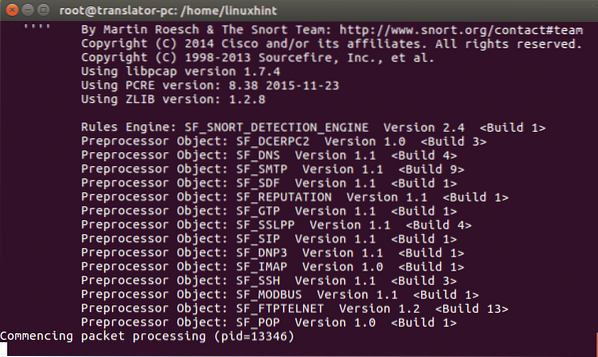

Commençons maintenant et exécutons cette commande sur la ligne de commande :

# snort -d -l /var/log/snort/ -h 10.0.0.0/24 -A console -c /etc/snort/snort.confOù:

d= dit à snort d'afficher les données

l= détermine le répertoire des journaux

h= spécifie le réseau à surveiller

A= indique à snort d'imprimer les alertes dans la console

c= spécifie Snort le fichier de configuration

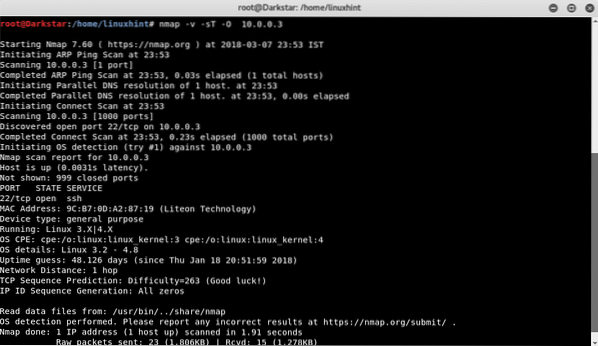

Permet de lancer une analyse rapide à partir d'un autre appareil en utilisant nmap :

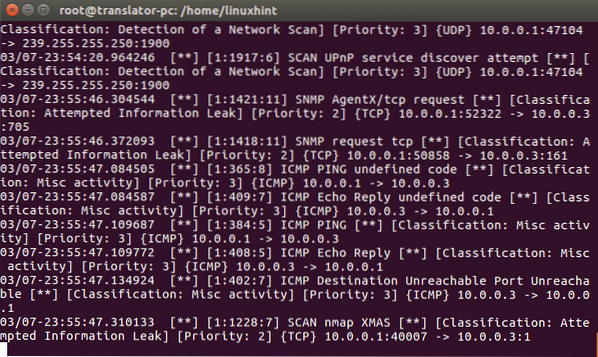

Et voyons ce qui se passe dans la console snort :

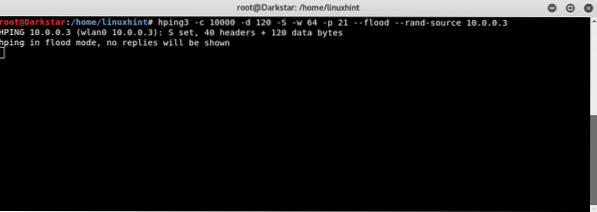

Snort a détecté l'analyse, maintenant, également à partir d'un autre appareil permet d'attaquer avec DoS en utilisant hping3

# hping3 -c 10000 -d 120 -S -w 64 -p 21 --flood --rand-source 10.0.0.3

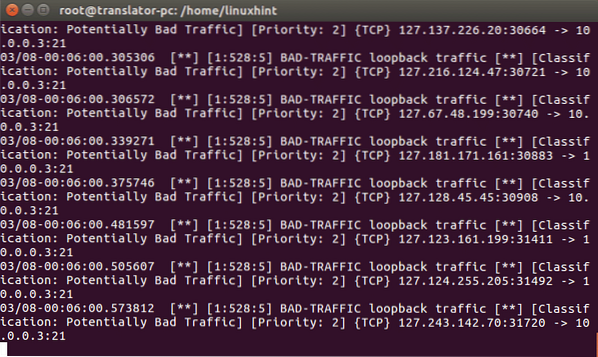

L'appareil affichant Snort détecte un trafic incorrect, comme illustré ici :

Puisque nous avons demandé à Snort d'enregistrer les journaux, nous pouvons les lire en exécutant :

# renifler -rIntroduction aux règles de Snort

Le mode NIDS de Snort fonctionne sur la base de règles spécifiées dans le fichier /etc/snort/snort.fichier de configuration.

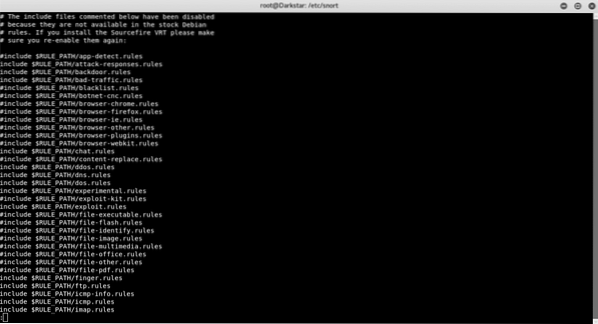

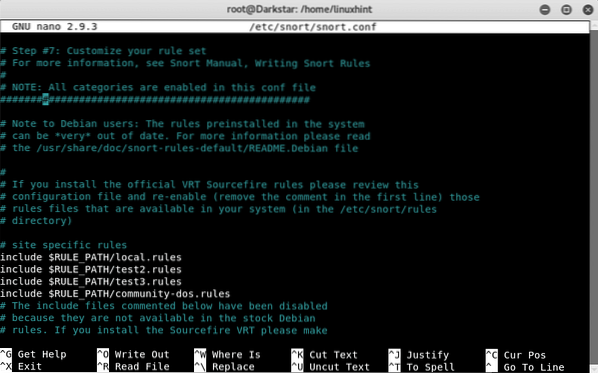

Dans le reniflement.conf, nous pouvons trouver des règles commentées et non commentées comme vous pouvez le voir ci-dessous :

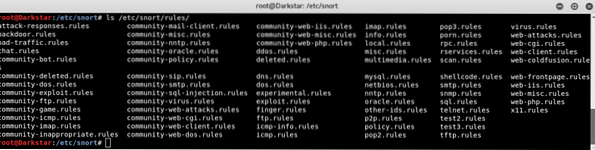

Le chemin des règles est normalement /etc/snort/rules , là nous pouvons trouver les fichiers de règles :

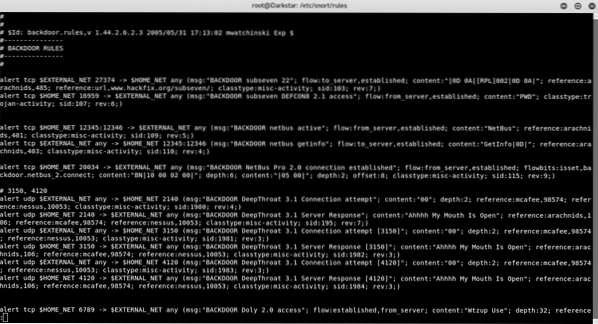

Voyons les règles contre les portes dérobées :

Il existe plusieurs règles pour empêcher les attaques de porte dérobée, étonnamment, il existe une règle contre NetBus, un cheval de Troie qui est devenu populaire il y a quelques décennies, regardons-le et j'expliquerai ses parties et son fonctionnement :

alert tcp $HOME_NET 20034 -> $EXTERNAL_NET tout (msg:"BACKDOOR NetBus Pro 2.0 connexionétabli" ; flux:du_serveur,établi ;

bits de flux:isset, porte dérobée.réseau_2.relier; contenu : "BN|10 00 02 00|" ; profondeur : 6 ; contenu : "|

05 00|"; depth:2; offset:8; classtype:misc-activity; sid:115; rev:9;)

Cette règle demande à snort d'alerter sur les connexions TCP sur le port 20034 transmettant à n'importe quelle source dans un réseau externe.

-> = spécifie le sens du trafic, dans ce cas de notre réseau protégé vers un réseau externe

message = demande à l'alerte d'inclure un message spécifique lors de l'affichage

contenu = recherche de contenu spécifique dans le paquet. Il peut inclure du texte si entre " " ou des données binaires si entre | |

profondeur = Intensité d'analyse, dans la règle ci-dessus on voit deux paramètres différents pour deux contenus différents

décalage = indique à Snort l'octet de départ de chaque paquet pour commencer à rechercher le contenu

type de classe = indique de quel type d'attaque Snort alerte

sid:115 = identifiant de règle

Créer notre propre règle

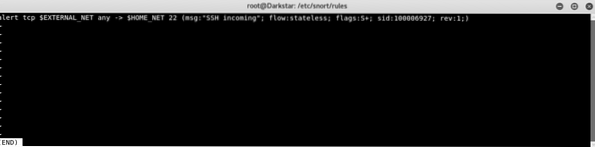

Nous allons maintenant créer une nouvelle règle pour notifier les connexions SSH entrantes. Ouvert /etc/snort/rules/votrerègle.des règles, et à l'intérieur, collez le texte suivant :

alert tcp $EXTERNAL_NET any -> $HOME_NET 22 (msg:"SSH entrant" ;flux:sans état ; drapeaux:S+; sid:100006927; rév:1;)

Nous demandons à Snort d'alerter sur toute connexion TCP depuis n'importe quelle source externe vers notre port ssh (dans ce cas, le port par défaut), y compris le message texte "SSH INCOMING", où stateless indique à Snort d'ignorer l'état de la connexion.

Maintenant, nous devons ajouter la règle que nous avons créée à notre /etc/snort/snort.conf déposer. Ouvrez le fichier de configuration dans un éditeur et recherchez #7, qui est la section avec des règles. Ajoutez une règle non commentée comme dans l'image ci-dessus en ajoutant :

inclure $RULE_PATH/votrerègle.des règlesAu lieu de "votre règle.règles", définissez votre nom de fichier, dans mon cas c'était test3.des règles.

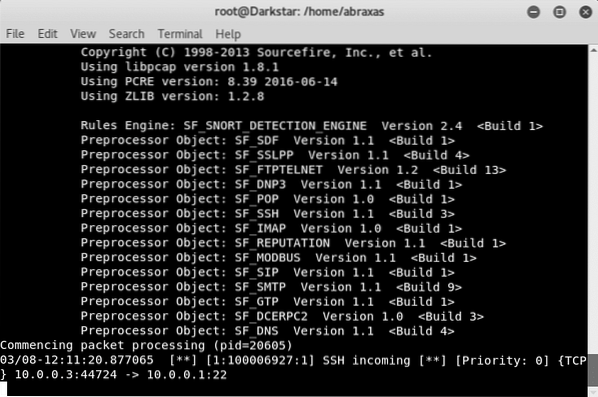

Une fois que c'est fait, exécutez à nouveau Snort et voyez ce qui se passe.

#snort -d -l /var/log/snort/ -h 10.0.0.0/24 -A console -c /etc/snort/snort.confssh sur votre appareil depuis un autre appareil et voyez ce qui se passe :

Vous pouvez voir que SSH entrant a été détecté.

Avec cette leçon, j'espère que vous savez comment établir des règles de base et les utiliser pour détecter une activité sur un système. Voir aussi un didacticiel sur Comment installer Snort et commencer à l'utiliser et le même didacticiel disponible en espagnol sur Linux.latitude.

Phenquestions

Phenquestions