Les mods auxiliaires sont généralement utilisés pour effectuer des actions ponctuelles après l'exploitation, mais vous pouvez faire bien plus avec cet outil fascinant, comme créer vos propres scanners de vulnérabilités et scanners de ports. Cet article examinera en détail le module auxiliaire en particulier, et apprendra à créer un fuzzer avec celui-ci.

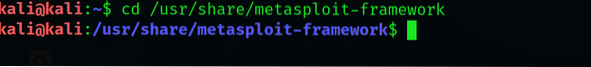

Étape 1 : Accédez au répertoire Metasploit

Tout d'abord, lancez Kali Linux et accédez au répertoire Metasploit Framework. Tapez ce qui suit dans l'interface Kali :

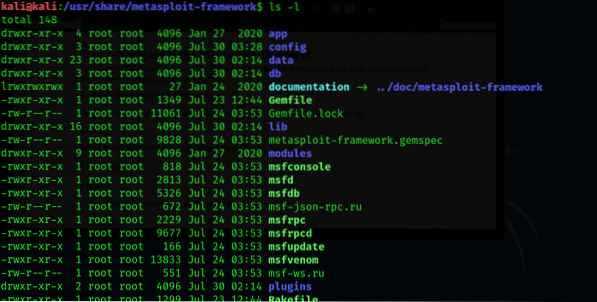

Pour mieux voir le contenu ici, changez la vue du répertoire en entrant ce qui suit :

$ ls -l

Faites défiler jusqu'au module de sous-répertoire et tapez à nouveau :

$ modules cd

Cette sortie montre les différents types de modules dans Metasploit, notamment :

- Exploits

- Charges utiles

- Hocher la tête

- Poster

- Encodeurs

- Auxiliaire

Maintenant, nous allons examiner le module auxiliaire plus en détail.

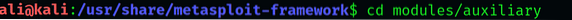

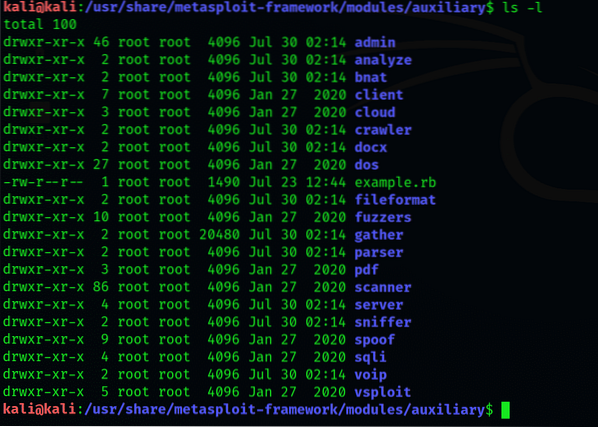

Étape 2 : Développez le répertoire auxiliaire

Entrez dans le répertoire auxiliaire

$ cd modules/auxiliaire

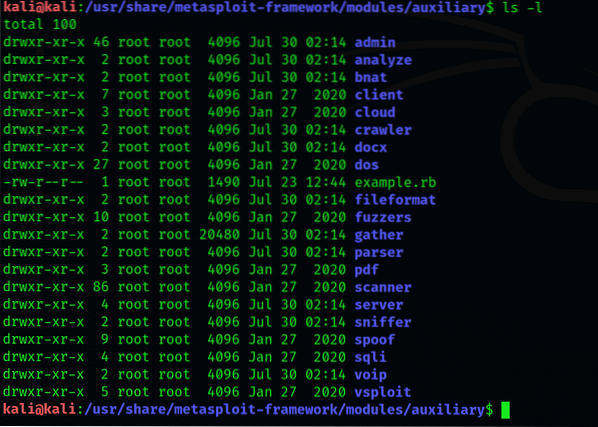

Cela va compartimenter le répertoire du module auxiliaire en plusieurs sous-répertoires. La sortie affichera une liste complète de sous-répertoires, en commençant par le répertoire admin.

Création de fuzzers

Avant de continuer, nous allons d'abord définir ce que brouiller est.

Fuzzing : une brève introduction

Le fuzzing est une pratique dans la discipline des tests logiciels qui consiste à mettre en permanence des entrées aléatoires et inattendues dans un programme informatique pour déterminer tous les plantages possibles auxquels un système pourrait être confronté. Mettre trop de données ou d'entrées aléatoires dans une zone variable provoque un débordement de tampon, une vulnérabilité critique, ce que Fuzzing recherche comme technique d'inspection.

Non seulement le débordement de tampon est une vulnérabilité sérieuse, mais c'est aussi souvent la méthode de prédilection pour les pirates lorsqu'ils essaient de pénétrer dans un système.

Le processus de floutage

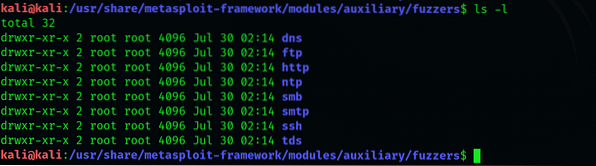

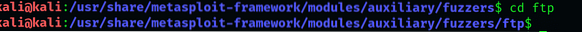

Allez dans le répertoire fuzzer et regardez bien avec la liste :

$ cd fuzzers

Les types de fuzzers affichés comprendront les suivants : DNS, ftp, http, smb, smtp, ssh et tds.

Le fuzzer qui nous intéresse particulièrement ici est ftp.

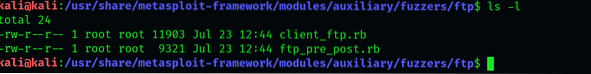

Ensuite, ouvrez le répertoire fuzzers :

$ cd ftp

Sur les deux types affichés ici, nous utiliserons le "tp_pre_post fuzzer", au lieu de "client_ft.rb."

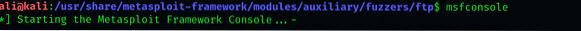

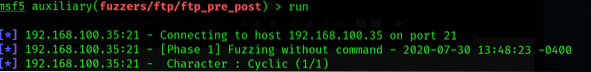

Ouvrez la msfconsole, localisez le "tp_pre_post fuzzer" et exécutez-le. Dans l'invite msf, saisissez ce qui suit :

$ msfconsole

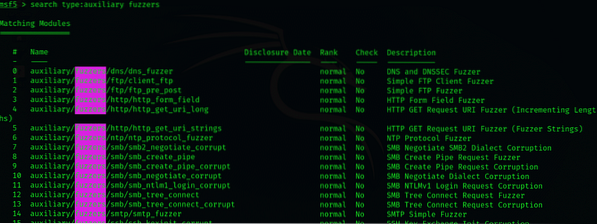

Msfconsole ne listera que les modules auxiliaires et négligera les autres types. Notez que tous les mods présentés ont le mot-clé ftp, obligeant le processus à trier les modules comme indiqué par la commande.

Les résultats de la recherche montrent plusieurs modules différents ; nous n'utiliserons que le module "auxiliary/fuzzers/ftp/ftp_pre_post". Vous pouvez consulter les détails concernant les fonctions de ce mod en tapant msf > info.

Maintenant, chargez ce module en tapant :

$ msf > utiliser auxiliaire/fuzzers/ftp/ftp_pre_post

Comme vous pouvez le voir, le module peut prendre plusieurs entrées différentes. Nous utiliserons une adresse IP spécifique. Dans cet exemple, nous utilisons un système avec le système d'exploitation Windows 2003 comme cible désignée pour tester notre fuzzer.

Définissez l'adresse IP et exécutez le module :

$ msf > définir RHOSTS (entrez l'IP ici)

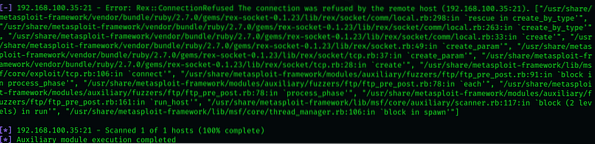

Le fuzzer commencera avec les 10 octets légers et commencera lentement à submerger le système avec des entrées plus importantes, augmentant de 10 octets à chaque itération. La taille maximale est de 20000 octets par défaut, qui peut être modifiée selon le type de système.

C'est un processus très compliqué et long, alors soyez patient. Le fuzzer s'arrêtera à la limite de taille spécifiée, ou lorsqu'il détectera quelques messages d'erreur.

Conclusion

Cet article décrit ce que sont les fuzzers : des modules auxiliaires qui permettent de vérifier les vulnérabilités d'un système, dont le buffer overflow, qui est le plus important car il est souvent outrepassé par son exploitation. L'article décrivait également comment effectuer un fuzzing sur un système avec le fuzzer tp_pre_post. Bien qu'ils soient des composants relativement plus simples du framework Metasploit, les fuzzers peuvent être extrêmement précieux lorsqu'il s'agit de tests d'intrusion.

Évidemment, ce n'est pas la seule chose dont les modules auxiliaires sont capables ; il existe des centaines de modules différents qui servent à diverses fins pour tester votre système.

Phenquestions

Phenquestions