- Comment désactiver l'accès root ssh sur Debian 10 Buster

- Alternatives pour sécuriser votre accès ssh

- Filtrage du port ssh avec iptables

- Utiliser des wrappers TCP pour filtrer ssh

- Désactiver le service ssh

- Articles Liés

Comment désactiver l'accès root ssh sur Debian 10 Buster

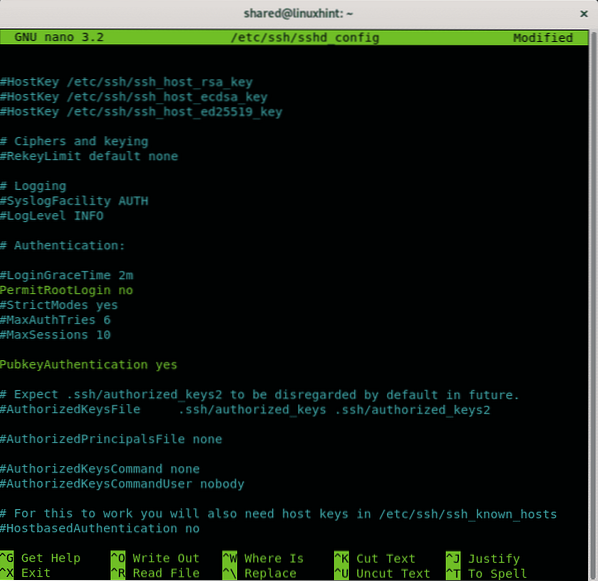

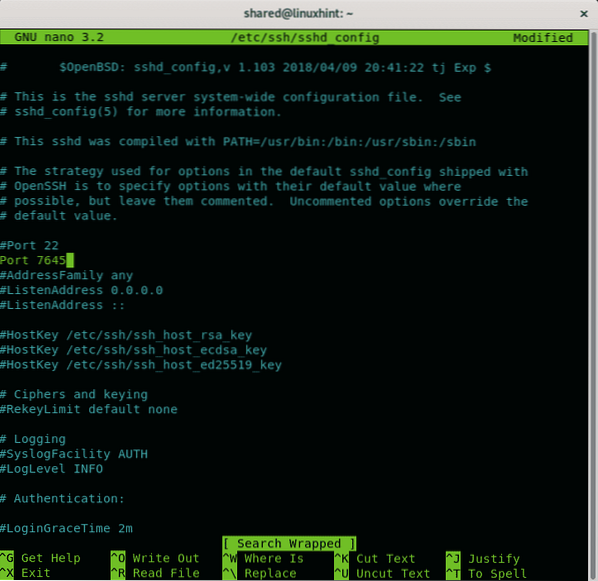

Pour désactiver l'accès root ssh, vous devez éditer le fichier de configuration ssh, sur Debian c'est /etc/ssh/sshd_config, pour le modifier à l'aide de l'éditeur de texte nano, exécutez :

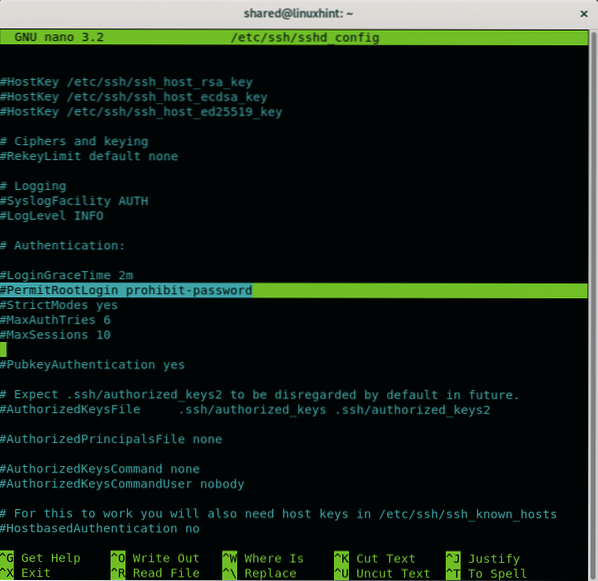

Sur nano, vous pouvez appuyer sur CTRL+W (où) et tapez PermisRoot pour trouver la ligne suivante :

#PermitRootLogin prohibit-password

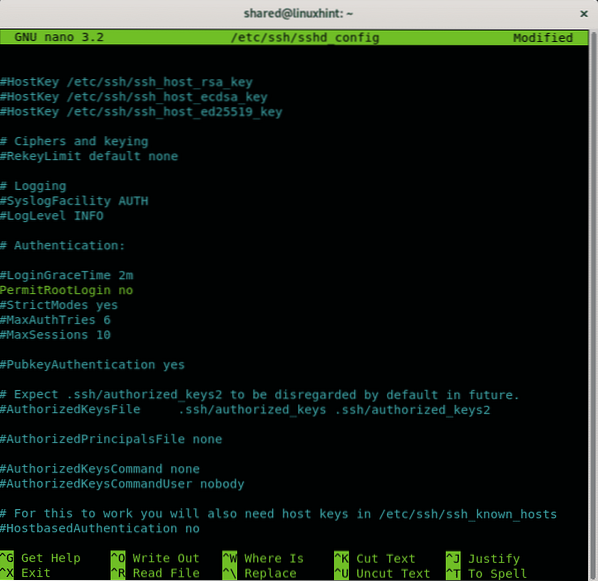

Pour désactiver l'accès root via ssh, décommentez simplement cette ligne et remplacez interdire-mot de passe pour non comme dans l'image suivante.

Après avoir désactivé l'accès root, appuyez sur CTRL+X et Oui pour enregistrer et quitter.

le interdire-mot de passe l'option empêche la connexion par mot de passe permettant uniquement la connexion via des actions de secours telles que les clés publiques, empêchant les attaques par force brute.

Alternatives pour sécuriser votre accès ssh

Restreindre l'accès à l'authentification par clé publique :

Pour désactiver la connexion par mot de passe autorisant uniquement la connexion à l'aide d'une clé publique, ouvrez le /etc/ssh/ssh_config fichier de configuration à nouveau en exécutant :

Pour désactiver la connexion par mot de passe autorisant uniquement la connexion à l'aide d'une clé publique, ouvrez le /etc/ssh/ssh_config fichier de configuration à nouveau en exécutant :

nano /etc/ssh/sshd_configTrouvez la ligne contenant PubkeyAuthentification et assurez-vous qu'il dit Oui comme dans l'exemple ci-dessous :

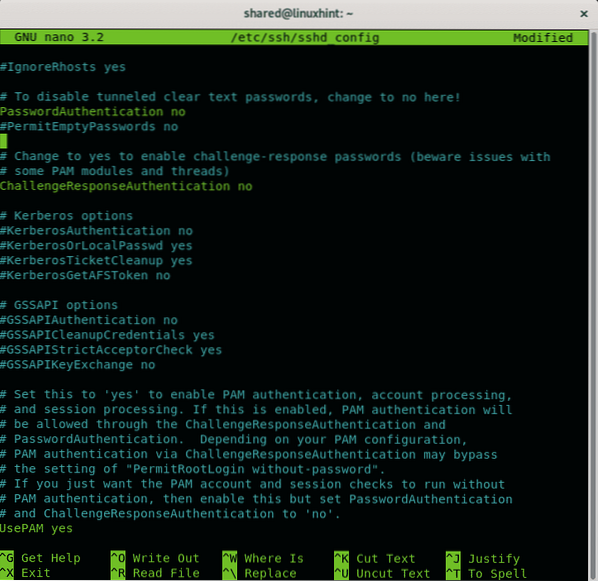

Assurez-vous que l'authentification par mot de passe est désactivée en trouvant la ligne contenant Authentification par mot de passe, si commenté, décommentez-le et assurez-vous qu'il est défini comme non comme dans l'image suivante :

Puis appuyez CTRL+X et Oui pour enregistrer et quitter l'éditeur de texte nano.

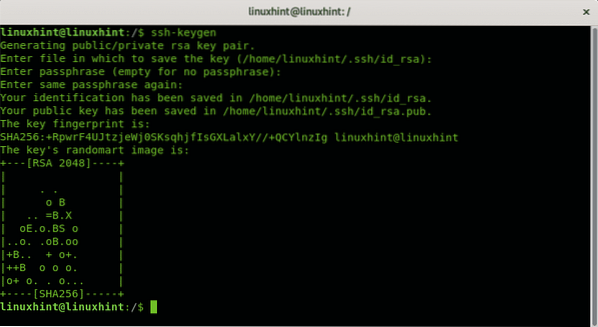

Maintenant, en tant qu'utilisateur que vous souhaitez autoriser l'accès ssh via vous devez générer des paires de clés privées et publiques. Cours:

ssh-keygenRépondez à la séquence de questions en laissant la première réponse par défaut en appuyant sur ENTER, définissez votre mot de passe, répétez-le et les clés seront stockées dans ~/.ssh/id_rsa

Entrez le fichier dans lequel enregistrer la clé (/root/.ssh/id_rsa) :

Saisissez la phrase secrète (vide pour aucune phrase secrète) :

Votre identification a été enregistrée dans /root/.ssh/id_rsa.

Votre clé publique a été enregistrée dans /root/.ssh/id_rsa.pub.

L'empreinte digitale clé est :

SHA256:34+uXVI4d3ik6ryOAtDKT6RaIFclVLyZUdRlJwfbVGo root@linuxhint

L'image aléatoire de la clé est :

+---[RSA 2048]----+

Pour transférer les paires de clés que vous venez de créer, vous pouvez utiliser le ssh-copie-id commande avec la syntaxe suivante :

ssh-copie-idModifiez le port ssh par défaut :

Ouvrez le /etc/ssh/ssh_config fichier de configuration à nouveau en exécutant :

nano /etc/ssh/sshd_config

Disons que vous voulez utiliser le port 7645 au lieu du port 22 par défaut. Ajoutez une ligne comme dans l'exemple ci-dessous :

Puis appuyez CTRL+X et Oui pour enregistrer et quitter.

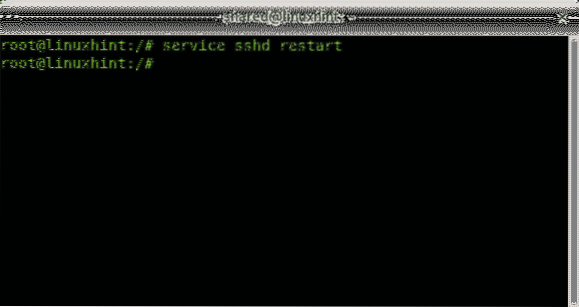

Redémarrez le service ssh en exécutant :

redémarrage du service sshd

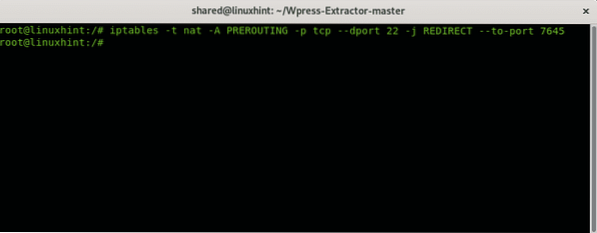

Ensuite, vous devez configurer iptables pour autoriser la communication via le port 7645 :

iptables -t nat -A PREROUTING -p tcp --dport 22 -j REDIRECT --to-port 7645

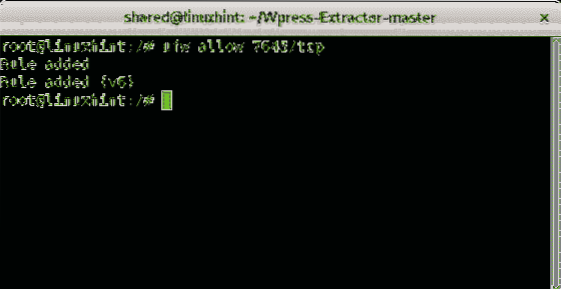

Vous pouvez également utiliser UFW (Uncomplicated Firewall) à la place :

ufw autoriser 7645/tcp

Filtrage du port ssh

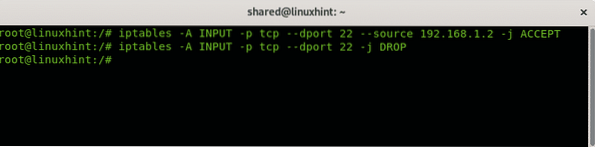

Vous pouvez également définir des règles pour accepter ou rejeter les connexions ssh selon des paramètres spécifiques. La syntaxe suivante montre comment accepter les connexions ssh à partir d'une adresse IP spécifique à l'aide d'iptables :

iptables -A ENTRÉE -p tcp --dport 22 --sourceiptables -A INPUT -p tcp --dport 22 -j DROP

La première ligne de l'exemple ci-dessus indique à iptables d'accepter les requêtes TCP entrantes (INPUT) sur le port 22 à partir de l'adresse IP 192.168.1.2. La deuxième ligne indique aux tables IP de supprimer toutes les connexions au port 22. Vous pouvez également filtrer la source par adresse mac comme dans l'exemple ci-dessous :

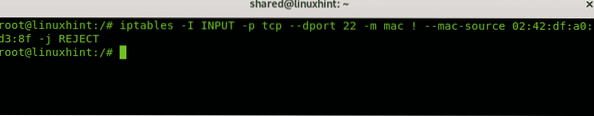

iptables -I INPUT -p tcp --dport 22 -m mac ! --mac-source 02:42:df:a0:d3:8f-j REJETER

L'exemple ci-dessus rejette toutes les connexions à l'exception de l'appareil avec l'adresse mac 02:42:df:a0:d3:8f.

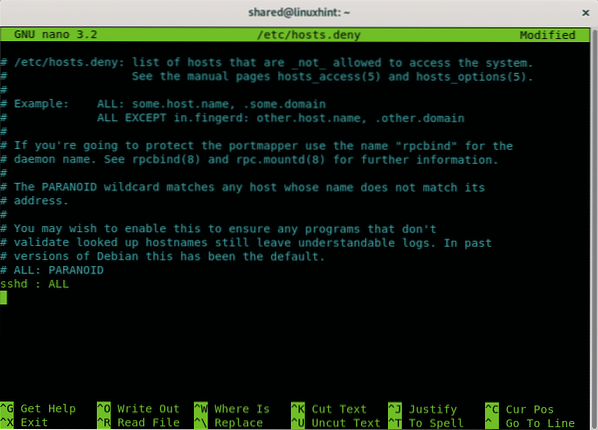

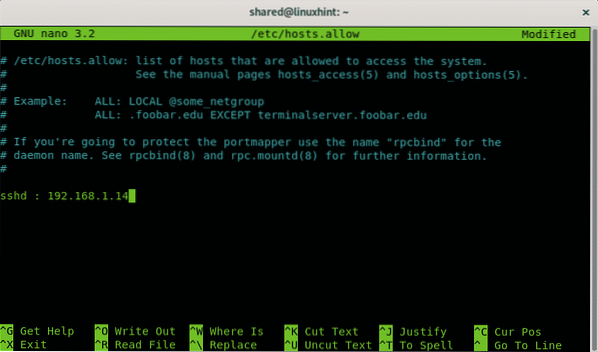

Utiliser des wrappers TCP pour filtrer ssh

Une autre façon de mettre les adresses IP sur liste blanche pour se connecter via ssh tout en rejetant le reste consiste à modifier les hôtes des répertoires.nier et héberger.autoriser situé dans /etc.

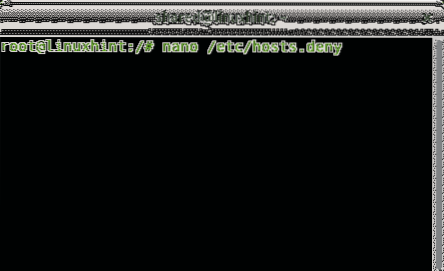

Pour rejeter tous les hôtes, exécutez :

nano /etc/hôtes.Nier

Ajoutez une dernière ligne :

sshd : TOUS

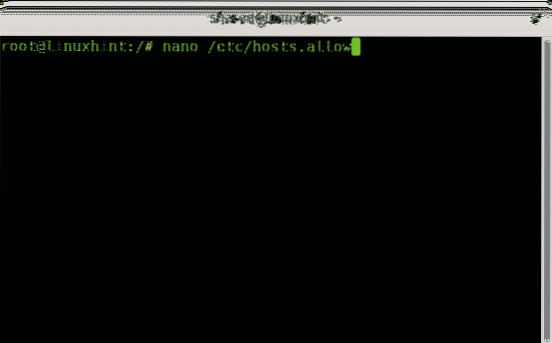

Appuyez sur CTRL + X et Y pour enregistrer et quitter. Maintenant, pour autoriser des hôtes spécifiques via ssh, modifiez le fichier /etc/hosts.autoriser, pour le modifier, exécutez :

nano /etc/hôtes.Autoriser

Ajoutez une ligne contenant :

sshd :

Appuyez sur CTRL+X pour enregistrer et quitter nano.

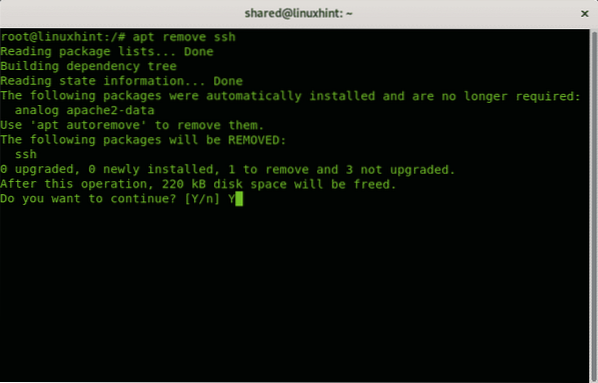

Désactiver le service ssh

De nombreux utilisateurs domestiques considèrent ssh inutile, si vous ne l'utilisez pas du tout, vous pouvez le supprimer ou vous pouvez bloquer ou filtrer le port.

Sur Debian Linux ou des systèmes basés comme Ubuntu, vous pouvez supprimer des services à l'aide du gestionnaire de paquets apt.

Pour supprimer le service ssh, exécutez :

Appuyez sur Y si demandé pour terminer la suppression.

Et tout est question de mesures nationales pour assurer la sécurité de ssh.

J'espère que vous avez trouvé ce tutoriel utile, continuez à suivre LinuxHint pour plus de conseils et de tutoriels sur Linux et les réseaux.

Articles Liés:

- Comment activer le serveur SSH sur Ubuntu 18.04 LTS

- Activer SSH sur Debian 10

- Redirection de port SSH sous Linux

- Options de configuration SSH courantes Ubuntu

- Comment et pourquoi changer le port SSH par défaut

- Configurer le transfert SSH X11 sur Debian 10

- Configuration, personnalisation et optimisation du serveur Arch Linux SSH

- Iptables pour les débutants

- Travailler avec les pare-feu Debian (UFW)

Phenquestions

Phenquestions