Installation de Nikto :

Dans ce cas, j'utilise un système Debian, vous pouvez télécharger Nikto pour Debian à l'adresse https://packages.debian.org/jessie/all/nikto/download . Si votre système renvoie des erreurs de dépendance lors de l'exécution de "dpkg -i

Premiers pas avec Nikto :

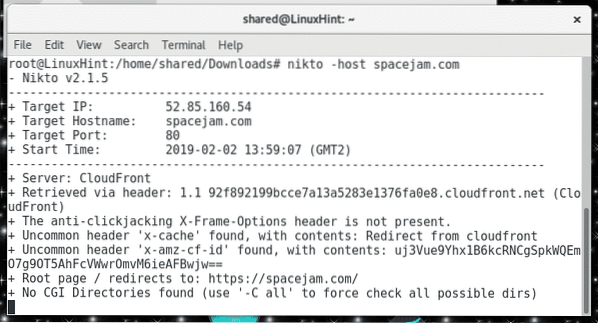

Comme avec n'importe quel package Linux, vous pouvez toujours lancer un "man nikto" pour apprendre tous les paramètres. Le premier paramètre que nous utiliserons, et qui est obligatoire, est -hôte (ou alors -h) pour spécifier la cible. Dans ce cas, j'ai décidé d'utiliser comme cible un très ancien site Web non maintenu qui peut donner des résultats intéressants :

Comme pour tout scanner, nous recevons des informations de base utiles dans un processus d'empreinte, mais en outre, nous pouvons voir dans les premiers résultats Nikto a déjà découvert une vulnérabilité possible exposant le site Web à des attaques de détournement de clic.

Après avoir vu la recommandation de Nikto d'ajouter le paramètre "-C all", j'ai arrêté le scan, vous pouvez redémarrer y compris -Appel.

CGI (Common Gateway Interface) est un moyen par lequel les serveurs Web interagissent avec les logiciels ou programmes installés sur le serveur.

Dans ce cas, nous n'avons pas eu de chance mais comme indiqué ci-dessus, Nikto a trouvé avec succès une vulnérabilité possible malgré le site Web n'a pas de contenu CGI, prenez en considération les vulnérabilités peuvent être faux positifs donc non exploitables.

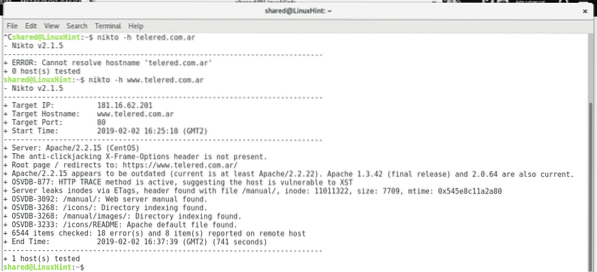

Vérifions une autre cible, www.télégraphié.com.ar , un site Internet de fournisseur d'accès Internet :

Le site n'a pas de redirection vers www donc j'ai relancé le scan.

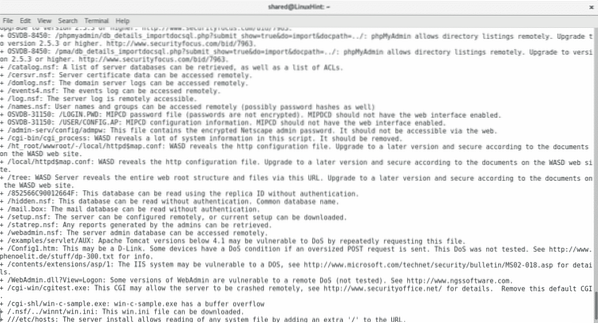

Vous pouvez voir qu'ils utilisent une ancienne version d'Apache sous CentOS et plusieurs vulnérabilités possibles comme OSVDB-877, OSVDB-3092, OSVDB-3268, OSVDB-3233, dans le passé nous pouvions rechercher dans le http://www.osvdb.org mais elle est hors ligne maintenant, nous devrons donc baser la vulnérabilité sur les informations fournies par Nikto ou sur Google, dans ce cas, nous googlerions les attaques de Cross Site Tracing.

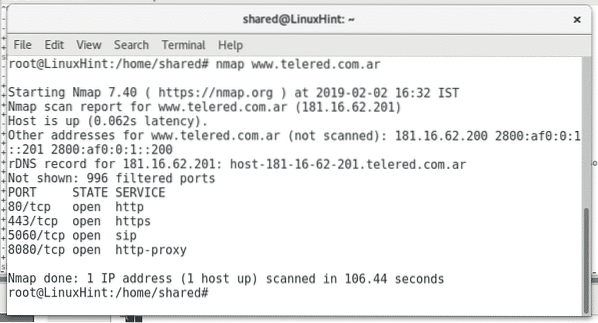

Combinons Nikto avec Nmap, afin que nous puissions voir quels ports un serveur Web a ouvert avant d'utiliser Nikto, je vais mal lancer une analyse Nmap de base contre la même cible pour vérifier s'il a des ports supplémentaires ouverts.

L'intéressant ici peut être le port 5060 utilisé pour la VOIP, le port semble associé à des vulnérabilités connues selon cette source, via Nikto il est peu probable qu'il donne des résultats importants mais essayons-le.

Où

-p = spécifie le port.

-h = spécifie l'hôte

-useproxy = scanner à l'aide d'un proxy et éviter à la cible de voir notre IP.

Contrairement à l'analyse que nous avons lancée auparavant, Nikto a trouvé un fichier XML nous reliant à un article de blog expliquant la vulnérabilité que le fichier peut représenter. Il est recommandé d'exécuter Nmap sur une cible avant d'utiliser Nikto pour cibler les ports ouverts.

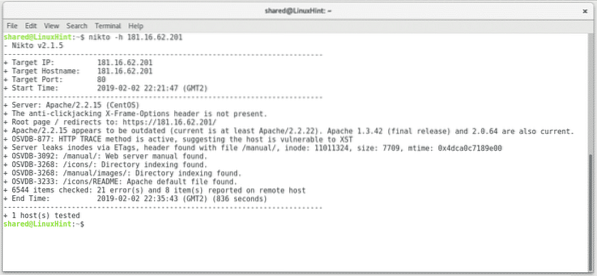

Il est important de souligner que les résultats Nikto différeront selon les paramètres et les données que nous utilisons, même contre la même cible, par exemple, si vous utilisez le nom de domaine de la cible ou l'IP de la cible ou changez le port. Voyons si nous pouvons trouver un troisième résultat différent sur la même cible :

Le résultat est très similaire dans ce cas, bien que davantage d'erreurs aient été signalées (21 contre 18 lors de la première analyse), peut-être en raison de problèmes de redirection.

Numérisation de plusieurs ports avec Nikto :

Si nous exécutons Nmap pour découvrir qu'un site a plusieurs ports ouverts, nous pouvons tous les analyser en une seule session Nikto en séparant les ports par une virgule comme indiqué ci-dessous :

Je cours:

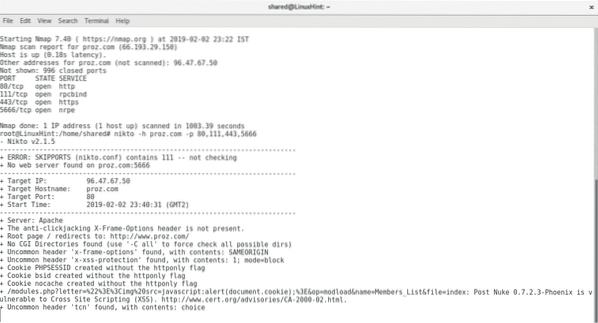

nmap proz.comnikto -h proz.com -p 80.111.443.5666

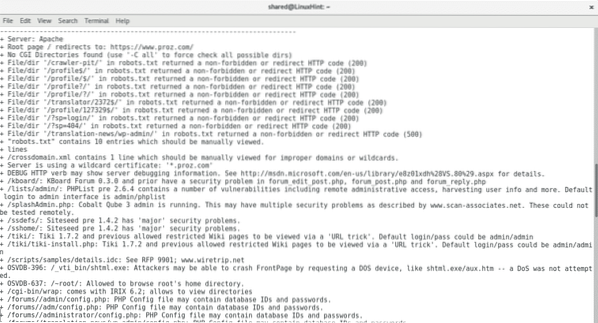

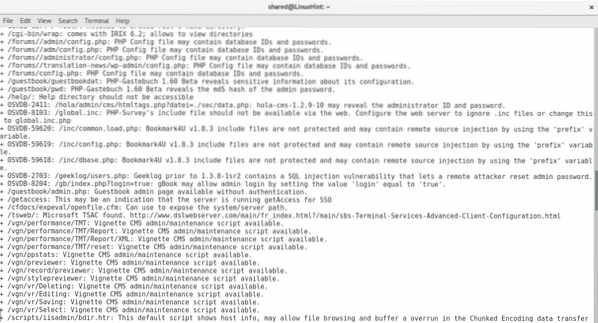

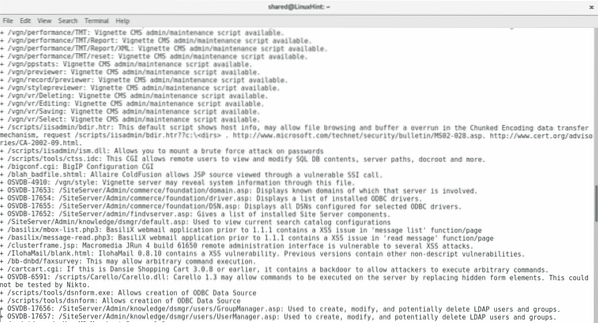

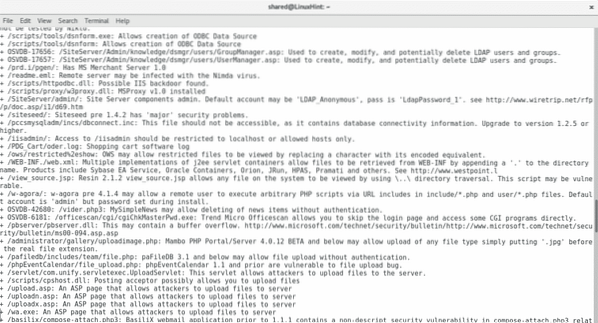

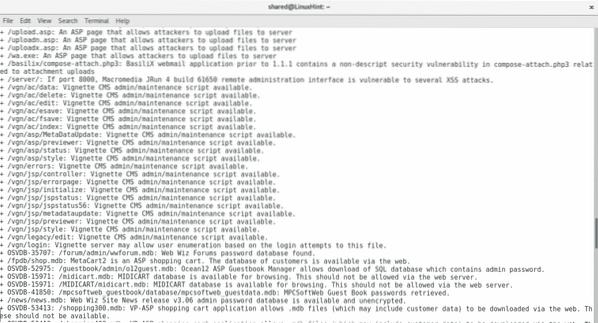

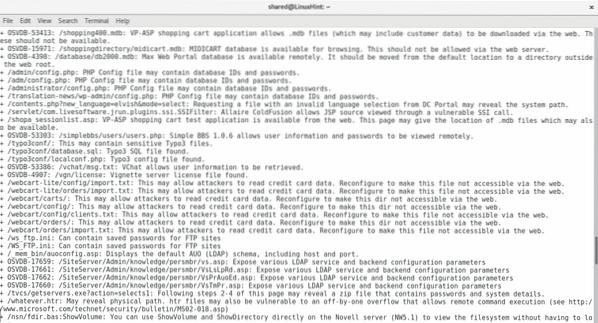

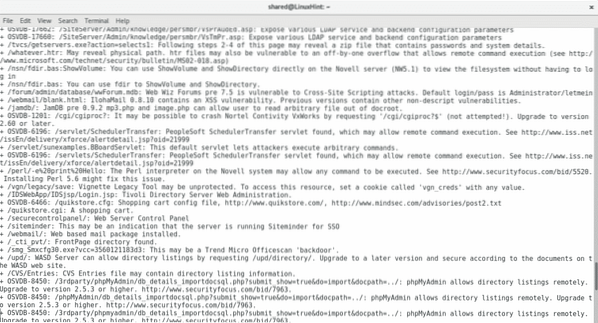

Comme vous le voyez après avoir obtenu tous les ports ouverts par Nmap, j'ai lancé un scan Nikto, il supprime automatiquement les ports qui n'exécutent pas d'applications Web. En ajoutant tous les ports, Nikto a découvert de multiples vulnérabilités, notamment des répertoires très sensibles contenant des informations d'identification possibles, des vulnérabilités d'injection SQL et XSS, des possibilités de force brute parmi de nombreuses autres opportunités d'exploiter le serveur.

Pour reproduire les résultats Nikto avec des résultats complets, exécutez simplement :

"nikto -h proz.com -p 80.111.443.5666"Utilisation des plugins Nikto :

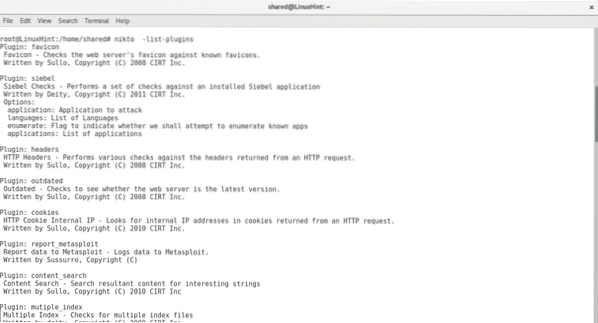

"Nikto -list-plugins” affichera une liste de plugins supplémentaires qui peuvent aider à analyser une cible ou à confirmer une vulnérabilité signalée par Nikto.

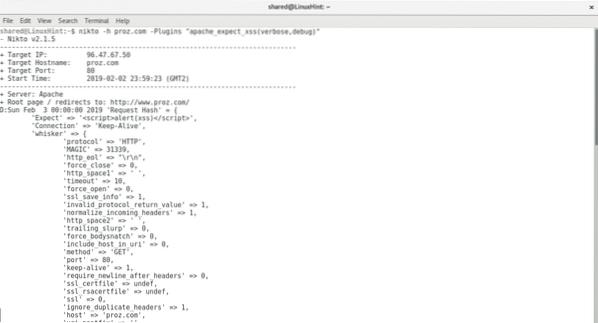

Vérifions si les résultats ci-dessus montrant les vulnérabilités XSS ne sont pas un faux positif.

Cours:

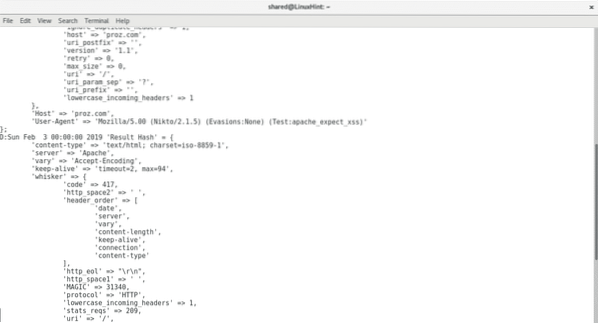

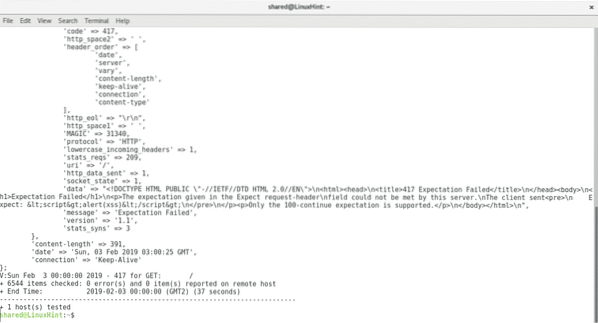

Comme nous le voyons dans ce cas, Nikto informe "'message' => 'Expectation Failed" en supprimant la vulnérabilité XSS, si c'était votre serveur, vous pourriez utiliser différents plugins pour éliminer ou confirmer le reste des vulnérabilités.

Conclusion:

Nikto est un scanner de vulnérabilités très léger pour les serveurs web, il est utile si vous n'avez pas le temps de vous occuper de scanners lourds comme Nexpose ou Nessus, malgré cela, si vous avez le temps d'analyser votre cible je vous recommanderais un scanner plus complet comme Nexpose, Nessus, OpenVAS ou Nmap, dont certains que nous avons déjà analysés chez LinuxHint simplement parce qu'ils ne se limitent pas aux serveurs web et que tous les aspects méritent d'être vérifiés en profondeur afin de protéger un serveur.

Phenquestions

Phenquestions