Dans cet article, nous allons apprendre comment activer et appliquer des politiques de mot de passe sécurisé sur Ubuntu. Nous verrons également comment définir une politique qui oblige les utilisateurs à changer leur mot de passe à intervalles réguliers.

Notez que nous avons expliqué la procédure sur Ubuntu 18.04 Système LTS.

Un mot de passe fort doit contenir :

- Majuscules

- Minuscules

- Chiffres

- Symboles

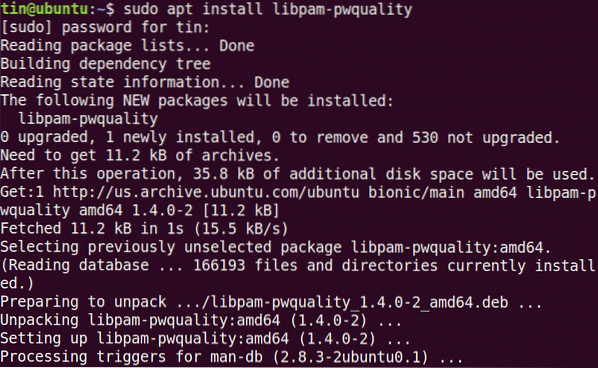

Pour appliquer une politique de mot de passe sécurisé dans Ubuntu, nous utiliserons le module pwquality de PAM. Pour installer ce module, lancez le Terminal en utilisant le raccourci Ctrl+Alt+T. Exécutez ensuite cette commande dans Terminal :

$ sudo apt install libpam-pwqualityLorsque vous êtes invité à saisir le mot de passe, entrez le mot de passe sudo.

Maintenant, copiez d'abord "/etc/pam.d/common-password" avant de configurer les modifications.

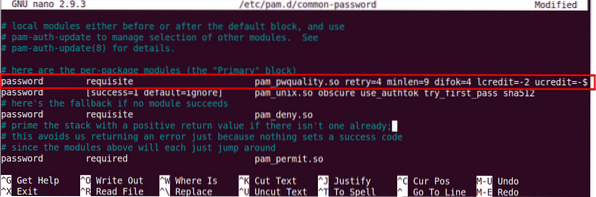

Ensuite, modifiez-le pour configurer les stratégies de mot de passe :

$ sudo nano /etc/pam.d/mot-de-passe communRecherchez la ligne suivante :

Mot de passe requis pam_pwquality.donc réessayer=3Et remplacez-le par ce qui suit :

mot de passe requispam_pwquality.donc réessayer=4 minlen=9 difok=4 lcredit=-2 ucredit=-2 dcredit=

-1 ocredit=-1 rejet_username force_for_root

Voyons ce que signifient les paramètres de la commande ci-dessus :

- réessayez: Non. de fois consécutives qu'un utilisateur peut saisir un mot de passe incorrect.

- minlen : Longueur minimale du mot de passe

- difok : Non. de caractère qui peut être similaire à l'ancien mot de passe

- crédit : Min Non. de lettres minuscules

- ucrédit : Min Non. de lettres majuscules

- créditer : Min Non. de chiffres

- créditer : Min Non. de symboles

- rejet_nom d'utilisateur : Rejette le mot de passe contenant le nom d'utilisateur

- force_for_root : Appliquez également la politique pour l'utilisateur root

Maintenant, redémarrez le système pour appliquer les modifications de la politique de mot de passe.

$ sudo redémarrerTester la politique de mot de passe sécurisé

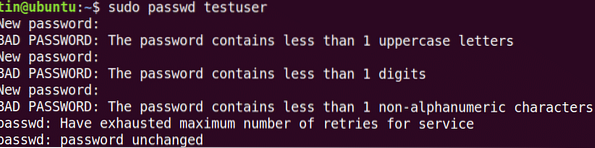

Après avoir configuré la politique de mot de passe sécurisé, il est préférable de vérifier si cela fonctionne ou non. Pour le vérifier, définissez un mot de passe simple qui ne répond pas aux exigences de la stratégie de mot de passe sécurisé configurée ci-dessus. Nous allons le vérifier sur un utilisateur test.

Exécutez cette commande pour ajouter un utilisateur :

$ sudo useradd testuserEnsuite, définissez un mot de passe.

$ sudo passwd testuserEssayez maintenant d'entrer un mot de passe qui n'inclut pas : ·

- Lettre majuscule

- Chiffre

- symbole

Vous pouvez voir qu'aucun des mots de passe essayés ci-dessus n'a été accepté, car ils ne répondent pas aux critères minimaux définis par la politique de mot de passe.

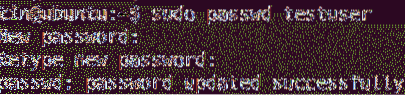

Essayez maintenant d'ajouter un mot de passe complexe qui répond aux critères définis par la politique de mot de passe (Longueur totale : 8 avec Minimum : 1 lettre majuscule, 1 lettre minuscule, 1 chiffre et 1 symbole). Disons : Abc.89*jpl.

Vous pouvez voir que le mot de passe a maintenant accepté.

Configurer la période d'expiration du mot de passe

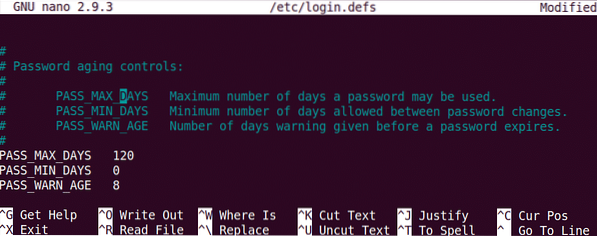

Changer le mot de passe à intervalles réguliers permet de limiter la période d'utilisation non autorisée des mots de passe. La politique d'expiration du mot de passe peut être configurée via "/etc/login.defs" fichier.Exécutez cette commande pour modifier ce fichier :

$ sudo nano /etc/login.définitionsAjoutez les lignes suivantes avec des valeurs selon vos besoins.

PASS_MAX_DAYS 120PASS_MIN_DAYS 0PASS_WARN_AGE 8 Notez que la politique configurée ci-dessus ne s'appliquera qu'aux utilisateurs nouvellement créés. Pour appliquer cette politique à un utilisateur existant, utilisez la commande « chage ».

Notez que la politique configurée ci-dessus ne s'appliquera qu'aux utilisateurs nouvellement créés. Pour appliquer cette politique à un utilisateur existant, utilisez la commande « chage ».

Pour utiliser la commande chage, la syntaxe est :

$ chage [options] nom d'utilisateurRemarque : Pour exécuter la commande chage, vous devez être le propriétaire du compte ou disposer des privilèges root sinon, vous ne pourrez ni afficher ni modifier la politique d'expiration.

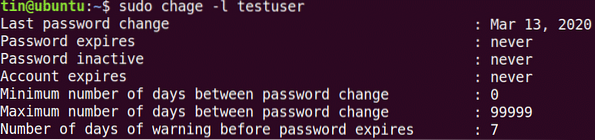

Pour afficher les détails d'expiration/vieillissement du mot de passe actuel, la commande est :

$ sudo chage -l nom d'utilisateur

Pour configurer le maximum Non. de jours après lesquels un utilisateur doit changer le mot de passe.

$ sudo chage -MPour configurer le minimum Non. de jours requis entre le changement de mot de passe.

$ sudo chage -mPour configurer l'avertissement avant l'expiration du mot de passe :

$ sudo chage -WC'est tout ce qu'il y a à faire! Avoir une politique qui oblige les utilisateurs à utiliser des mots de passe sécurisés et à les changer régulièrement après un certain intervalle est nécessaire pour assurer la sûreté et la sécurité du système. Pour plus d'informations sur les outils abordés dans cet article, tels que pam_pwquality et Chage, consultez leurs pages de manuel.

Phenquestions

Phenquestions