Habituellement, lorsqu'elle détecte la présence d'un rootkit, la victime doit réinstaller le système d'exploitation et le nouveau matériel, analyser les fichiers à transférer vers le remplacement et, dans le pire des cas, un remplacement du matériel sera nécessaire.Il est important de souligner la possibilité de faux positifs, c'est le principal problème de chkrootkit, donc lorsqu'une menace est détectée la recommandation est d'exécuter des alternatives supplémentaires avant de prendre des mesures, ce tutoriel explorera également brièvement rkhunter comme alternative. Il est également important de dire que ce tutoriel est optimisé pour les utilisateurs de Debian et de distributions Linux basées, la seule limitation pour les autres utilisateurs de distributions est la partie installation, l'utilisation de chkrootkit est la même pour toutes les distributions.

Étant donné que les rootkits ont une variété de façons d'atteindre leurs objectifs en cachant des logiciels malveillants, Chkrootkit propose une variété d'outils pour se permettre ces moyens. Chkrootkit est une suite d'outils qui comprend le programme principal chkrootkit et des bibliothèques supplémentaires répertoriées ci-dessous :

chkrootkit: Programme principal qui vérifie les binaires du système d'exploitation pour les modifications du rootkit pour savoir si le code a été falsifié.

sipromisc.c: vérifie si l'interface est en mode promiscuité. Si une interface réseau est en mode promiscuité, elle peut être utilisée par un attaquant ou un logiciel malveillant pour capturer le trafic réseau afin de l'analyser ultérieurement.

chklastlog.c: vérifie les suppressions du dernier journal. Lastlog est une commande qui affiche des informations sur les dernières connexions. Un attaquant ou un rootkit peut modifier le fichier pour éviter la détection si l'administrateur système vérifie cette commande pour obtenir des informations sur les connexions.

chkwtmp.c: vérifie les suppressions wtmp. De même, au script précédent, chkwtmp vérifie le fichier wtmp, qui contient des informations sur les connexions des utilisateurs pour essayer de détecter des modifications dessus au cas où un rootkit aurait modifié les entrées pour empêcher la détection d'intrusions.

check_wtmpx.c: Ce script est le même que ci-dessus mais les systèmes Solaris.

chkproc.c: vérifie les signes de chevaux de Troie dans LKM (Loadable Kernel Modules).

chkdirs.c: a la même fonction que ci-dessus, vérifie les chevaux de Troie dans les modules du noyau.

chaînes.c: remplacement rapide et sale des chaînes visant à masquer la nature du rootkit.

chkutmp.c: ceci est similaire à chkwtmp mais vérifie le fichier utmp à la place.

Tous les scripts mentionnés ci-dessus sont exécutés lorsque nous exécutons chkrootkit.

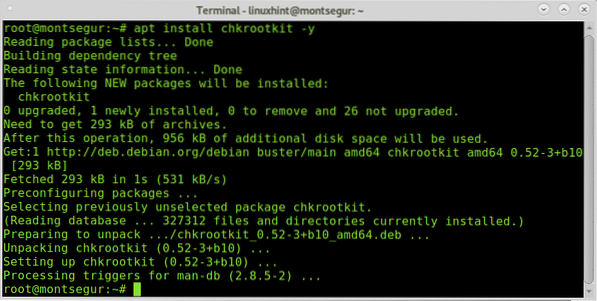

Pour commencer à installer chkrootkit sur Debian et les distributions Linux basées, exécutez :

# apt install chkrootkit -y

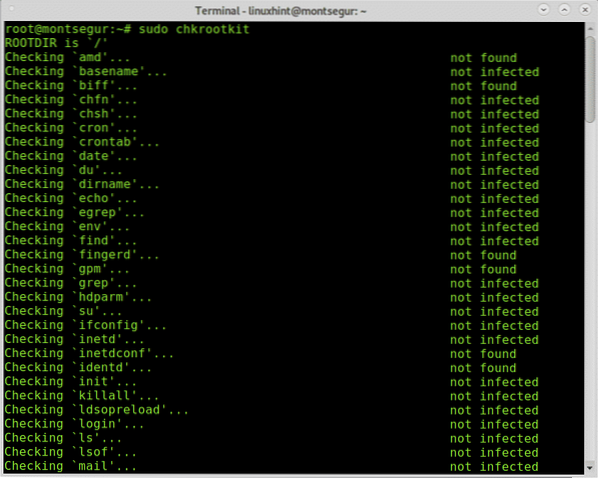

Une fois installé pour l'exécuter, exécutez :

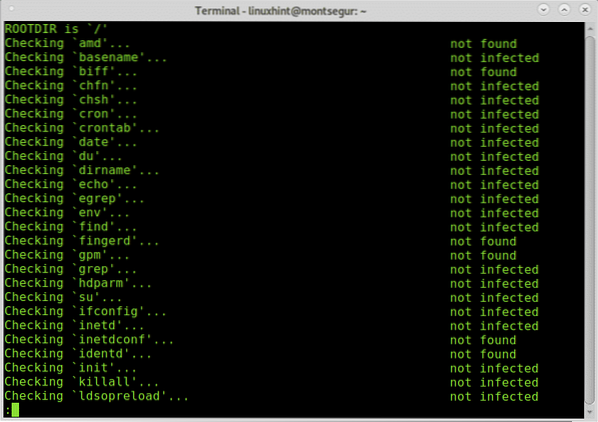

# sudo chkrootkit

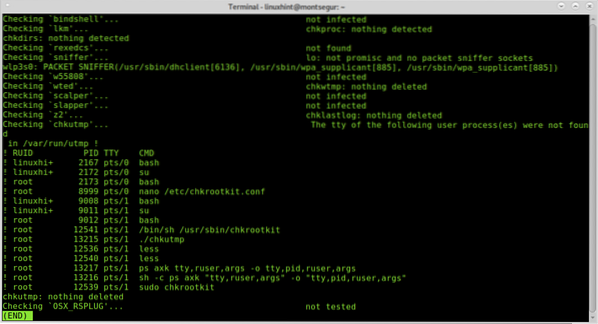

Pendant le processus, vous pouvez voir que tous les scripts intégrant chkrootkit sont exécutés en faisant chacun sa part.

Vous pouvez obtenir une vue plus confortable avec le défilement en ajoutant un tuyau et moins :

# sudo chkrootkit | moins

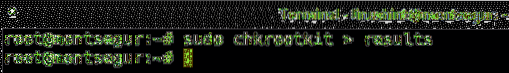

Vous pouvez également exporter les résultats dans un fichier en utilisant la syntaxe suivante :

# sudo chkrootkit > résultats

Ensuite, pour voir le type de sortie :

# résultats en moins

Noter: vous pouvez remplacer "résultats" pour n'importe quel nom que vous souhaitez donner au fichier de sortie.

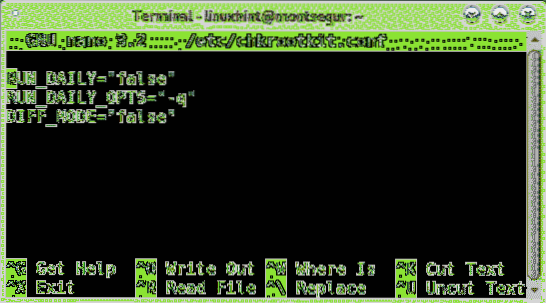

Par défaut, vous devez exécuter chkrootkit manuellement comme expliqué ci-dessus, mais vous pouvez définir des analyses automatiques quotidiennes en modifiant le fichier de configuration de chkrootkit situé dans /etc/chkrootkit.conf, essayez-le en utilisant nano ou n'importe quel éditeur de texte que vous aimez :

# nano /etc/chkrootkit.conf

Pour obtenir un scan automatique quotidien, la première ligne contenant RUN_DAILY="faux" doit être modifié pour RUN_DAILY="vrai"

Voici à quoi cela devrait ressembler :

presse CTRL+X et Oui pour enregistrer et quitter.

Rootkit Hunter, une alternative à chkrootkit :

Une autre option pour chkrootkit est RootKit Hunter, c'est aussi un complément si vous avez trouvé des rootkits en utilisant l'un d'entre eux, l'utilisation de l'alternative est obligatoire pour éliminer les faux positifs.

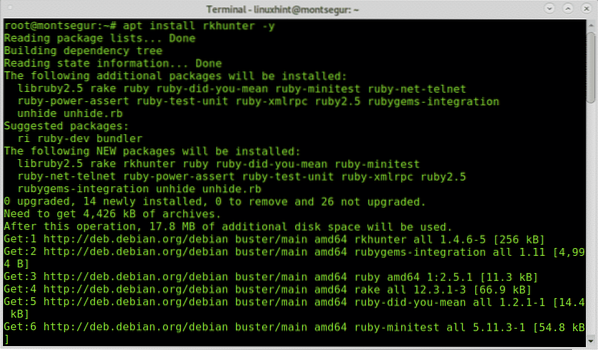

Pour commencer avec RootKitHunter, installez-le en exécutant :

# apt install rkhunter -y

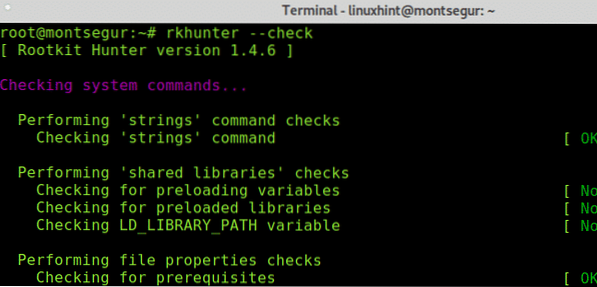

Une fois installé, pour lancer un test, exécutez la commande suivante :

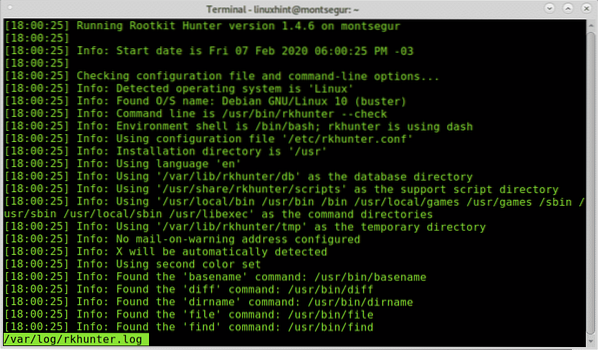

# rkhunter --checkComme vous pouvez le voir, comme chkrootkit la première étape de RkHunter est d'analyser les binaires du système, mais aussi les bibliothèques et les chaînes :

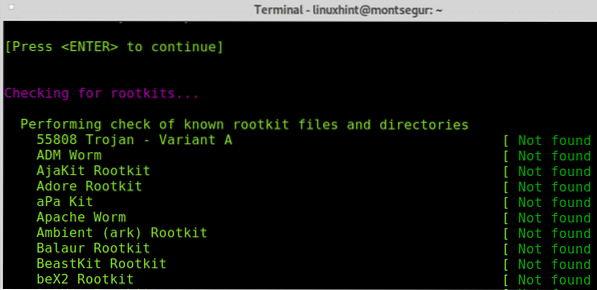

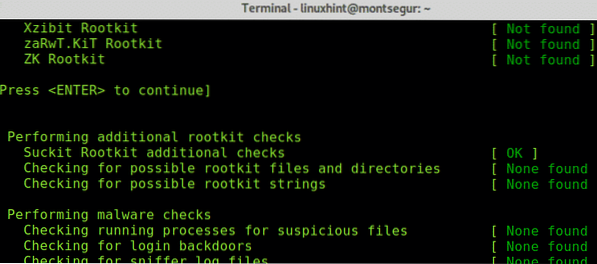

Comme vous le verrez, contrairement à chkrootkit, RkHunter vous demandera d'appuyer sur ENTER pour continuer avec les étapes suivantes, auparavant RootKit Hunter vérifiait les binaires et les bibliothèques du système, maintenant il ira pour les rootkits connus :

Appuyez sur ENTER pour laisser RkHunter poursuivre la recherche de rootkits :

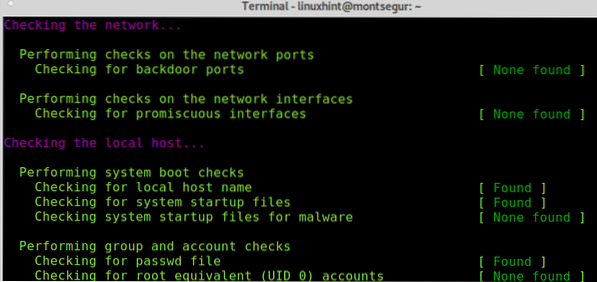

Ensuite, comme chkrootkit, il vérifiera vos interfaces réseau et également les ports connus pour être utilisés par des portes dérobées ou des chevaux de Troie :

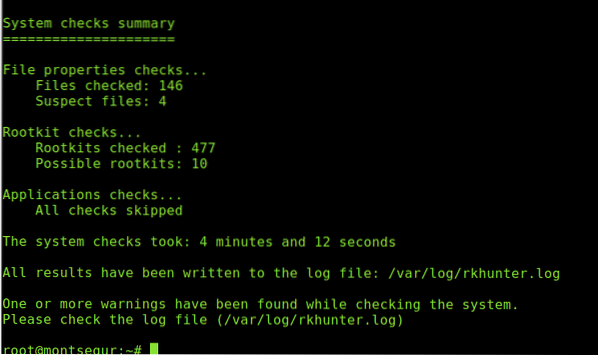

Enfin, il imprimera un résumé des résultats.

Vous pouvez toujours accéder aux résultats enregistrés sur /var/log/rkhunter.Journal:

Si vous pensez que votre appareil peut être infecté par un rootkit ou compromis, vous pouvez suivre les recommandations répertoriées sur https://linuxhint.com/detect_linux_system_hacked/.

J'espère que vous avez trouvé ce tutoriel sur Comment installer, configurer et utiliser chkrootkit utile. Continuez à suivre LinuxHint pour plus de conseils et de mises à jour sur Linux et les réseaux.

Phenquestions

Phenquestions