WireGuard est un protocole de communication open source point à point populaire qui est utilisé pour créer un tunnel de réseau privé virtuel sécurisé et rapide. Ce VPN a été conçu pour être utilisé dans le noyau Linux. WireGuard est un VPN léger qui offre des vitesses extrêmement rapides aux utilisateurs.

Cet article vous montre comment installer et configurer WireGuard sur votre système CentOS 8. L'installation et la configuration de WireGuard sont beaucoup plus faciles que les VPN déjà existants, comme OpenVPN, et c'est une des principales raisons de sa popularité croissante dans la communauté Linux.

Aperçu

Cet article est composé de deux sections :

- Dans la première section, nous allons installer et configurer une machine CentOS 8 qui agira comme un Serveur VPN WireGuard.

- Dans la deuxième section, nous allons installer et configurer une machine CentOS 8 qui agira comme un Client VPN WireGuard.

Installation et configuration de WireGuard sur un serveur CentOS 8

Dans cette section, nous allons configurer une machine CentOS 8 qui fera office de serveur en installant WireGuard.

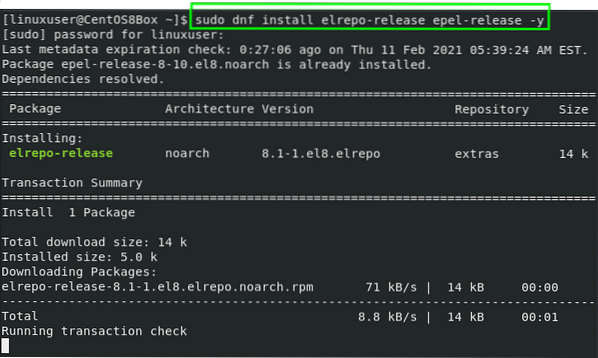

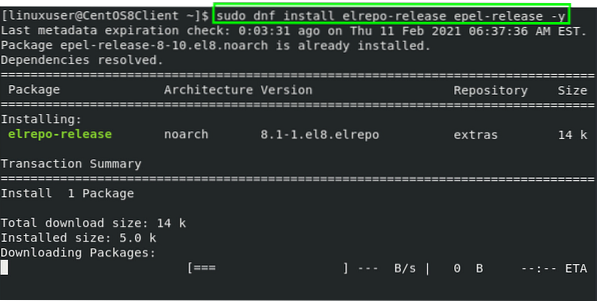

Étape 1 : ajouter les référentiels EPEL et Elrepo

Pour commencer à installer WireGuard sur CentOS 8, ajoutez d'abord les référentiels EPEL et Elrepo pour installer les modules du noyau et les outils WireGuard.

$ sudo dnf install epel-release elrepo-release -y

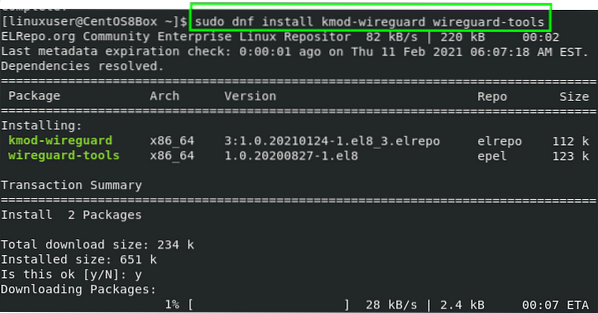

Maintenant, après avoir installé les référentiels requis, installez les modules du noyau et les outils WireGuard.

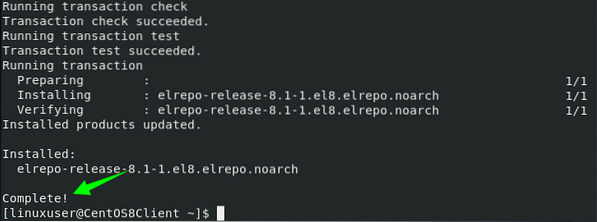

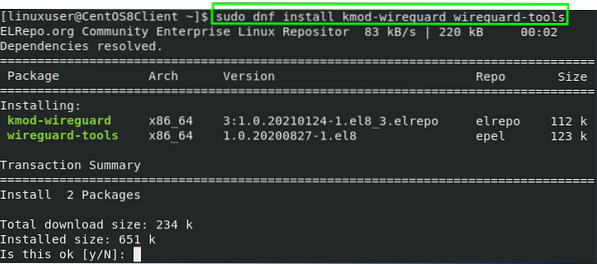

Étape 2 : Installer les modules du noyau et les outils WireGuard

Les modules du noyau et les outils WireGuard peuvent être installés rapidement à partir des référentiels EPEL et Elrepo en exécutant la commande suivante :

$ sudo dnf installer kmod-wireguard wireguard-tools

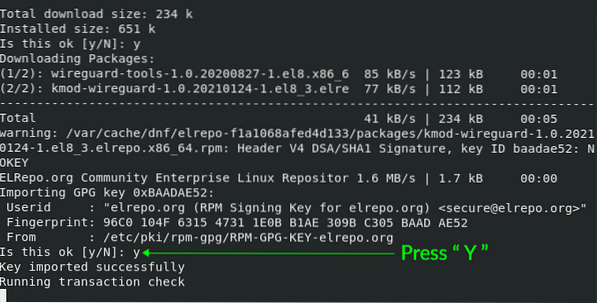

Lorsque vous êtes invité à autoriser l'importation et l'ajout des clés GPG au système CentOS 8, autorisez cette action en tapant « Y » et en appuyant sur « Entrée."

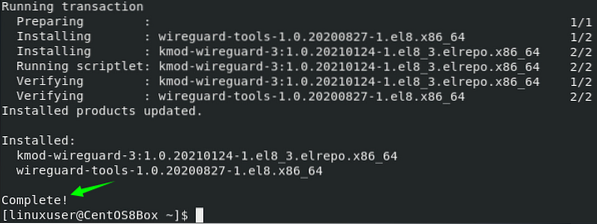

Après avoir installé avec succès les outils WireGuard, nous allons maintenant effectuer quelques configurations.

Étape 3 : Créer des clés publiques et privées

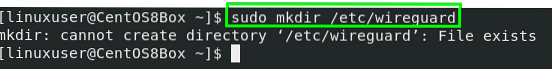

Tout d'abord, nous allons créer un nouveau répertoire '/etc/wireguard' afin de pouvoir configurer le serveur VPN dans le répertoire. Pour créer un nouveau répertoire '/etc/wireguard' dans le système CentOS 8, exécutez la commande suivante.

sudo mkdir /etc/wireguard

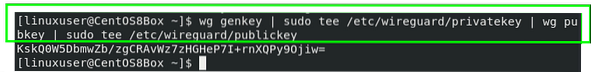

Après avoir créé le répertoire, créez les clés publiques et privées à l'aide des outils de ligne de commande « wg » et « tee ». La commande pour créer des clés privées et publiques est la suivante.

$ wg genkey | sudo tee /etc/wireguard/privatekey | wg pubkey | sudo tee /etc/wireguard/publickey

La clé générée sera imprimée lors de l'exécution de la commande ci-dessus.

Étape 4 : Configuration du périphérique de tunnel pour le routage du trafic VPN

Pour configurer un appareil, créez un fichier de configuration dans le répertoire '/etc/wireguard' et ouvrez le fichier à l'aide de l'éditeur nano.

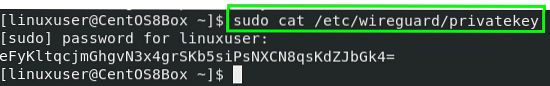

Avant de créer le fichier de configuration, obtenez la clé privée à l'aide de la commande suivante.

$ sudo cat /etc/wireguard/privatekey

Enregistrez la clé privée quelque part ; vous aurez besoin de cette clé plus tard dans le fichier de configuration.

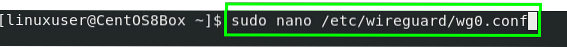

Maintenant, créez le "wg0.conf" fichier.

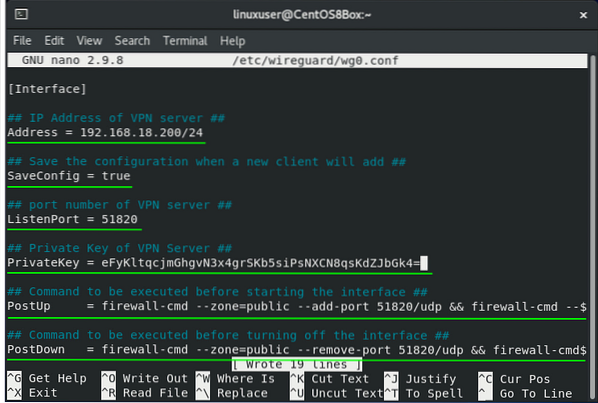

$ sudo nano /etc/wireguard/wg0.conf

Ajoutez le contenu donné ci-dessous au "/etc/wireguard/wg0.conf" fichier.

[Interface]## Adresse IP du serveur VPN ##

Adresse = 192.168.18.200/24

## Enregistrer la configuration lorsqu'un nouveau client ajoutera ##

SaveConfig = vrai

## numéro de port du serveur VPN ##

Port d'écoute = 51820

## Clé privée du serveur VPN ##

Clé privée = SERVER_PRIVATE_KEY

## Commande à exécuter avant de démarrer l'interface ##

PostUp = firewall-cmd --zone=public --add-port 51820/udp && firewall-cmd --zone=public --add-masquerade

## Commande à exécuter avant d'éteindre l'interface ##

PostDown = firewall-cmd --remove-port 51820/udp --zone=public && firewall-cmd --remove-masquerade --zone=public

Ce fichier de configuration contient les termes clés suivants :

- Adresse - l'adresse IP privée de l'interface (wg0).

- EnregistrerConfig = true - enregistre l'état de l'interface au redémarrage ou à l'arrêt du serveur.

- Port d'écoute - le port sur lequel le démon WireGuard écoute.

- Clé privée - la clé que nous venons de générer.

- Afficher - cette commande sera exécutée avant de lancer l'interface

- PostDown - cette commande sera exécutée avant de désactiver l'interface.

Maintenant que vous comprenez assez bien le fichier de configuration, vous pouvez enregistrer le fichier et quitter en utilisant les raccourcis clavier (CTRL + S) et (CTRL + X).

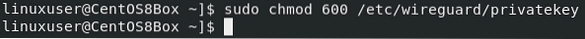

Étape 5 : Définir les privilèges de configuration et le fichier « clé privée »

Maintenant, nous allons rendre le serveur VPN un peu plus sécurisé. Un utilisateur de base ne devrait pas avoir les privilèges pour lire le fichier de configuration et le fichier 'privatekey'. Pour donner accès à ces fichiers, nous allons changer le mode de ces deux fichiers en 600. La commande pour définir les autorisations est donnée ci-dessous.

$ sudo chmod 600 /etc/wireguard/privatekey

Après avoir finalisé les autorisations, nous lancerons l'interface (wg0) à l'aide de l'outil de ligne de commande wg-quick.

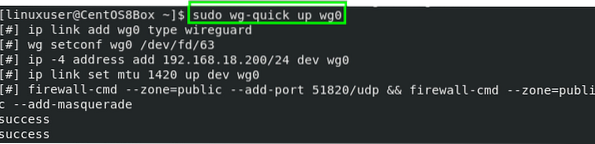

Étape 6 : démarrer l'interface

Pour lancer l'interface, exécutez la commande ci-dessous :

$ sudo wg-quick up wg0

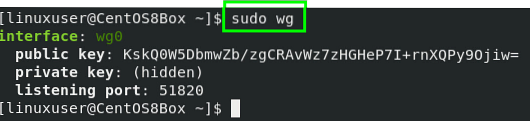

Si vous avez obtenu la sortie montrée dans la capture d'écran ci-dessus, vous avez démarré avec succès l'interface. Nous allons maintenant vérifier l'état de l'interface.

$ sudo wg

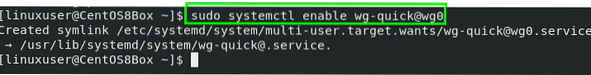

Activer l'interface pour démarrer automatiquement l'interface au démarrage du serveur CentOS 8.

$ sudo systemctl activer wg-quick@wg0

A ce stade, la configuration du serveur est terminée. Maintenant, si vous souhaitez configurer ce serveur VPN pour NAT, vous devrez activer le transfert IPv4.

Étape 7 : Activer le transfert IPv4

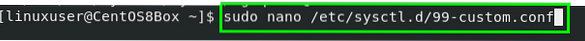

Pour activer le transfert IPv4 pour le NAT, créez un « 99-custom.conf" dans le fichier "/etc/sysctl.d" à l'aide de l'éditeur nano.

$ sudo nano /etc/sysctl.d/99-personnalisé.conf

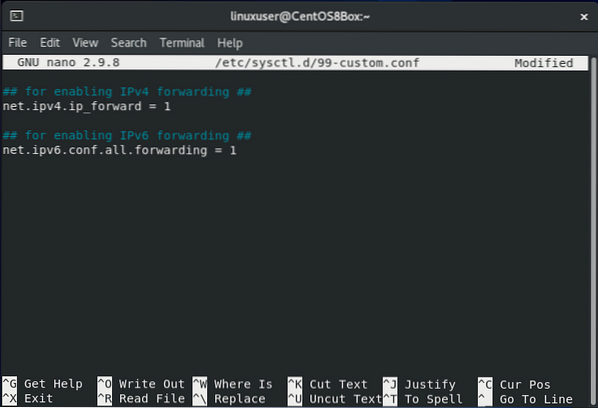

Ajoutez le contenu suivant au fichier "/etc/sysctl.d/99-personnalisé.conf"

## pour activer le transfert IPv4 ##rapporter.ipv4.ip_forward = 1

Pour activer le transfert IPv6, ajoutez le contenu suivant au fichier "/etc/sysctl.d/99-personnalisé.conf", ainsi.

## pour activer le transfert IPv6 ##rapporter.ipv6.conf.tout.renvoi = 1

Après avoir activé le transfert IPv4, enregistrez le fichier et quittez en utilisant les raccourcis (CTRL + S) et (CTRL + X).

Passons maintenant à la configuration de la machine client WireGuard.

Installation et configuration de WireGuard VPN sur le client CentOS 8

Dans cette section, nous allons configurer une machine CentOS 8 qui agira en tant que client. Le processus d'installation et de configuration du client VPN WireGuard sera presque le même que pour le serveur VPN WireGuard.

Étape 1 : ajouter les référentiels EPEL et Elrepo

Tout d'abord, nous allons ajouter les référentiels EPEL et Elrepo pour installer les modules du noyau et les outils WireGuard :

$ sudo dnf install epel-release elrepo-release -y

Maintenant, après avoir installé les référentiels requis, nous allons installer les modules du noyau et WireGuard Tools.

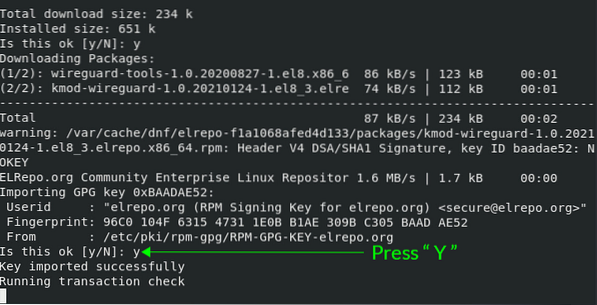

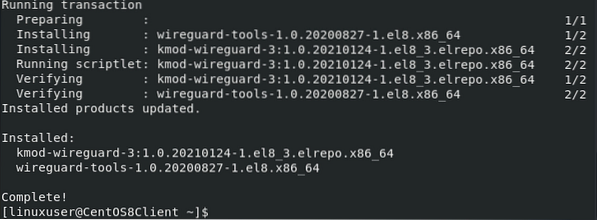

Étape 2 : Installez les modules du noyau et les outils WireGuard

Les modules du noyau et les outils WireGuard peuvent maintenant être installés à partir des référentiels EPEL et Elrepo en exécutant la commande suivante.

$ sudo dnf installer kmod-wireguard wireguard-tools

Lorsque l'on vous demande l'autorisation d'importer et d'ajouter les clés GPG au système CentOS 8, autorisez les modifications en tapant « Y » et en appuyant sur « Entrée."

Une fois les outils WireGuard installés avec succès, la machine cliente CentOS 8 doit également être configurée.

Étape 3 : Créer des clés publiques et privées

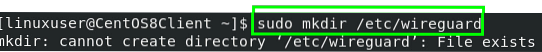

Dans cette étape, nous allons créer un nouveau répertoire '/etc/wireguard' dans la machine cliente. Pour créer le nouveau répertoire '/etc/wireguard' dans votre système CentOS 8, entrez la commande suivante.

sudo mkdir /etc/wireguard

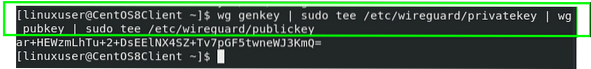

Après avoir créé le répertoire, créez les clés publiques et privées à l'aide des outils de ligne de commande « wg » et « tee ». La commande pour créer des clés privées et publiques est fournie ci-dessous.

$ wg genkey | sudo tee /etc/wireguard/privatekey | wg pubkey | sudo tee /etc/wireguard/publickey

Les clés générées seront maintenant imprimées.

Étape 4 : Configuration pour le routage du trafic VPN

Dans cette étape, nous allons créer un fichier de configuration dans le répertoire '/etc/wireguard' et l'ouvrir à l'aide de l'éditeur nano.

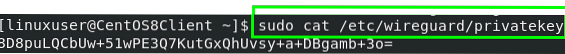

Avant de créer le fichier de configuration, récupérez la clé privée à l'aide de la commande suivante.

$ sudo cat /etc/wireguard/privatekey

Enregistrez la clé privée quelque part ; vous en aurez besoin plus tard dans le fichier de configuration.

Maintenant, créez le "wg0.conf" fichier.

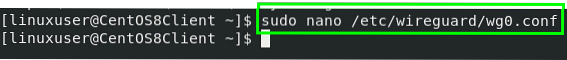

$ sudo nano /etc/wireguard/wg0.conf

Ajoutez le contenu donné ci-dessous au "/etc/wireguard/wg0.conf" fichier

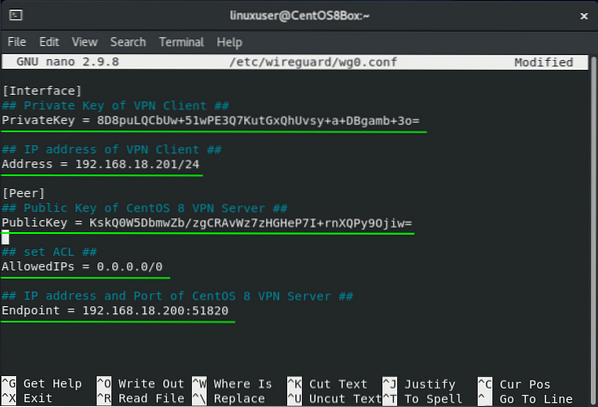

[Interface]## Clé privée du client VPN ##

Clé privée = 8D8puLQCbUw+51wPE3Q7KutGxQhUvsy+a+DBgamb+3o=

## Adresse IP du client VPN ##

Adresse = 192.168.18.201/24

[Pair]

## Clé publique du serveur VPN CentOS 8 ##

PublicKey = VWndJ4oB7ZJwC/7UOm++OLDrbAxMPsR2yd0cl3sEkUI=

## définir la liste de contrôle d'accès ##

IPs autorisées = 0.0.0.0/0

## Adresse IP et port du serveur VPN CentOS 8 ##

Point final = 192.168.18.200:51820

Le fichier de configuration contient les termes clés suivants :

- Clé privée - la clé générée sur la machine cliente.

- Adresse - l'adresse IP de l'interface (wg0).

- Clé publique - la clé publique de la machine serveur VPN à laquelle nous voulons nous connecter.

- IP autorisées - toutes les adresses IP autorisées pour le flux de trafic utilisant le VPN.

- Point de terminaison - nous fournirons l'adresse IP et le numéro de port de la machine serveur CentOS 8 à laquelle nous voulons nous connecter.

Nous avons maintenant configuré la machine cliente, ainsi. Enregistrez le fichier et quittez en utilisant les raccourcis clavier (CTRL + S) et (CTRL + X).

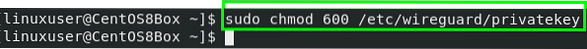

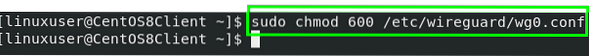

Étape 5 : Définir les privilèges de configuration et le fichier « clé privée »

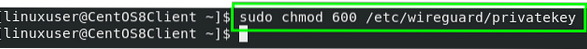

Maintenant, nous allons changer le mode et définir les privilèges du fichier de configuration et du fichier "privatekey" à 600. Entrez la commande suivante pour définir les autorisations.

$ sudo chmod 600 /etc/wireguard/privatekey

Maintenant que nous avons finalisé les autorisations, nous pouvons lancer l'interface (wg0) à l'aide de l'outil de ligne de commande "wg-quick".

Étape 6 : démarrer l'interface

Pour lancer l'interface, exécutez la commande ci-dessous :

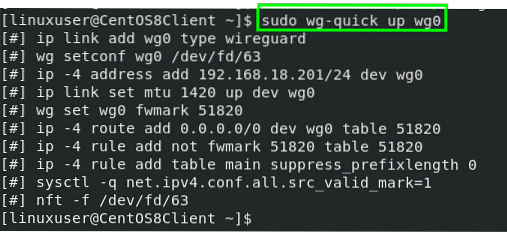

$ sudo wg-quick up wg0

Nous avons maintenant démarré avec succès l'interface. Ensuite, nous allons vérifier l'état de l'interface.

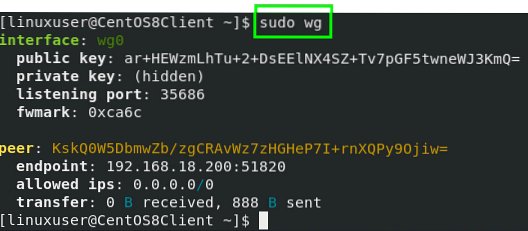

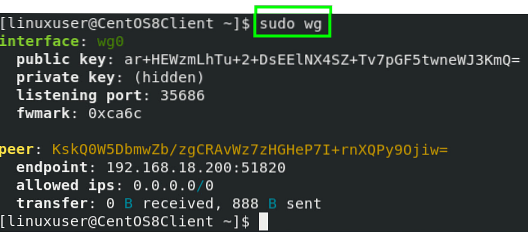

$ sudo wg

Activer l'interface pour démarrer automatiquement l'interface au démarrage du serveur CentOS 8.

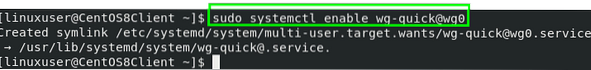

$ sudo systemctl activer wg-quick@wg0

A ce stade, le client est également mis en place.

Étape 7 : ajouter l'adresse IP et la clé publique du client au serveur CentOS 8

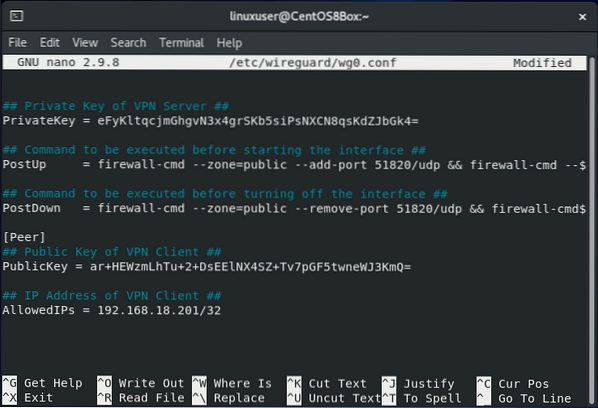

La dernière étape consiste à ajouter l'adresse IP et la clé publique de la machine cliente VPN au fichier de configuration de la machine serveur VPN CentOS 8 WireGuard.

Retournez sur la machine serveur et ajoutez le contenu suivant au fichier "/etc/wireguard/wg0.conf" fichier.

[Pair]## Clé publique du client VPN ##

Clé publique = dmfO9pirB315slXOgxXtmrBwAqPy07C57EvPks1IKzA=

## Adresse IP du client VPN ##

IP autorisées = 192.168.dix.2/32

Après avoir mis à jour le fichier de configuration du serveur VPN, enregistrez le fichier et quittez à l'aide des raccourcis clavier (CTRL + S) et (CTRL + X).

Le tunnel est maintenant établi et tout le trafic passera par le serveur VPN CentOS 8 WireGuard.

Étape 8 : vérifier la connexion du tunnel

Pour vérifier que le serveur VPN CentOS 8 WireGuard a été installé et configuré correctement, exécutez la commande ci-dessous pour vérifier que le trafic circule via le serveur VPN WireGuard configuré.

$ sudo wg

Et c'est tout! Vous avez configuré et établi le serveur VPN WireGuard avec succès.

Conclusion

Cet article vous a montré comment installer et configurer WireGuard VPN sur votre machine CentOS 8 et configurer le système en tant que serveur VPN. Nous vous avons également montré comment configurer un client VPN CentOS 8 WireGuard et configurer le client pour acheminer le trafic via le serveur VPN WireGuard.

Phenquestions

Phenquestions