Une fois installé, vous trouverez Zenmap dans le menu des applications, selon le type d'analyse que vous souhaitez effectuer, il est recommandé d'exécuter Zenmap en tant que root, par exemple, Nmap SYN ou les analyses brutes nécessitent des privilèges spéciaux pour être exécutées.

Une fois installé, vous trouverez Zenmap dans le menu des applications, selon le type d'analyse que vous souhaitez effectuer, il est recommandé d'exécuter Zenmap en tant que root, par exemple, Nmap SYN ou les analyses brutes nécessitent des privilèges spéciaux pour être exécutées.

Alternativement, vous pouvez exécuter Zenmap depuis la console, mais comme une interface graphique est obligatoire pour l'installer, ce tutoriel est axé sur la gestion graphique.

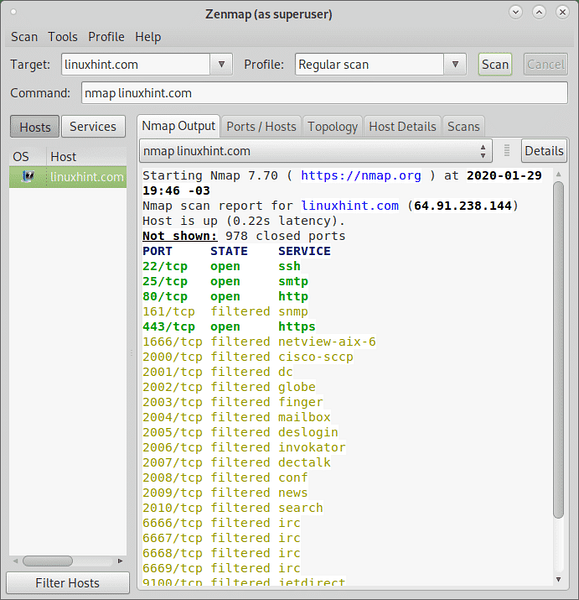

Une fois exécuté, vous verrez la fenêtre principale de Zenmap comprenant un menu déroulant pour sélectionner le profil. Pour le premier exemple, sélectionnez le balayage régulier.

Dans la case « Cible », remplissez le champ avec l'adresse IP, le nom de domaine, la plage IP ou le sous-réseau à analyser. Une fois sélectionné, appuyez sur le bouton "Scan", à côté du menu déroulant pour sélectionner le profil souhaité.

Ci-dessous, vous verrez les onglets suivants : Sortie Nmap, Ports / Hôtes, Topologie, Détails de l'hôte et Analyses.

Où:

Sortie Nmap : cette sortie affiche la sortie Nmap normale, c'est l'écran par défaut lors de l'exécution des analyses.

Ports/Hôtes : cet onglet imprime les services ou les ports avec des informations supplémentaires triées par hôtes, si un seul hôte est sélectionné, il répertorie l'état des ports analysés.

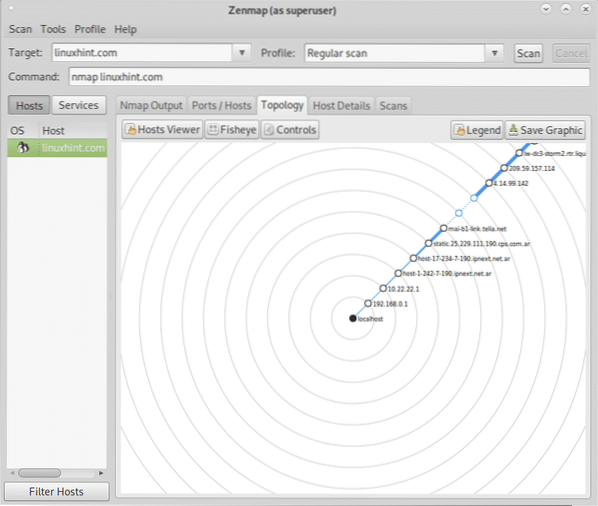

Topologie : cet onglet montre le chemin parcouru par les paquets jusqu'à atteindre la cible, en d'autres termes il montre les sauts entre nous et la cible de la même manière qu'un traceroute (voir https://linuxhint.com/traceroute_nmap/) afficher la structure du réseau en fonction du chemin.

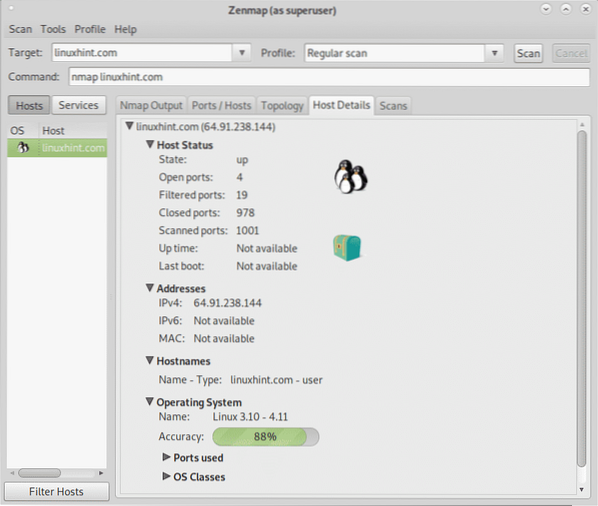

Détails de l'hôte : cet onglet imprime les informations sur l'hôte analysé sous forme d'arborescence. Les informations imprimées dans cet onglet incluent le nom d'hôte et son système d'exploitation, s'il est en ligne ou en panne, l'état des ports analysés, la disponibilité et plus encore. Il affiche également une estimation de la vulnérabilité basée sur les services disponibles sur la cible.

Numérisation : cet onglet affiche un historique de toutes les analyses exécutées, y compris les analyses en cours, vous pouvez également ajouter des analyses en important un fichier.

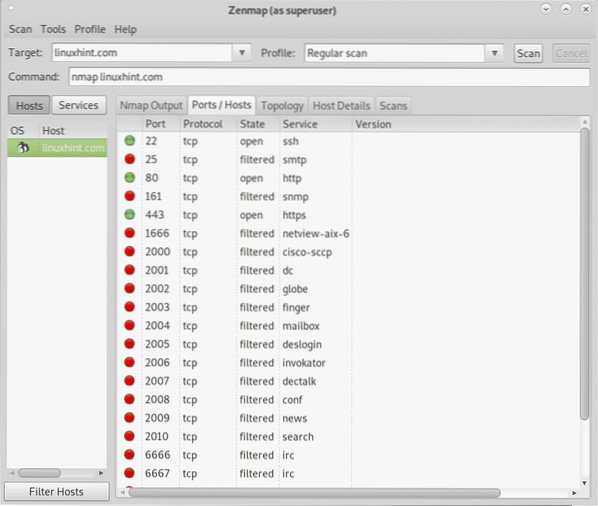

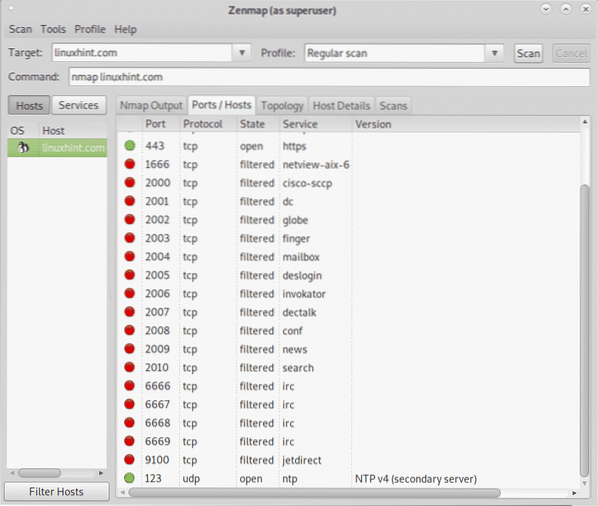

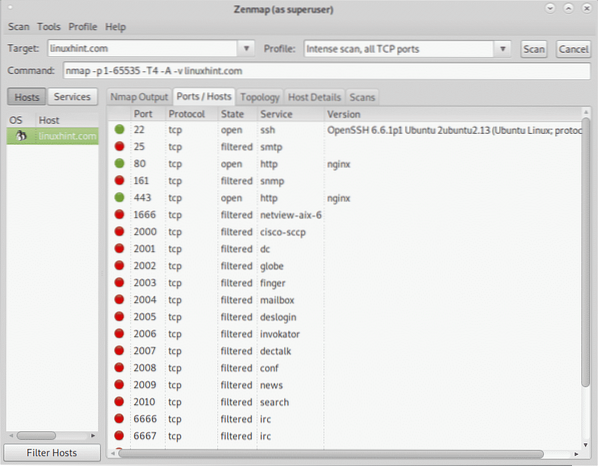

La capture d'écran suivante montre le Ports / Hôtes languette:

Comme vous pouvez le voir, la capture d'écran ci-dessus répertorie tous les ports, leur protocole, leur état et leur service, lorsqu'ils sont disponibles si le type d'analyse l'indique, il imprimera également la version du logiciel s'exécutant derrière chaque port.

L'onglet suivant affiche la topologie ou traceroute :

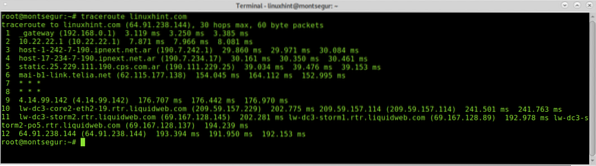

Vous pouvez vérifier que cet onglet affiche le traceroute en exécutant un traceroute contre linuxhint.com, bien sûr, bien que ce ne soit pas le cas, prenez en considération les résultats de traceroute peuvent varier en fonction de la disponibilité du houblon.

Vous pouvez vérifier que cet onglet affiche le traceroute en exécutant un traceroute contre linuxhint.com, bien sûr, bien que ce ne soit pas le cas, prenez en considération les résultats de traceroute peuvent varier en fonction de la disponibilité du houblon.

Les captures d'écran suivantes affichent le Détails de l'hôte onglet, vous pouvez voir le système d'exploitation identifié par une icône, l'état (up), le nombre de ports ouverts, filtrés, fermés et analysés, la disponibilité n'est pas disponible, l'adresse IP et le nom d'hôte.

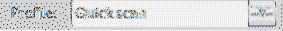

Pour poursuivre le didacticiel, vérifions le mode Quick Scan en le sélectionnant dans le menu déroulant Profil :

Une fois sélectionné appuyez sur « Scan ». Comme vous le verrez dans le Commander champ, vous verrez les drapeaux -T4 et -F.

le -T4 fait référence au modèle de calendrier. Les modèles de synchronisation sont :

Paranoïaque: -T0, extrêmement lent, utile pour contourner les IDS (Intrusion Detection Systems)

Sournois: -T1, très lent, également utile pour contourner les IDS (Intrusion Detection Systems)

Poli: -T2, neutre.

Normal: -T3, c'est le mode par défaut.

Agressif: -T4, balayage rapide.

Fou: -T5, plus rapide que la technique de balayage agressif.

(La source: https://linuxhint.com/nmap_xmas_scan/)

le -F flag demande à Zenmap (et Nmap) d'effectuer un scan rapide.

Comme vous pouvez le voir ci-dessus, le résultat est plus court que le scan régulier, moins de ports ont été scannés et le résultat était prêt après 2.75 secondes.

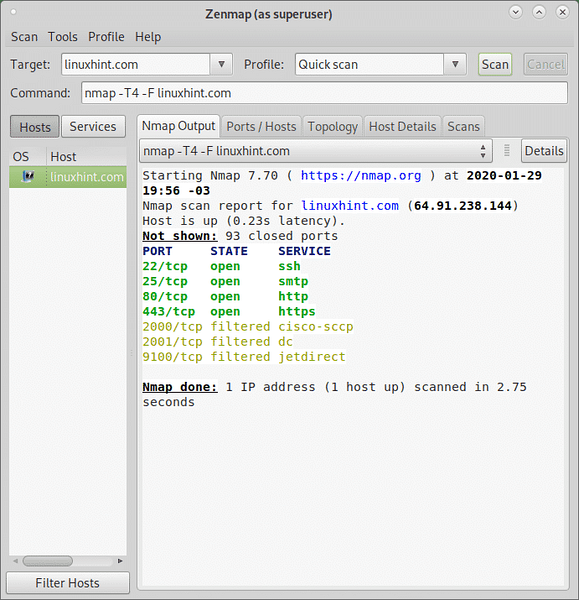

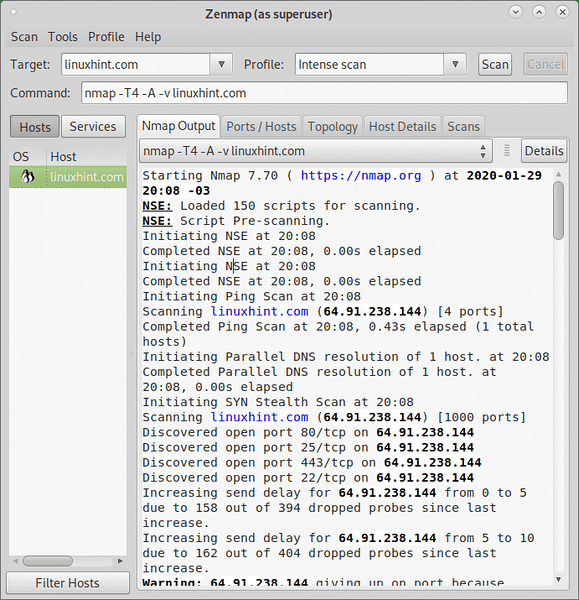

Pour l'exemple suivant, dans le champ Profil, sélectionnez le analyse intense, cette fois, nous allons nous concentrer sur la sortie.

Lors de la sélection de ce type d'analyse, vous remarquerez, en plus de la -T4 signaler le -UNE drapeau.

le -UNE flag permet la détection du système d'exploitation et de la version, l'analyse des scripts et la traceroute.

le -v flag augmente la verbosité de la sortie.

Comprendre le résultat :

Les premières lignes montrent les caractéristiques du processus de scan, la première ligne montre la version de Nmap suivie des informations sur les scripts de pré scan à exécuter, dans ce cas 150 scripts du Nmap Scripting Engine (NSE) ont été chargés :

Démarrage de Nmap 7.70 ( https://nmap.org ) au 2020-01-29 20:08 -03 NSE: 150 scripts chargés pour la numérisation. NSE : pré-numérisation des scripts. Lancement de l'ESN à 20h08 Fin de l'ESN à 20h08, 0.00s écoulées Lancement de l'ESN à 20h08 NSE terminée à 20h08, 0.00s écoulés

Après les scripts de pré-analyse, qui sont exécutés avant d'effectuer l'analyse, la sortie affichera des informations sur l'analyse ping, la deuxième étape précédant la résolution DNS pour recueillir l'adresse IP (ou le nom d'hôte si vous avez fourni une IP comme cible). Le but de l'étape de ping scan est de découvrir la disponibilité de l'hôte.

Une fois la résolution DNS terminée, une analyse SYN est exécutée afin d'exécuter une analyse furtive (voir https://linuxhint.com/nmap_stealth_scan/).

Lancement de l'analyse Ping à 20:08 Analyse linuxhint.com (64.91.238.144) [4 ports] Scan Ping terminé à 20:08, 0.43s écoulées (1 hôte au total) Lancement de la résolution DNS parallèle de 1 hôte. à 20:08 Résolution DNS parallèle terminée de 1 hôte. à 20:08, 0.00s écoulés Lancement du SYN Stealth Scan à 20:08 Scan linuxhint.com (64.91.238.144) [1000 ports] Découverte du port ouvert 80/tcp sur 64.91.238.144 Port ouvert 25/tcp découvert sur 64.91.238.144 Découverte du port ouvert 443/tcp sur 64.91.238.144 Découverte du port ouvert 22/tcp sur 64.91.238.144 Augmentation du délai d'envoi pour 64.91.238.144 de 0 à 5 en raison de 158 sondes sur 394 abandonnées depuis la dernière augmentation. Augmentation du délai d'envoi pour 64.91.238.144 de 5 à 10 en raison de 162 sondes sur 404 abandonnées depuis la dernière augmentation. Avertissement : 64.91.238.144 abandon du port parce que le plafond de retransmission a atteint (6). Scan furtif SYN terminé à 20:08, 53.62s écoulées (1000 ports au total)

Après l'analyse des ports, l'analyse intense se poursuivra avec les services et la découverte du système d'exploitation :

Lancement de l'analyse des services à 20h08 Analyse de 4 services sur linuxhint.com (64.91.238.144) Analyse de service terminée à 20:09, 13.25s écoulés (4 services sur 1 hôte) Lancement de la détection du système d'exploitation (essayez #1) contre linuxhint.com (64.91.238.144) Adjust_timeouts2 : le paquet aurait un rtt de -88215 microsecondes. Ignorer le temps. Adjust_timeouts2 : le paquet aurait un rtt de -88215 microsecondes. Ignorer le temps. Adjust_timeouts2 : le paquet aurait un rtt de -82678 microsecondes. Ignorer le temps. Adjust_timeouts2 : le paquet aurait un rtt de -82678 microsecondes. Ignorer le temps. Réessayer la détection du système d'exploitation (essayez #2) contre linuxhint.com (64.91.238.144)

Un traceroute est ensuite exécuté pour nous imprimer la topologie du réseau, ou les sauts entre nous et notre cible, il a signalé 11 hôtes comme vous pouvez le voir ci-dessous, plus d'informations seront disponibles au Topologie languette.

Lancement de Traceroute à 20:09 Terminé Traceroute à 20:09, 3.02s écoulées Lancement de la résolution DNS parallèle de 11 hôtes. à 20:09 Résolution DNS parallèle terminée de 11 hôtes. à 20:09, 0.53s se sont écoulées

Une fois le processus d'analyse terminé, les scripts de post-analyse seront exécutés :

NSE : analyse de script 64.91.238.144. Lancement de l'ESN à 20h09 Fin de l'ESN à 20h09, 11.02s écoulées Lancement de l'ESN à 20h09 Fin de l'ESN à 20h09, 5.22s se sont écoulées

Et enfin, vous aurez la sortie du rapport pour chaque étape.

La première partie du rapport se concentre sur les ports et les services, indiquant que l'hôte est opérationnel, le nombre de ports fermés qui ne sont pas affichés et des informations détaillées sur les ports ouverts ou filetés :

Rapport d'analyse Nmap pour linuxhint.com (64.91.238.144) L'hôte est opérationnel (0.21s de latence). Non affiché : 978 ports fermés PORT STATE SERVICE VERSION 22/tcp open ssh OpenSSH 6.6.1p1 Ubuntu 2ubuntu2.13 (Ubuntu Linux ; protocole 2.0) | ssh-hostkey : | 1024 05:44:ab:4e:4e:9a:65:e5:f2:f4:e3:ff:f0:7c:37:fe (DSA) | 2048 10:2f:75:a8:49:58:3e:44:21:fc:46:32:07:1d:3d:78 (RSA) | 256 a3:d5:b9:2e:e4:49:06:84:b4:bb:e6:32:54:73:72:49 (ECDSA) |_ 256 21:ab:6c:2c:76:b7 : 5c:f4:0f:59:5c:a7:ab:ed:d5:5c (ED25519) 25/tcp open smtp Postfix smtpd |_smtp-commandes : zk153f8d-liquidwebsites.com, PIPELINING, SIZE 10240000, ETRN, STARTTLS, ENHANCEDSTATUSCODES, 8BITMIME, DSN, |_smtp-ntlm-info : ERREUR : l'exécution du script a échoué (utilisez -d pour déboguer) |_ssl-date : le caractère aléatoire TLS ne représente pas le temps 80/tcp ouvrir http nginx | Méthodes http : |_ Méthodes prises en charge : GET HEAD POST OPTIONS |_http-server-header : nginx |_http-title : n'a pas suivi la redirection vers https://linuxhint.com/161/tcp filtered snmp 443/tcp open ssl/http nginx |_http-favicon : favicon inconnu MD5 : D41D8CD98F00B204E9800998ECF8427E |_http-générateur : WordPress 5.3.2 | Méthodes http : |_ Méthodes prises en charge : GET HEAD POST |_http-server-header : nginx |_http-title : Linux Hint - Explorer et maîtriser l'écosystème Linux |_http-trane-info : problème avec l'analyse XML de /evox/abou | SSL-cert : Objet : commonName=linuxhint.com | Nom alternatif du sujet : DNS:linuxhint.com, DNS : www.astuce linux.com | Émetteur : commonName=Let's Encrypt Authority X3/organizationName=Let's Encrypt/countryName=US | Type de clé publique : rsa | Bits de clé publique : 4096 | Algorithme de signature : sha256WithRSAEncryption | Non valide avant : 2019-11-30T11:25:40 | Non valable après : 2020-02-28T11:25:40 | MD5 : 56a6 1899 0a73 c79e 2db1 b407 53a6 79ec |_SHA-1 : a6b4 fcf9 67c2 4440 6f86 7aab 7c88 2608 674a 0303 1666/tcp filtré netview-aix-6 2000/tcp filtré cisco-sccp 2001/ctc/tcp filtré filtré globe 2003/tcp filtré finger 2004/tcp filtré boîte aux lettres 2005/tcp filtré deslogin 2006/tcp filtré invokator 2007/tcp filtré dectalk

La partie suivante du rapport se concentre sur la détection du système d'exploitation :

Type d'appareil : usage général|Exécution WAP (JUSTE GUESSING) : Linux 3.X|4.X (88 %), Asus embarqué (85 %) OS CPE : cpe:/o:linux:linux_kernel:3 cpe:/o:linux:linux_kernel:4 cpe:/o:linux:linux_kernel cpe:/h:asus : rt-ac66u Devinettes agressives du système d'exploitation : Linux 3.10 - 4.11 (88%), Linux 3.13 (88%), Linux 3.13 ou 4.2 (88%), Linux 4.2 (88%), Linux 4.4 (88%), Linux 3.18 (87%), Linux 3.16 (86 %), Linux 3.16 - 4.6 (86%), Linux 3.12 (85 %), Linux 3.2 - 4.9 (85 %) Aucune correspondance exacte du système d'exploitation pour l'hôte (conditions de test non idéales).

La partie suivante montre la disponibilité, le nombre total de sauts entre vous et la cible et l'hôte final détaillant les informations de temps de réponse sur chaque saut.

Estimation de la disponibilité : 145.540 jours (depuis le vendredi 6 sept. 07:11:33 2019) Distance du réseau : 12 sauts Prévision de la séquence TCP : Difficulté=257 (Bonne chance!) Génération de séquence d'ID IP : Tous les zéros Informations sur le service : Hôte : zk153f8d-liquidwebsites.com; Système d'exploitation : Linux ; CPE : cpe:/o:linux:linux_kernel TRACEROUTE (utilisant le port 256/tcp) HOP RTT ADRESSE 1 47.60 ms 192.168.0.1 2 48.39 ms 10.22.22.1 3 133.21 ms hôte-1-242-7-190.ipnext.rapporter.ar (190.7.242.1) 4 41.48 ms hôte-17-234-7-190.ipnext.rapporter.ar (190.7.234.17) 5 42.99 ms statique.25.229.111.190.cps.com.ar (190.111.229.25) 6 168.06 ms mai-b1-lien.télia.filet (62.115.177.138) 7 186.50 ms niveau3-ic-319172-mai-b1.c.télia.filet (213.248.84.81) 8 … 9 168.40 ms 4.14.99.142 10 247.71 ms 209.59.157.114 11 217.57 ms lw-dc3-storm2.rtr.web liquide.com (69.167.128.145) 12 217.88 ms 64.91.238.144

Enfin, vous serez signalé sur l'exécution des scripts de post-analyse :

NSE : Post-scan de script. Lancement de l'ESN à 20h09 Fin de l'ESN à 20h09, 0.00s écoulées Lancement de l'ESN à 20h09 Fin de l'ESN à 20h09, 0.00s écoulés Lire les fichiers de données à partir de : /usr/bin/… /share/nmap Détection du système d'exploitation et du service effectuée. Veuillez signaler tout résultat incorrect sur https://nmap.org/soumettre/ . Nmap fait : 1 adresse IP (1 host up) scannée en 94.19 secondes Paquets bruts envoyés : 2272 (104.076 Ko) | Rcvd : 2429 (138.601 Ko)

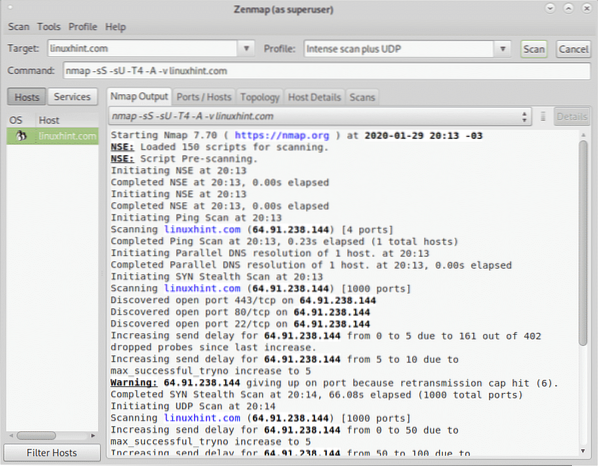

Testons maintenant le Analyse intense plus UDP vous pouvez sélectionner dans le menu déroulant Profil :

Avec l'Intense Scan plus UDP, vous verrez les drapeaux -sS, -sU, -T4, -A et -v.

Alors que, comme indiqué précédemment, -T fait référence au modèle de synchronisation, -A au système d'exploitation, à la détection de version, au NSE et au traceroute et :

-SS : active le balayage SYN.

-SU : active l'analyse UDP.

Une analyse UDP peut nous conduire à des découvertes intéressantes dans des services largement utilisés tels que DNS, SNMP ou DHCP.

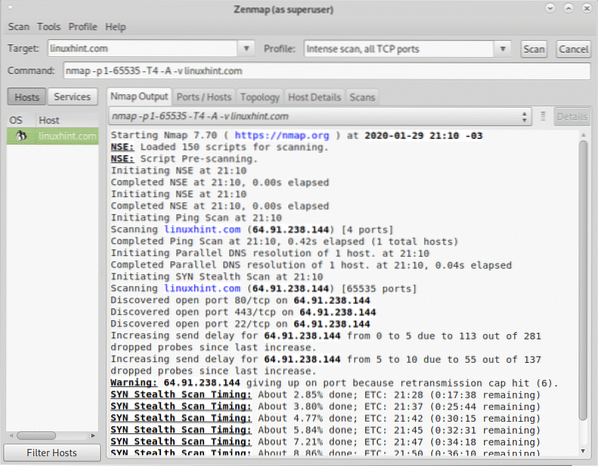

Pour terminer ce tutoriel, voyons le Analyse intense, tous les ports TCP.

Ce scan ajoute le drapeau -p pour spécifier une plage de ports, dans ce cas la plage de ports est -p 1-65535, couvrant tous les ports TCP existants :

Vous pouvez voir la sortie, y compris les ports ouverts et filtrés sur le Ports / Hôtes languette:

J'espère que vous avez trouvé ce tutoriel sur Zenmap utile, continuez à suivre LinuxHint pour plus de conseils et de mises à jour sur Linux et les réseaux.

Phenquestions

Phenquestions