La reconnaissance DNS est une partie de collecte d'informations pour un test d'intrusion. Il est utilisé lorsque des tests de pénétration sont effectués. Il peut rassembler et collecter tous types d'informations sur les enregistrements et le serveur cible. Cela n'affecte aucune adresse IP ; par conséquent, il est préférable d'utiliser pour vérifier ou divulguer les informations de tout réseau. Ceci n'est possible que pour les réseaux ou organisations qui ne vérifient pas le trafic DNS. Ainsi, les types d'énumération qui effectuent incluent les transferts de zone, les recherches inversées de domaine et l'enregistrement standard de force brute de l'hôte, l'énumération, l'espionnage, le zoom, ainsi que Google Luca.

Outils:

Pour collecter des informations DNS, différents outils sont disponibles. Voici quelques outils pour la reconnaissance DNS.

DNSRecon :

Il est utilisé pour collecter des informations DNS et a été développé par un script python.

NMAP :

Cet outil est également disponible en kali, et vous pouvez le télécharger à partir du lien suivant

Maltego :

Cet outil n'est pas disponible gratuitement. Il a été développé par Paterva et est utilisé pour le renseignement et la criminalistique open source.

DNSEnum :

Cet outil est utilisé pour énumérer les informations DNS et découvrir des blocs IP non contigus.

Féroce:

Il peut transférer automatiquement vers Brute-force à partir du transfert de zone DNS. Des outils en ligne sont également disponibles comme DNSdumpster.com mais ont une limitation à 100 domaines seulement.

Techniques :

Effectuer un transfert de zone DNS : l'utilisation de cette technique permet d'obtenir des informations primordiales. Cependant, vous ne pouvez pas l'utiliser aujourd'hui en raison de la mise en œuvre de contrôles de sécurité par les organisations.

Effectuez la force brute DNS : Un fichier contenant une liste de noms est fourni à l'outil. En essayant chaque entrée dans l'outil de fichier, les enregistrements A, AAA et CNAME seront résolus par rapport au domaine fourni.

Effectuez une recherche inversée : Pour une plage d'adresses IP donnée, l'outil CDIR effectuera une recherche d'enregistrement PTR.

Zone de marche : Les enregistrements internes sont découverts si la zone n'est pas configurée correctement. Les informations permettent aux pirates de cartographier les hôtes du réseau.

Tous les outils ne peuvent pas exécuter les techniques données. L'utilisation de plus d'un outil est préférable pour obtenir des informations idéales.

Étape 1 Recherchez les informations DNS :

Dig est un outil pour aider à résoudre les problèmes DNS fous parce que les gens font des choses étranges et lorsque vous essayez de configurer l'hébergement, vous vous heurtez à la fente. Alors, laissez-moi vous parler de la fouille. Dig est un outil simple mais a beaucoup de fonctionnalités car DNS a beaucoup de fonctionnalités, et ce que dig fait est un outil de ligne de commande intégré à Linux en pensant qu'il existe un port que vous pouvez trouver pour d'autres systèmes d'exploitation. Mais, c'est un moyen rapide d'interroger directement sur différents serveurs DNS pour voir s'il y a des enregistrements qui s'affichent différemment d'un endroit à l'autre. La fouille est effectuée pour obtenir les informations sur le nom faisant autorité et également pour obtenir le nom du serveur.

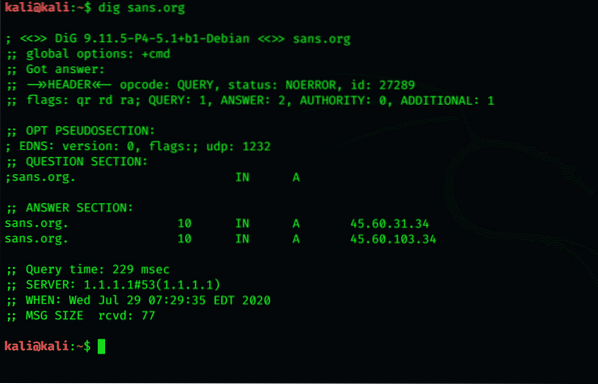

Explorons le SANS.

$ creuser sans.organisation

Vous pouvez voir qu'il saisit l'adresse IP de sans.org, je.e., 45.60.31.34

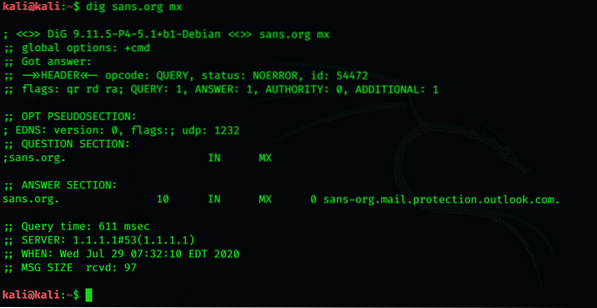

Maintenant, si nous souhaitons trouver leurs serveurs de messagerie, nous ajoutons simplement mx à la fin de la commande comme indiqué ci-dessous :

$ creuser sans.org mx

Comme vous pouvez le voir en l'utilisant, nous pouvons accéder aux serveurs de messagerie que SANS utilise si quelqu'un est prêt à envoyer des e-mails anonymes ou en masse.

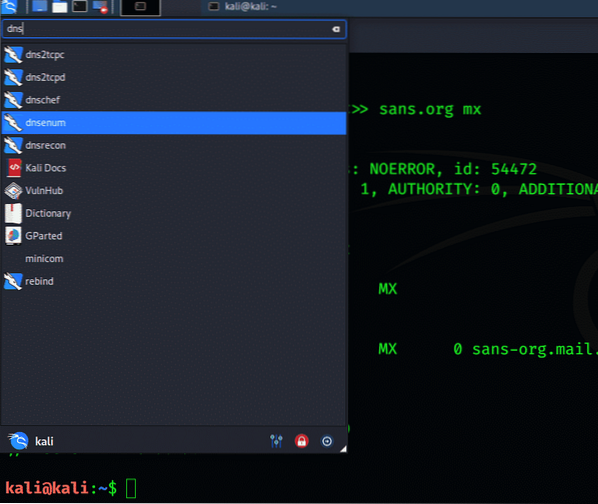

Étape 2 Ouvrez Dnsenum

Dnsenum est un outil que kali et Backtrack possèdent qui fait tout ce qu'il a fait et bien plus encore. Où le trouver? Vous pouvez le trouver en vous rapprochant de DNSenum dans les applications.

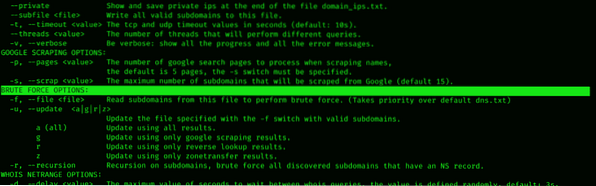

Lorsque vous suivez la procédure mentionnée ci-dessus, l'écran d'aide DNSenum s'ouvrira comme ci-dessous. DNSEnum trouve les sous-domaines qui sont cachés aux yeux du public.

Étape 3 Exécutez Dnsenum

Utilisons cet outil simple mais efficace contre SANS et en interrogeant le domaine, recherchons toute information supplémentaire concernant leurs serveurs et sous-domaines. Il est important de remarquer que toute cette reconnaissance est passive. La victime ne saura jamais que nous cachons ses systèmes parce que nous ne touchons pas du tout à leurs systèmes, seuls les serveurs DNS ressemblent à du trafic normal.

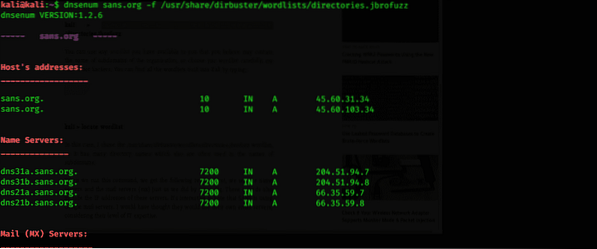

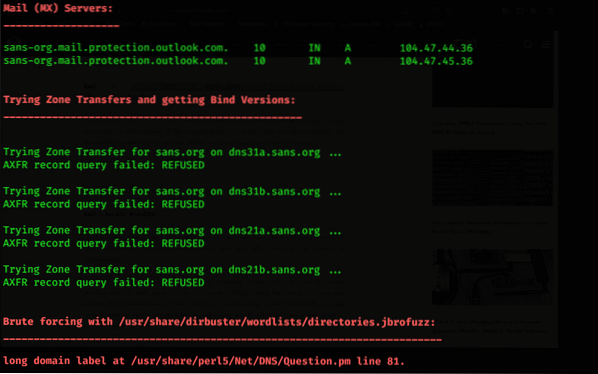

$ dnsenum sans.org -f /usr/share/dirbuster/wordlists/directories.jbrofuzz

Vous devez être très prudent lors du choix de la liste de mots. Presque tous les sous-domaines de chaque organisation y sont mentionnés. Cela pourrait vous amener à faire face à des difficultés.

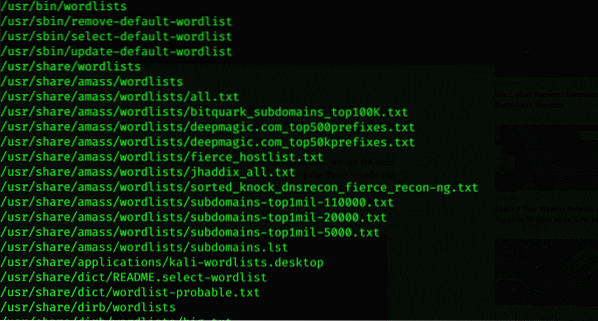

$ localiser la liste de mots

La prochaine étape consiste à rechercher des sous-domaines dans sans org.

Avec l'aide du DNSenum, nous pouvons trouver des sous-domaines. Comme mentionné précédemment, la liste de mots est un élément crucial de votre succès. Généralement, les noms de sous-domaine sont de simples mots de routine comme formation, test, etc.

Ce processus prend du temps, il devient donc fastidieux, mais il faut rester calme. La liste de mots a de nombreux avantages. Il vous aide à trouver toutes les informations cachées des serveurs ainsi que tout ce qui est caché par vous. Il vous fournira toutes les données que vous recherchez.

Conclusion

La reconnaissance DNS rassemble toutes les informations sur le serveur lors de la pénétration. Les outils de DNS sont les meilleurs à utiliser sur Kali Linux. J'espère que cette brève description de la reconnaissance DNS et de ses outils vous suffira à comprendre. Si cela a fonctionné pour vous, vous pouvez le partager avec vos amis.

Phenquestions

Phenquestions