Différentes manières de sécuriser le serveur SSH

Tous les paramètres de configuration de SSH serveur peut être fait en modifiant ssh_config déposer. Ce fichier de configuration peut être lu en tapant la commande suivante dans Terminal.

[email protégé] :~$ cat /etc/ssh/ssh_configREMARQUE : Avant de modifier ce fichier, vous devez disposer des privilèges root.

Nous discutons maintenant des différentes manières de sécuriser SSH serveur. Voici quelques méthodes que nous pouvons appliquer pour rendre notre SSH serveur plus sécurisé

- En changeant la valeur par défaut SSH Port

- Utiliser un mot de passe fort

- Utilisation de la clé publique

- Autoriser une seule adresse IP à se connecter

- Désactiver le mot de passe vide

- Utilisation du protocole 2 pour SSH Serveur

- En désactivant le transfert X11

- Définition d'un délai d'inactivité

- Définir un mot de passe limité essaie

Maintenant, nous discutons de toutes ces méthodes une par une.

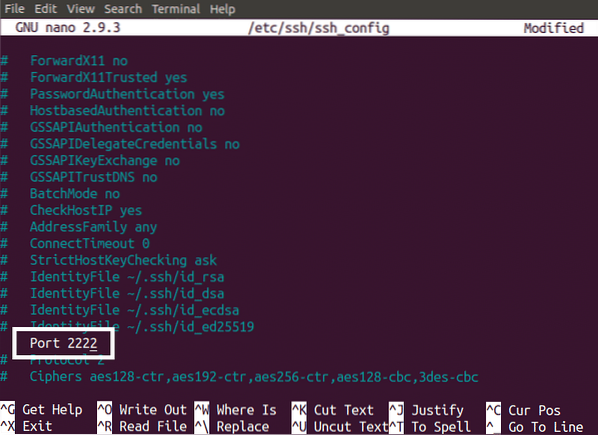

En modifiant le port SSH par défaut

Comme décrit précédemment, par défaut SSH utilise le port 22 pour la communication. Il est beaucoup plus facile pour les pirates de pirater vos données s'ils savent quel port est utilisé pour la communication. Vous pouvez sécuriser votre serveur en modifiant la valeur par défaut SSH Port. Pour changer le SSH port, ouvert sshd_config fichier à l'aide de l'éditeur nano en exécutant la commande suivante dans Terminal.

[email protégé] :~$ nano /etc/ssh/ssh_configRecherchez la ligne dans laquelle le numéro de port est mentionné dans ce fichier et supprimez le # signer avant "Port 22" et changez le numéro de port en votre port souhaité et enregistrez le fichier.

Utiliser un mot de passe fort

La plupart des serveurs sont piratés à cause d'un mot de passe faible. Un mot de passe faible est plus susceptible d'être facilement piraté par des pirates. Un mot de passe fort peut rendre votre serveur plus sécurisé. Voici les conseils pour un mot de passe fort

- Utilisez une combinaison de lettres majuscules et minuscules

- Utilisez des chiffres dans votre mot de passe

- Utiliser un mot de passe long

- Utilisez des caractères spéciaux dans votre mot de passe

- N'utilisez jamais votre nom ou votre date de naissance comme mot de passe

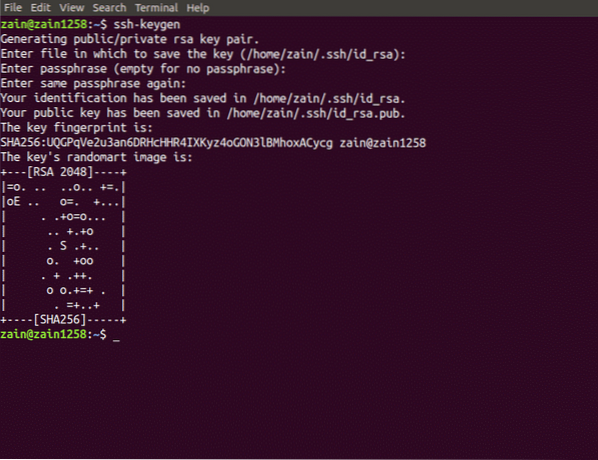

Utilisation de la clé publique pour sécuriser le serveur SSH

Nous pouvons nous connecter à notre SSH serveur utilisant deux manières. L'un utilise le mot de passe et l'autre utilise la clé publique. L'utilisation d'une clé publique pour se connecter est beaucoup plus sécurisée que l'utilisation d'un mot de passe pour se connecter SSH serveur.

Une clé peut être générée en exécutant la commande suivante dans Terminal

[email protégé] :~$ ssh-keygenLorsque vous exécutez la commande ci-dessus, il vous sera demandé d'entrer le chemin de vos clés privées et publiques. La clé privée sera enregistrée par "id_rsa" le nom et la clé publique seront enregistrés par "id_rsa.pub" Nom. Par défaut la clé sera enregistrée dans le répertoire suivant

/accueil/nom d'utilisateur/.chut/

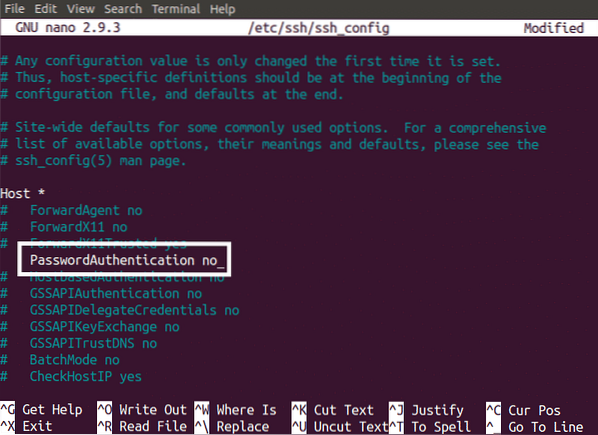

Après avoir créé la clé publique, utilisez cette clé pour configurer SSH connectez-vous avec la clé. Après vous être assuré que la clé fonctionne pour vous connecter à votre SSH serveur, désactivez maintenant la connexion basée sur un mot de passe. Cela peut être fait en éditant notre ssh_config déposer. Ouvrez le fichier dans l'éditeur de votre choix. Supprimez maintenant le # avant que « Authentification par mot de passe oui » et remplacez-le par

Mot de passeAuthentification non

Maintenant votre SSH le serveur n'est accessible que par clé publique et l'accès par mot de passe a été désactivé

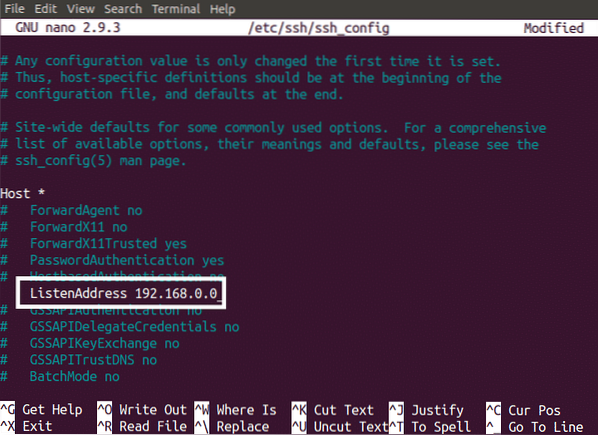

Autoriser une seule adresse IP à se connecter

Par défaut, vous pouvez SSH dans votre serveur depuis n'importe quelle adresse IP. Le serveur peut être rendu plus sécurisé en autorisant une seule adresse IP à accéder à votre serveur. Cela peut être fait en ajoutant la ligne suivante dans votre ssh_config déposer.

Écouter l'adresse 192.168.0.0Cela bloquera toutes les adresses IP pour se connecter à votre SSH serveur autre que l'adresse IP saisie (i.e. 192.168.0.0).

REMARQUE : Entrez l'adresse IP de votre machine à la place de « 192.168.0.0".

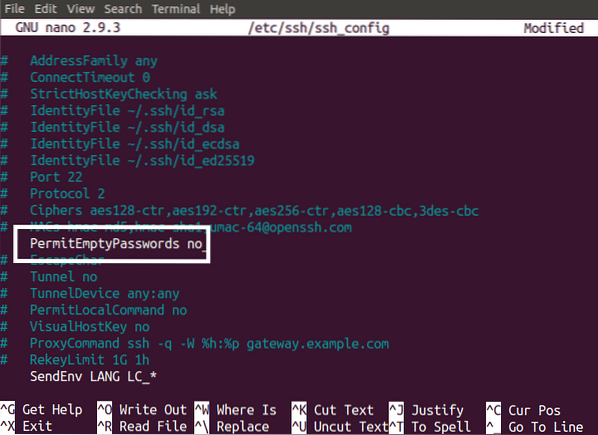

Désactiver le mot de passe vide

Ne jamais autoriser la connexion SSH Serveur avec mot de passe vide. Si un mot de passe vide est autorisé, votre serveur est plus susceptible d'être attaqué par des attaquants par force brute. Pour désactiver la connexion par mot de passe vide, ouvrez ssh_config fichier et apportez les modifications suivantes

PermitEmptyPasswords non

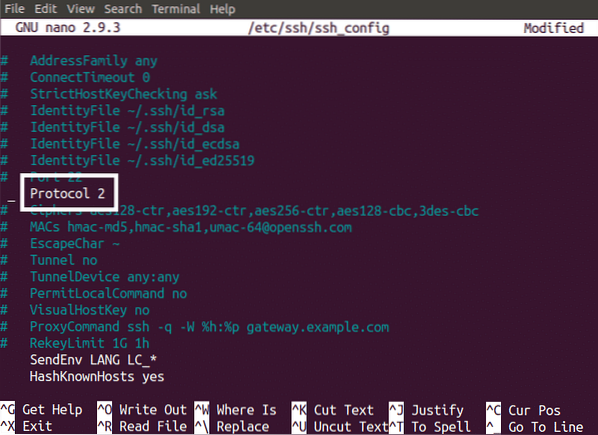

Utilisation du protocole 2 pour le serveur SSH

Protocole précédent utilisé pour SSH est SSH 1. Par défaut, le protocole est défini sur SSH 2 mais s'il n'est pas défini sur SSH 2, vous devez le changer en SSH 2. Le protocole SSH 1 a quelques problèmes liés à la sécurité et ces problèmes ont été corrigés dans le protocole SSH 2. Pour le changer, éditez ssh_config fichier comme indiqué ci-dessous

Protocole 2

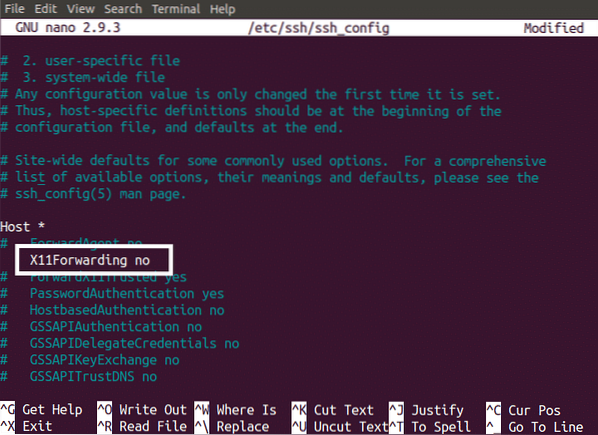

En désactivant le transfert X11

La fonction de transfert X11 donne une interface utilisateur graphique (GUI) de votre SSH serveur à l'utilisateur distant. Si le transfert X11 n'est pas désactivé, tout pirate informatique qui a piraté votre session SSH peut facilement trouver toutes les données de votre serveur. Vous pouvez éviter cela en désactivant le transfert X11. Cela peut être fait en changeant le ssh_config fichier comme indiqué ci-dessous

X11Transfert non

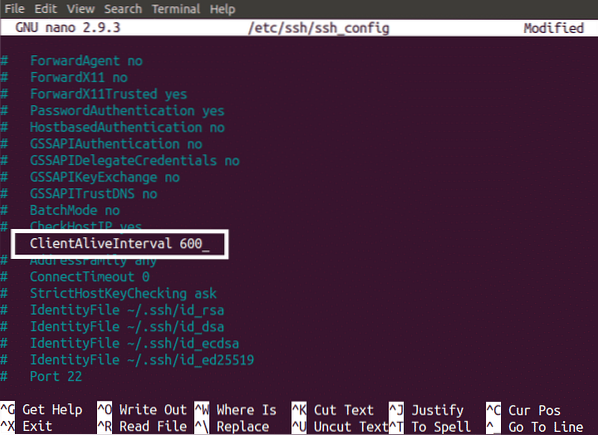

Définition d'un délai d'inactivité

Le délai d'inactivité signifie que si vous ne faites aucune activité dans votre SSH serveur pendant un intervalle de temps spécifique, vous êtes automatiquement déconnecté de votre serveur

Nous pouvons renforcer les mesures de sécurité pour nos SSH serveur en définissant un délai d'inactivité. Par exemple vous SSH votre serveur et après un certain temps vous êtes occupé à faire d'autres tâches et oubliez de vous déconnecter de votre session. Il s'agit d'un risque de sécurité très élevé pour votre SSH serveur. Ce problème de sécurité peut être résolu en définissant un délai d'inactivité. Le délai d'inactivité peut être défini en modifiant notre ssh_config fichier comme indiqué ci-dessous

Intervalle ClientAlive 600En définissant le délai d'inactivité sur 600, la connexion SSH sera abandonnée après 600 secondes (10 minutes) sans aucune activité.

Définir un mot de passe limité essaie

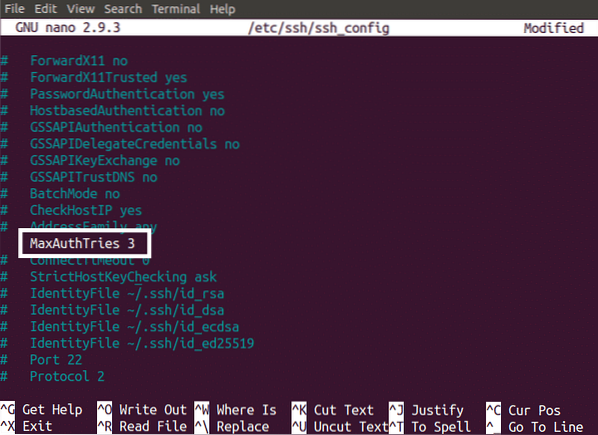

Nous pouvons également faire notre SSH serveur sécurisé en définissant un nombre spécifique d'essais de mot de passe. Ceci est utile contre les attaquants par force brute. Nous pouvons définir une limite pour les tentatives de mot de passe en modifiant ssh_config déposer.

MaxAuthEssaye 3

Redémarrage du service SSH

La plupart des méthodes ci-dessus doivent redémarrer SSH service après les avoir appliqués. Nous pouvons redémarrer SSH service en tapant la commande suivante dans le Terminal

[email protected] : ~$ service ssh redémarrerConclusion

Après avoir appliqué les modifications ci-dessus à votre SSH serveur, maintenant votre serveur est beaucoup plus sécurisé qu'avant et il n'est pas facile pour un attaquant par force brute de pirater votre SSH serveur.

Phenquestions

Phenquestions