Ce tutoriel se concentrera sur une utilisation clé de Nmap, je.e., découverte d'hôte et méthodologie de découverte d'hôte. Il est bon de noter qu'il ne s'agit pas d'un guide du débutant pour travailler avec Nmap ou la méthodologie de collecte d'informations dans les tests de pénétration.

Qu'est-ce que la découverte d'hôte

Le processus de découverte d'hôte Nmap fait référence à l'énumération des hôtes du réseau pour collecter des informations à leur sujet afin de créer un plan d'attaque dans les tests d'intrusion.

Lors de la découverte de l'hôte, Nmap utilise des éléments tels que Ping et un script intégré pour rechercher les systèmes d'exploitation, les ports et les services en cours d'exécution à l'aide des protocoles TCP et UDP. Si spécifié, vous pouvez activer le moteur de script Nmap qui utilise divers scripts pour rechercher les vulnérabilités contre l'hôte.

Le processus de découverte d'hôte utilisé par Nmap utilise des paquets ICMP bruts. Ces paquets peuvent être désactivés ou filtrés par des pare-feux (rarement) et des administrateurs système très prudents. Cependant, Nmap nous fournit un scan furtif, comme nous le verrons dans ce tutoriel.

Commençons.

Découverte du réseau

Sans perdre trop de temps, examinons différentes méthodes pour effectuer la découverte d'hôte et surmonter diverses limitations causées par les périphériques de sécurité réseau tels que les pare-feu.

1: ping ICMP classique

Vous pouvez effectuer une découverte d'hôte avec un simple Demande d'écho ICMP où l'hôte répond par un Réponse d'écho ICMP.

Pour envoyer une requête d'écho ICMP avec Nmap, saisissez la commande :

$ nmap -PE -sn 192.168.0.16La sortie ressemblera à celle illustrée ci-dessous :

Démarrage de Nmap 7.91 (https://nmap.org)rapport d'analyse pour 192.168.0.16

L'hôte est actif (0.latence 11s).

Adresse MAC : EC:08:6B:18:11:D4 (Technologies Tp-link)

Nmap done : 1 adresse IP (1 host up) scannée en 0.62 secondes

Dans la commande ci-dessus, nous demandons à Nmap d'envoyer une requête ping echo (-PE) à la cible. S'il reçoit une réponse ICMP, alors l'hôte est actif.

Vous trouverez ci-dessous une capture d'écran Wireshark de la commande nmap -sn -PE :

Considérez la ressource fournie ci-dessous pour en savoir plus sur le protocole ICMP.

https://linkfy.à/ICMP

REMARQUE: Les demandes d'écho ICMP ne sont pas fiables et ne tirent pas de conclusion sur la base de la réponse. Par exemple, considérons la même demande à Microsoft.com

$ nmap -sn -PE microsoft.comLa sortie sera comme indiqué ci-dessous :

Démarrage de Nmap 7.91 Remarque : L'hôte semble en panne.S'il est vraiment actif, mais bloque nos sondes ping, essayez -Pn

Nmap terminé :

1 adresse IP (0 hôtes en place) analysée en 2.51 secondes

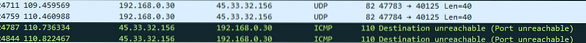

Voici une capture d'écran pour l'analyse Wireshark :

2: TCP SYN Ping

Une autre méthode de découverte d'hôte consiste à utiliser un scan ping Nmap TCP SYN. Si vous êtes familier avec les trois poignées de main TCP SYN/ACK, Nmap emprunte à la technologie et envoie une requête à divers ports pour déterminer si l'hôte est actif ou utilise des filtres permissifs.

Si nous disons à Nmap d'utiliser le ping SYN, il envoie le paquet au port cible, et si l'hôte est actif, il répond avec un paquet ACK. Si l'hôte est en panne, il répond avec un paquet RST.

Utilisez la commande comme indiqué ci-dessous pour exécuter une demande de ping SYN.

sudo nmap -sn -PS scanme.nmap.organisationLa réponse de cette commande doit indiquer si l'hôte est actif ou inactif. Ce qui suit est un filtre Wireshark de la demande.

tcp.drapeaux.syn && tcp.drapeaux.ack

REMARQUE: Nous utilisons le -PS pour spécifier que nous voulons utiliser la requête de ping TCP SYN, qui peut être une méthode plus efficace que les paquets ICMP bruts. Ce qui suit est une requête Nmap de Microsoft.com en utilisant TCP SYN.

$ nmap -sn -PS microsoft.comLa sortie est illustrée ci-dessous :

Démarrage de Nmap 7.91 (https://nmap.organisation)Rapport d'analyse Nmap pour Microsoft.com (104.215.148.63)

L'hôte est actif (0.latence 29s).

Autres adresses pour Microsoft.com (non scanné) : 40.112.72.205 13.77.161.179 40.113.200.201 40.76.4.15

Nmap terminé :

1 adresse IP (1 hôte vers le haut) analysée en 1.08 secondes

3: TCP ACK Ping

La méthode de ping TCP ACK est un enfant de la requête de ping SYN. Cela fonctionne de la même manière mais utilise à la place le paquet ACK. Dans cette méthode, NMAP essaie quelque chose d'intelligent.

Il commence par envoyer un paquet TCP ACK vide à l'hôte. Si l'hôte est hors ligne, le paquet ne devrait recevoir aucune réponse. S'il est en ligne, l'hôte répondra avec un paquet RST indiquant que l'hôte est opérationnel.

Si vous n'êtes pas familier avec le RST (reset packet), c'est le paquet envoyé après la réception d'un paquet TCP inattendu. Puisque le paquet ACK envoyé par Nmap n'est pas une réponse à SYN, l'hôte doit retourner un paquet RST.

Pour initialiser un ping Nmap ACK, utilisez la commande comme :

$ nmap -sn -PA 192.168.0.16Sortie donnée ci-dessous :

Démarrage de Nmap 7.91 (https://nmap.organisation)Rapport d'analyse Nmap pour 192.168.0.16

L'hôte est actif (0.latence 15s).

Adresse MAC : EC:08:6B:18:11:D4 (Technologies Tp-link)

Nmap terminé :

1 adresse IP (1 hôte vers le haut) analysée en 0.49 secondes

4: ping UDP

Parlons d'une autre option pour la découverte d'hôte dans Nmap, je.e., Ping UDP.

Le ping UDP fonctionne en envoyant des paquets UDP aux ports spécifiés de l'hôte cible. Si l'hôte est en ligne, le paquet UDP peut rencontrer un port fermé et répondre avec un message de port ICMP inaccessible. Si l'hôte est en panne, l'invite sera divers messages d'erreur ICMP tels que TTL dépassé ou aucune réponse.

Le port par défaut pour le ping UDP est 40, 125. Le ping UDP est une bonne technique à utiliser lors de la découverte d'hôtes pour les hôtes derrière un pare-feu et des filtres. C'est parce que la plupart des pare-feu recherchent et bloquent TCP mais autorisent le trafic du protocole UDP.

Pour exécuter la découverte d'hôte Nmap avec un ping UDP, utilisez la commande ci-dessous :

sudo nmap -sn -PU scanme.nmap.organisationLa sortie de la commande ci-dessus est examinable à l'aide de Wireshark, comme indiqué dans la capture d'écran ci-dessous. Filtre Wireshark utilisé - udp.port == 40125

Comme vous pouvez le voir dans la capture d'écran ci-dessus, Nmap envoie un ping UDP à l'IP 45.33.32.156 (scanme.nmap.org). Le serveur répond avec ICMP inaccessible, ce qui indique que l'hôte est actif.

5: Ping ARP

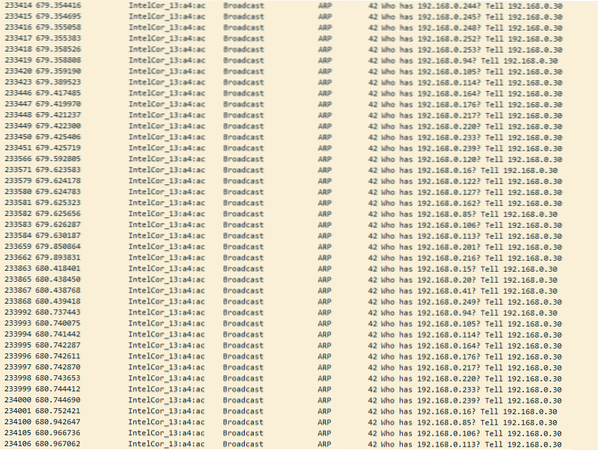

Nous ne pouvons pas oublier la méthode de ping ARP qui fonctionne très bien pour la découverte d'hôtes au sein des réseaux locaux. La méthode de ping ARP fonctionne en envoyant une série de sondes ARP à la plage d'adresses IP donnée et découvre les hôtes en direct. Le ping ARP est rapide et très fiable.

Pour exécuter un ping ARP à l'aide de Nmap, utilisez la commande :

sudo nmap -sn -PR 192.168.0.1/24Si vous examinez la commande avec Wireshark et filtrez l'ARP de la source 192.168.0.30, vous obtiendrez une capture d'écran des demandes de sonde ARP Broadcast comme indiqué ci-dessous. Le filtre Wireshark utilisé est : arp.src.proto_ipv4 == 192.168.0.30

TCP SYN furtif

Vous découvrirez que l'analyse SYN est une bonne option pour la découverte d'hôtes car elle est rapide et peut analyser une série de ports en quelques secondes, à condition que les systèmes de sécurité tels que les pare-feu n'interfèrent pas. SYN est également très puissant et furtif car il fonctionne par requêtes TCP incomplètes.

Je n'entrerai pas dans les détails du fonctionnement de TCP SYN/ACK, mais vous pouvez en apprendre plus à ce sujet à partir des différentes ressources fournies ci-dessous :

- https://linkfy.à/tcpWiki

- https://linkfy.à/3-way-handshake-expliqué

- https://linkfy.à/3-way-anantomiy

Pour exécuter l'analyse furtive Nmap TCP SYN, utilisez la commande :

sudo nmap -sS 192.168.0.1/24J'ai fourni une capture Wireshark de la commande Nmap -sS et des découvertes Nmap de l'analyse, examinez-les et voyez comment cela fonctionne. Recherchez les requêtes TCP incomplètes avec le paquet RST.

- https://linkfy.à/wireshark-capture

- https://linkfy.vers/nmap-output-txt

Conclusion

Pour récapituler, nous nous sommes concentrés sur la discussion sur la façon d'utiliser la fonction de découverte d'hôte Nmap et d'obtenir des informations sur l'hôte spécifié. Nous avons également discuté de la méthode à utiliser lorsque vous devez effectuer une découverte d'hôte pour les hôtes derrière des pare-feu, bloquer les demandes de ping ICMP, et bien plus encore.

Explorez Nmap pour approfondir vos connaissances.

Phenquestions

Phenquestions