L'un des aspects distinctifs de Nikto qui le sépare des autres scanners et le légitime comme strictement un pentester est qu'il ne peut pas être utilisé furtivement. Ainsi, un blackhat qui en abuse est facilement détecté. Et c'est très chanceux pour nous, car Nikto est par ailleurs un mastodonte qui surpasse de loin ses alternatives en matière de numérisation Web.

Contrairement à d'autres scanners Web, où les informations sont présentées dans un format compliqué et presque indéchiffrable, Nikto attire sans ambiguïté l'attention sur chaque vulnérabilité et dans la première version du rapport qu'il présente. C'est pourquoi il est souvent considéré comme la norme de l'industrie parmi plusieurs communautés whitehat à travers le monde.

Voyons comment nous pouvons configurer et commencer les tests d'intrusion avec Nikto.

1-Configurer Nikto

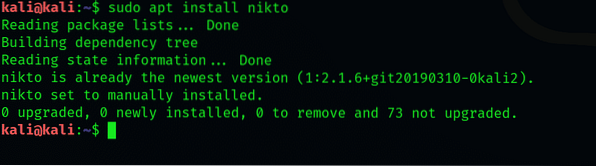

Vérifiez la catégorie d'analyse de vulnérabilité dans Kali Linux pour voir si elle existe ; sinon, vous pouvez obtenir Nikto depuis son GitHub car il est open source ou utiliser la commande apt install dans Kali Linux :

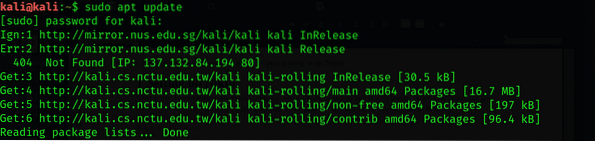

$ sudo apt mise à jour

Les utilisateurs de Mac peuvent utiliser Homebrew pour installer Nikto :

$ brasser installer nikto2-Commencer

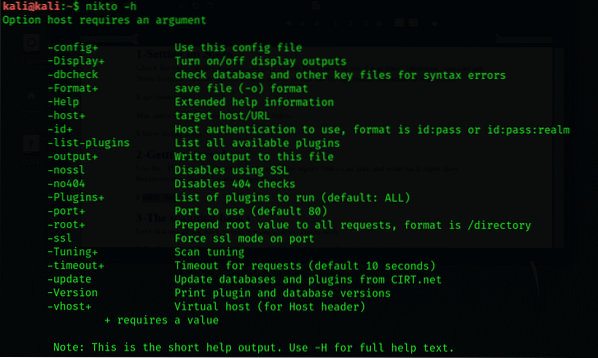

Utilisez le -Help pour voir un guide détaillé sur toutes les entrées que Nikto peut prendre et ce que fait chaque entrée. Recommandé pour ceux qui sont nouveaux dans ce domaine.

$ nikto -help

3-Les bases de la numérisation

Discutons de toute la syntaxe de base avec laquelle nous pouvons instruire Nikto.

Remplacer l'adresse IP ou le nom d'hôte par défaut avec un nom d'hôte de votre choix :

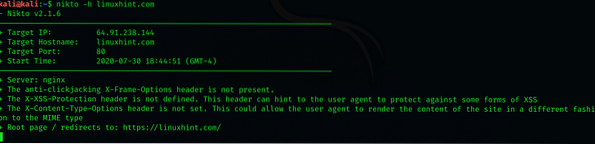

$ nikto -h linuxhint.com

Nous pouvons effectuer une analyse de base rechercher le port43 et SSL, qui est largement utilisé dans les sites Web HTTP. Bien que Nikto n'ait pas besoin que vous spécifiiez le type, la spécification permet à Nikto de gagner du temps lors de la numérisation.

À spécifier un site Web SSL, utiliser la syntaxe suivante

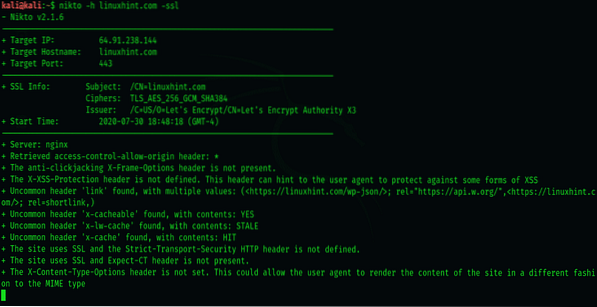

$ nikto -h linuxhint.com -ssl

4-Scanner des sites Web compatibles SSL avec Nikto

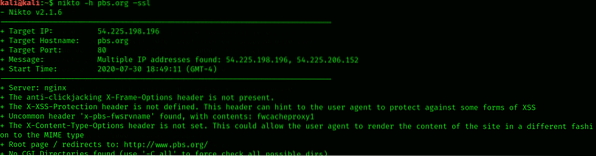

Ici, on scanne pbs.org pour démonstration. Nous apprendrons également dans cette section les différentes informations que Nikto rapporte une fois le scan terminé. Pour lancer l'analyse, saisissez :

$ nikto -h pbs.org -ssl

Nous avons effectué une analyse rapide de pbs.organisation

Lors de la connexion au port 443, il affiche des informations sur le chiffrement que nous pouvons examiner. Les informations ici ne sont pas très pertinentes par rapport à ce que nous essayons de faire, nous allons donc passer à des analyses plus élaborées.

5-Scanner les adresses IP

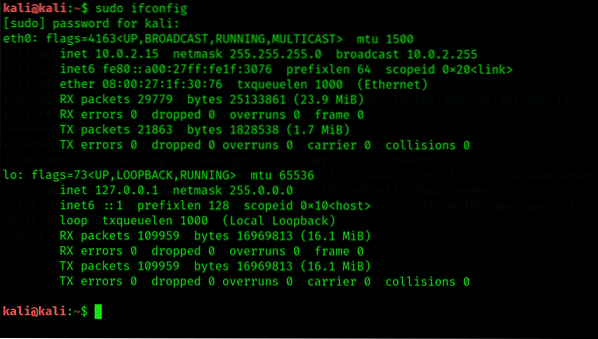

Nikto peut également être utilisé sur le réseau local pour rechercher des serveurs intégrés. Pour ce faire, nous aurons besoin de connaître notre adresse IP. Tapez ce qui suit dans le terminal de commande pour voir l'adresse IP de l'utilisation de votre machine locale.

$ sudo ifconfig

L'adresse IP dont nous avons besoin est celle suivie de 'inet', alors notez-la. Vous pouvez déterminer votre portée réseau en exécutant un ipcalc dessus, que vous pouvez facilement télécharger et installer avec apt install ipcalc si vous ne l'avez pas déjà installé.

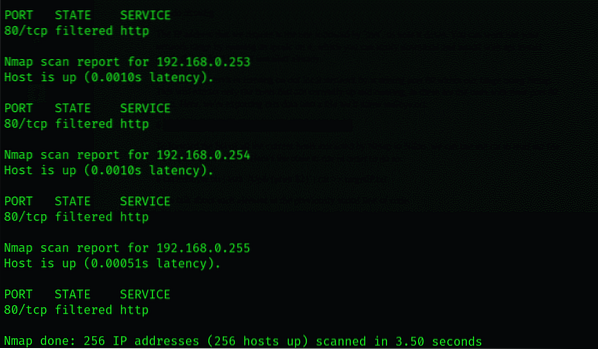

Recherchons les services s'exécutant sur notre réseau local en analysant le port 80 de notre portée à l'aide de Nmap. Cela extraira uniquement les hôtes actuellement opérationnels, car ce sont ceux dont le port 80 est ouvert. Ici, nous exportons ces données dans un fichier que nous nommerons nullbye.SMS:

$ sudo nmap -p 80 192.168.0.0/24 -oG linuxhint.SMS

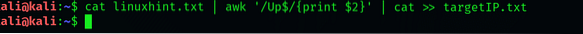

Pour transmettre la liste de tous les hôtes actuels extraits par Nmap à Nikto, nous pouvons utiliser le chat pour lire le fichier dans lequel nous avons exporté les informations. Voici le code à exécuter pour cela :

$ chat linuxhint.txt | awk '/Up$/print $2' | chat >> targetIP.SMS

Parlons de chaque élément de la ligne de code précédemment indiquée.

ok- recherche le modèle dans le fichier ciblé qui suit 'cat' dans la syntaxe

En haut- sur le fait que l'hôte est en place

Imprimer $2- signifie que vous demandez d'imprimer le deuxième mot de chaque ligne du .fichier txt

IP cible.txt est juste un fichier auquel nous envoyons nos données, que dans votre cas vous pouvez le nommer comme vous voulez.

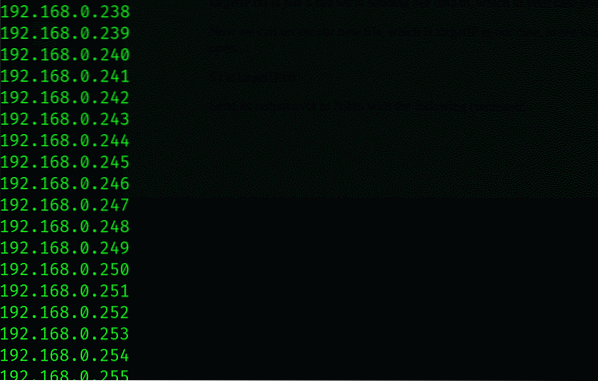

Nous pouvons maintenant accéder à notre nouveau fichier, qui est targetIP dans notre cas, pour voir quelles adresses IP ont le port 80 ouvert.

$ chat cibleIP.SMS

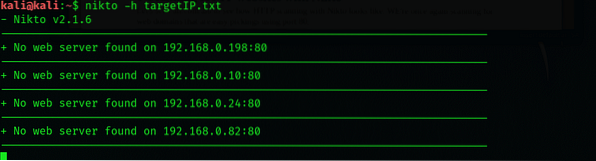

Envoyez sa sortie à Nikto avec la commande suivante :

$ nikto -h IP cible.SMS

Remarquez à quel point les résultats ici sont similaires à ceux que nous avons reçus lors de l'analyse Web SSL.

6-Scanner des sites Web HTTP avec Nikto

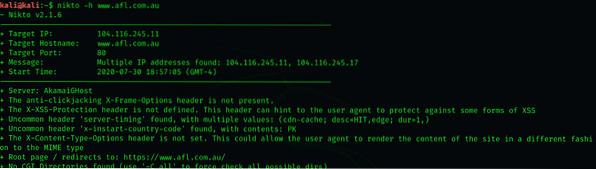

Scannons afl.com.alu pour voir à quoi ressemble le scan HTTP avec Nikto. NOUS recherchons à nouveau les domaines Web faciles à sélectionner à l'aide du port 80.

$ nikto -h www.afl.com.au

Les informations les plus pertinentes pour nos utilisateurs sont les répertoires qu'il a localisés. Nous pouvons les utiliser pour acquérir des informations d'identification d'utilisateur, entre autres qui ont été mal configurées ou qui ont été involontairement laissées ouvertes pour être consultées.

Couplage de Nikto avec Metasploit

Une fois que vous avez terminé avec la numérisation Web, vous allez éventuellement passer à l'exécution du test d'intrusion, de préférence avec Metasploit. C'est donc une bonne chose que Nikto propose une fonctionnalité qui vous permet d'exporter des informations vers d'autres outils de reconnaissance.

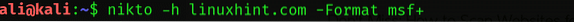

Pour exporter des informations dans un format lisible par Metasploit, vous pouvez effectuer l'analyse comme nous l'avons expliqué ci-dessus, mais ajoutez -Format msf+ après le code, comme :

$ nikto -h linuxhint.com -Format msf+

Envelopper les choses :

Il s'agissait d'un petit guide pour vous aider à démarrer avec Nikto, le scanner Web le plus apprécié et le plus fiable parmi les testeurs d'intrusion. Nous avons examiné des moyens de déterminer les points faibles pour tester les vulnérabilités avec nikto et comment l'exporter vers Metasploit pour effectuer une exploitation plus précise. Pour sa capacité à détecter plus de 6700 fichiers/CGI dangereux et sa capacité à capturer des cookies et des impressions, nous recommandons aux novices d'explorer cet outil complexe.

Restez dans les parages pour les mises à jour et les suivis et, en attendant, lisez certains des autres didacticiels sur les tests d'intrusion.

Phenquestions

Phenquestions