Installation:

Tout d'abord, exécutez la commande suivante sur votre système Linux pour mettre à jour vos référentiels de packages :

[email protected] :~$ sudo apt-get updateExécutez maintenant la commande suivante pour installer le package d'autopsie :

[email protected]:~$ sudo apt install autopsyCela installera Kit de détective Autopsie sur votre système Linux.

Pour les systèmes basés sur Windows, téléchargez simplement Autopsie de son site officiel https://www.kit de détective.org/autopsie/.

Usage:

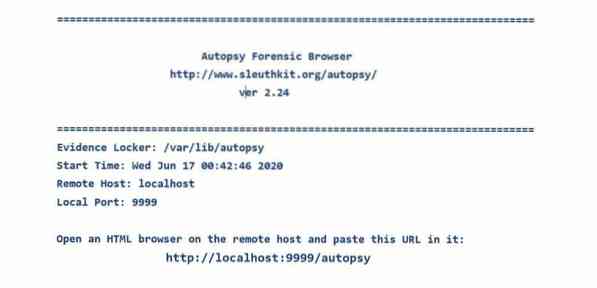

Démarrons Autopsy en tapant $ autopsie dans la borne. Cela nous amènera à un écran avec des informations sur l'emplacement du casier de preuves, l'heure de début, le port local et la version d'Autopsy que nous utilisons.

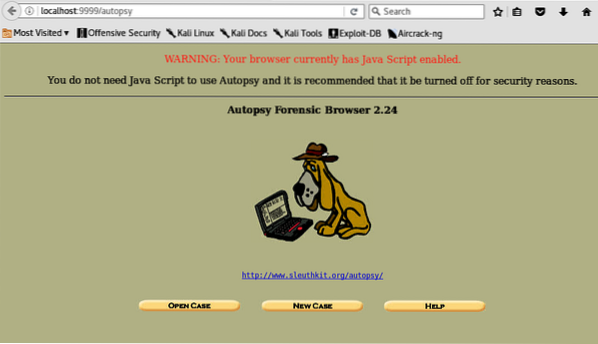

Nous pouvons voir un lien ici qui peut nous amener à autopsie. En naviguant vers http://localhost:9999/autopsie sur n'importe quel navigateur Web, nous serons accueillis par la page d'accueil, et nous pouvons maintenant commencer à utiliser Autopsie.

Création d'un dossier :

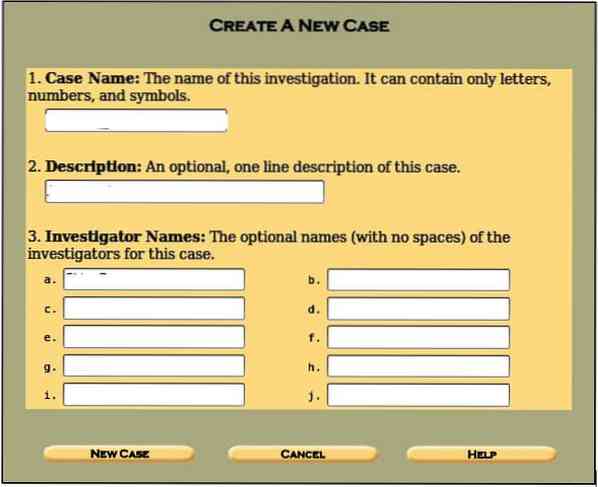

La première chose que nous devons faire est de créer un nouveau cas. Nous pouvons le faire en cliquant sur l'une des trois options (Ouvrir un dossier, Nouveau dossier, Aide) sur la page d'accueil d'Autopsy. Après avoir cliqué dessus, nous verrons un écran comme celui-ci :

Entrez les détails comme mentionné, je.e., le nom de l'affaire, les noms de l'enquêteur et la description de l'affaire afin d'organiser nos informations et preuves à utiliser pour cette enquête. La plupart du temps, plusieurs enquêteurs effectuent des analyses médico-légales numériques ; il y a donc plusieurs champs à remplir. Une fois cela fait, vous pouvez cliquer sur le Nouveau cas bouton.

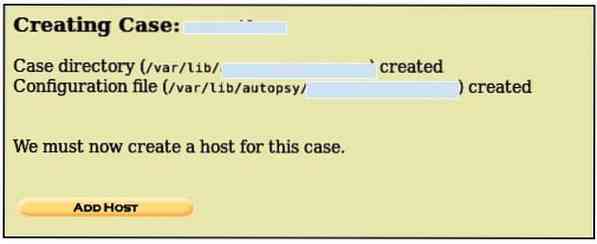

Cela créera un cas avec des informations données et vous montrera l'emplacement où le répertoire de cas est créé i.e./var/lab/autopsie/

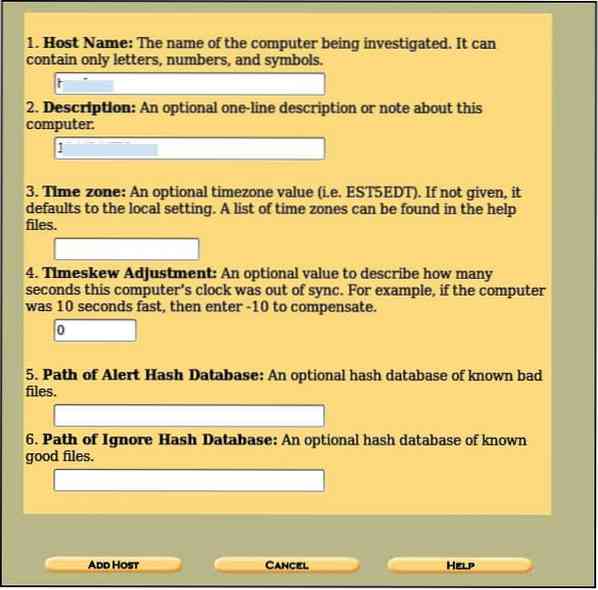

Ici, nous n'avons pas à remplir tous les champs donnés. Il suffit de remplir le champ Hostname où le nom du système en cours d'investigation est entré et la courte description de celui-ci. D'autres options sont facultatives, comme spécifier les chemins où les mauvais hachages seront stockés ou ceux où les autres iront ou définir le fuseau horaire de notre choix. Après avoir terminé, cliquez sur le Ajouter un hôte bouton pour voir les détails que vous avez spécifiés.

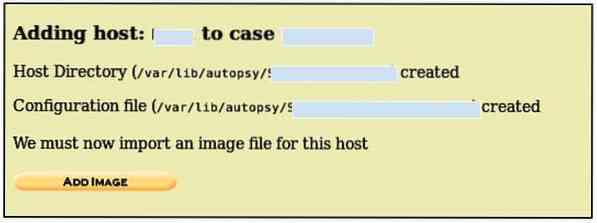

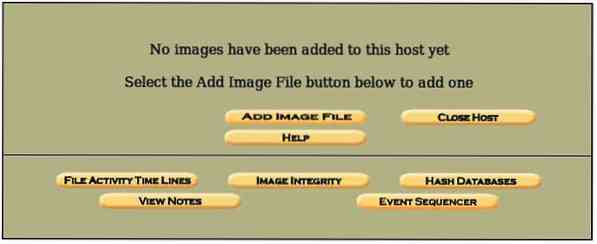

Maintenant que l'hôte est ajouté et que nous avons l'emplacement de tous les répertoires importants, nous pouvons ajouter l'image qui va être analysée. Cliquer sur Ajouter une image pour ajouter un fichier image et un écran comme celui-ci apparaîtra :

Dans une situation où vous devez capturer une image de n'importe quelle partition ou lecteur de ce système informatique particulier, l'image d'un disque peut être obtenue en utilisant dcfldd utilitaire. Pour obtenir l'image, vous pouvez utiliser la commande suivante,

[email protégé] :~$ dcfldd if=bs=512 compte=1 hachage=

si =la destination du lecteur dont vous voulez avoir une image

de=la destination où une image copiée sera stockée (peut être n'importe quoi, e.g., disque dur, USB, etc.)

bs= taille du bloc (nombre d'octets à copier à la fois)

hachage=type de hachage (e.g md5, sha1, sha2, etc.) (optionnel)

Nous pouvons également utiliser jj utilitaire pour capturer une image d'un lecteur ou d'une partition à l'aide

[email protégé] :~$ dd if=compte=1 hachage=

Il y a des cas où nous avons des données précieuses dans RAM pour une enquête médico-légale, donc ce que nous devons faire est de capturer le bélier physique pour l'analyse de la mémoire. Nous allons le faire en utilisant la commande suivante :

[email protected]:~$ dd if=/dev/fmem of=hachage=

Nous pouvons en outre jeter un oeil à jj les diverses autres options importantes de l'utilitaire pour capturer l'image d'une partition ou d'une RAM physique à l'aide de la commande suivante :

[email protected]:~$ dd --helpdd options d'aide

bs=BYTES lire et écrire jusqu'à BYTES octets à la fois (par défaut : 512 );

remplace ibs et obs

cbs=BYTES convertir BYTES octets à la fois

conv=CONVS convertir le fichier selon la liste des symboles séparés par des virgules

count=N copier uniquement N blocs d'entrée

ibs=BYTES lire jusqu'à BYTES octets à la fois (par défaut : 512)

if=FILE lu à partir de FILE au lieu de stdin

iflag=FLAGS lu selon la liste des symboles séparés par des virgules

obs=BYTES écrire BYTES octets à la fois (par défaut : 512)

of=FILE écrit dans FILE au lieu de stdout

oflag=FLAGS écrire selon la liste des symboles séparés par des virgules

seek=N ignorer N blocs de taille obs au début de la sortie

skip=N ignorer N blocs de taille ibs au début de l'entrée

status=LEVEL Le NIVEAU des informations à imprimer sur stderr ;

'aucun' supprime tout sauf les messages d'erreur,

'noxfer' supprime les statistiques de transfert finales,

'progress' affiche des statistiques de transfert périodiques

N et BYTES peuvent être suivis des suffixes multiplicatifs suivants :

c =1, w =2, b =512, kB =1000, K =1024, MB =1000*1000, M =1024*1024, xM =M,

Go =1000*1000*1000, G =1024*1024*1024, et ainsi de suite pour T, P, E, Z, Y.

Chaque symbole CONV peut être :

ascii de EBCDIC à ASCII

ebcdic de l'ASCII à l'EBCDIC

ibm de l'ASCII à l'autre EBCDIC

bloquer remplir les enregistrements terminés par une nouvelle ligne avec des espaces jusqu'à la taille cbs

débloquer remplacer les espaces de fin dans les enregistrements de taille cbs par une nouvelle ligne

lcase changer les majuscules en minuscules

ucase changer les minuscules en majuscules

sparse essayez de rechercher plutôt que d'écrire la sortie pour les blocs d'entrée NUL

swab échanger chaque paire d'octets d'entrée

synchroniser remplir chaque bloc d'entrée avec des NUL à la taille ibs ; lorsqu'elle est utilisée

avec un bloc ou un déblocage, complétez avec des espaces plutôt que des NUL

excl échoue si le fichier de sortie existe déjà

nocreat ne crée pas le fichier de sortie

notrunc ne tronque pas le fichier de sortie

noerror continuer après les erreurs de lecture

fdatasync écrit physiquement les données du fichier de sortie avant de terminer

fsync de même, mais aussi écrire des métadonnées

Chaque symbole DRAPEAU peut être :

append mode d'ajout (n'a de sens que pour la sortie ; conv=notrunc suggéré)

direct utiliser les E/S directes pour les données

le répertoire échoue à moins qu'un répertoire

dsync utiliser les E/S synchronisées pour les données

sync de même, mais aussi pour les métadonnées

fullblock accumule des blocs complets d'entrée (iflag uniquement)

non bloquant utiliser des E/S non bloquantes

noatime ne met pas à jour l'heure d'accès

nocache Demande de suppression du cache.

Nous utiliserons une image nommée 8-jpeg-recherche-dd nous avons enregistré sur notre système. Cette image a été créée pour les cas de test par Brian Carrier pour l'utiliser avec l'autopsie et est disponible sur Internet pour les cas de test. Avant d'ajouter l'image, nous devons vérifier le hachage md5 de cette image maintenant et le comparer plus tard après l'avoir placé dans le casier de preuves, et les deux doivent correspondre. Nous pouvons générer la somme md5 de notre image en tapant la commande suivante dans notre terminal :

[email protégé] : ~$ md5sum 8-jpeg-search-ddÇa fera l'affaire. L'emplacement où le fichier image est enregistré est /ubuntu/Desktop/8-jpeg-search-dd.

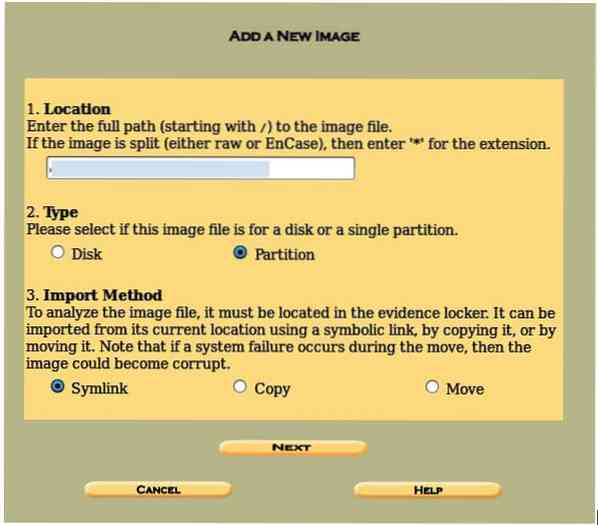

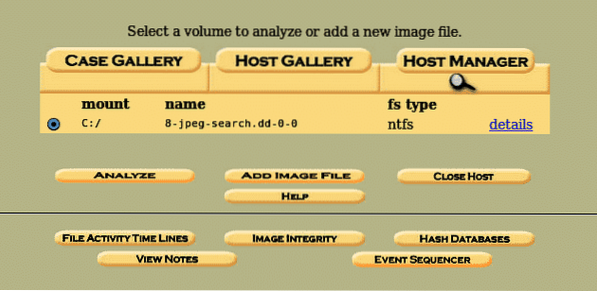

L'important est que nous devons entrer dans tout le chemin où se trouve l'image i.r /ubuntu/desktop/8-jpeg-search-dd dans ce cas. Lien symbolique est sélectionné, ce qui rend le fichier image non vulnérable aux problèmes liés à la copie de fichiers. Parfois, vous obtiendrez une erreur "image non valide", vérifiez le chemin d'accès au fichier image et assurez-vous que la barre oblique "/” y a-t-il. Cliquer sur Suivant nous montrera les détails de notre image contenant Système de fichiers taper, Monter le lecteur, et le md5 valeur de notre fichier image. Cliquer sur Ajouter pour placer le fichier image dans le casier à preuves et cliquez sur d'accord. Un écran comme celui-ci apparaîtra :

Ici, nous réussissons à obtenir l'image et à notre Analyser partie pour analyser et récupérer des données précieuses au sens de la criminalistique numérique. Avant de passer à la partie « analyser », nous pouvons vérifier les détails de l'image en cliquant sur l'option détails.

Cela nous donnera des détails sur le fichier image comme le système de fichiers utilisé (NTFS dans ce cas), la partition de montage, le nom de l'image, et permet d'accélérer les recherches de mots clés et la récupération de données en extrayant des chaînes de volumes entiers ainsi que des espaces non alloués. Après avoir parcouru toutes les options, cliquez sur le bouton Retour. Maintenant, avant d'analyser notre fichier image, nous devons vérifier l'intégrité de l'image en cliquant sur le bouton Intégrité de l'image et en générant un hachage md5 de notre image.

La chose importante à noter est que ce hachage correspondra à celui que nous avions généré via md5 sum au début de la procédure. Une fois que c'est fait, cliquez sur Fermer.

Analyse:

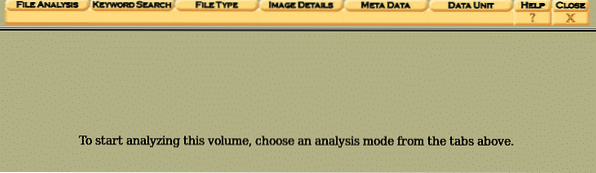

Maintenant que nous avons créé notre cas, lui avons donné un nom d'hôte, ajouté une description, fait le contrôle d'intégrité, nous pouvons traiter l'option d'analyse en cliquant sur le Analyser bouton.

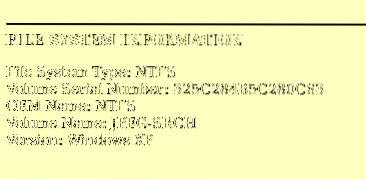

Nous pouvons voir différents modes d'analyse, je.e., Analyse de fichier, recherche par mot-clé, type de fichier, détails de l'image, unité de données. Tout d'abord, nous cliquons sur Détails de l'image pour obtenir les informations sur le fichier.

Nous pouvons voir des informations importantes sur nos images comme le type de système de fichiers, le nom du système d'exploitation et la chose la plus importante, le numéro de série. Le numéro de série du volume est important dans la cour de justice car il montre que l'image que vous avez analysée est la même ou une copie.

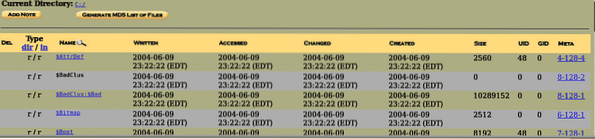

Regardons le Analyse de fichier option.

Nous pouvons trouver un tas de répertoires et de fichiers présents à l'intérieur de l'image. Ils sont répertoriés dans l'ordre par défaut, et nous pouvons naviguer dans un mode de navigation de fichiers. Sur le côté gauche, nous pouvons voir le répertoire actuel spécifié, et en bas, nous pouvons voir une zone où des mots-clés spécifiques peuvent être recherchés.

Devant le nom du fichier, il y a 4 champs nommés écrit, accédé, modifié, créé. Écrit signifie la date et l'heure de la dernière écriture du fichier, Accédé signifie la dernière fois que le fichier a été accédé (dans ce cas, la seule date est fiable), Modifié signifie la dernière fois que les données descriptives du fichier ont été modifiées, Créé désigne la date et l'heure de création du fichier, et Métadonnées affiche les informations sur le fichier autres que les informations générales.

En haut, nous verrons une option de Générer des hachages md5 des fichiers. Et encore une fois, cela garantira l'intégrité de tous les fichiers en générant les hachages md5 de tous les fichiers du répertoire actuel.

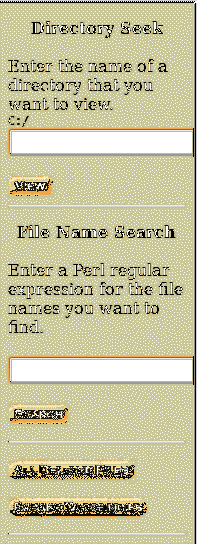

Le côté gauche du analyse de fichier l'onglet contient quatre options principales, je.e., Recherche de répertoire, recherche de nom de fichier, tous les fichiers supprimés, étendre les répertoires. Recherche d'annuaire permet aux utilisateurs de rechercher les répertoires qu'ils veulent. Recherche de nom de fichier permet de rechercher des fichiers spécifiques dans le répertoire donné,

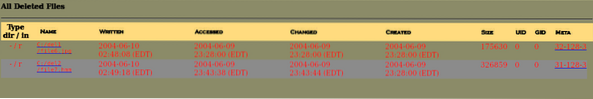

Tous les fichiers supprimés contenir les fichiers supprimés d'une image ayant le même format, je.e., les options écrites, consultées, créées, les métadonnées et les options modifiées sont affichées en rouge comme indiqué ci-dessous :

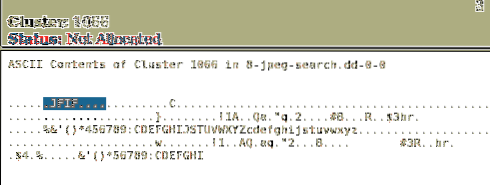

Nous pouvons voir que le premier fichier est un jpeg fichier, mais le deuxième fichier a une extension de "Hmm". Regardons les métadonnées de ce fichier en cliquant sur les métadonnées à l'extrême droite.

Nous avons constaté que les métadonnées contiennent un JFIF entrée, ce qui signifie Format d'échange de fichiers JPEG, donc nous obtenons que c'est juste un fichier image avec une extension de "Hmm". Développer les répertoires étend tous les répertoires et permet à une plus grande zone de contourner les répertoires et les fichiers dans les répertoires donnés.

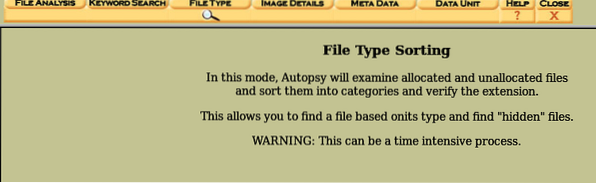

Tri des fichiers :

L'analyse des métadonnées de tous les fichiers n'est pas possible, nous devons donc les trier et les analyser en triant les fichiers existants, supprimés et non alloués en utilisant le Type de fichier languette.'

Pour trier les catégories de fichiers afin que nous puissions inspecter facilement ceux de la même catégorie. Type de fichier a la possibilité de trier le même type de fichiers dans une catégorie, je.e., Archives, audio, vidéo, images, métadonnées, fichiers exécutables, fichiers texte, documents, fichiers compressés, etc.

Une chose importante à propos de l'affichage des fichiers triés est que Autopsy n'autorise pas l'affichage des fichiers ici ; au lieu de cela, nous devons naviguer jusqu'à l'emplacement où ils sont stockés et les afficher là-bas. Pour savoir où ils sont stockés, cliquez sur le bouton Afficher les fichiers triés option sur le côté gauche de l'écran. L'emplacement qu'il nous donnera sera le même que celui que nous avons spécifié lors de la création du cas dans la première étape i.e./var/lib/autopsie/

Pour rouvrir le dossier, il suffit d'ouvrir l'autopsie et de cliquer sur l'une des options "Un dossier ouvert."

Cas : 2

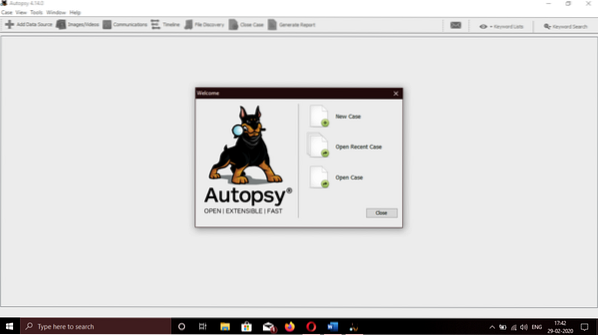

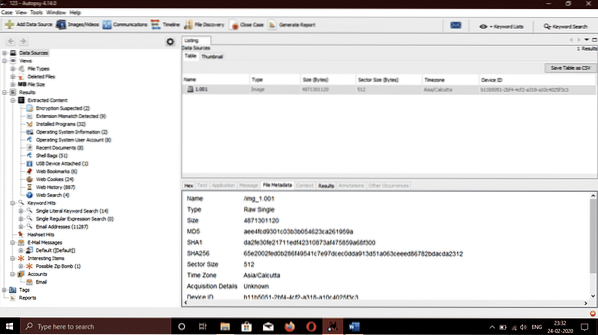

Jetons un coup d'œil à l'analyse d'une autre image à l'aide d'Autopsy sur un système d'exploitation Windows et découvrons le type d'informations importantes que nous pouvons obtenir à partir d'un périphérique de stockage. La première chose que nous devons faire est de créer un nouveau cas. Nous pouvons le faire en cliquant sur l'une des trois options (cas ouvert, nouveau cas, cas ouvert récent) sur la page d'accueil de l'autopsie. Après avoir cliqué dessus, nous verrons un écran comme celui-ci :

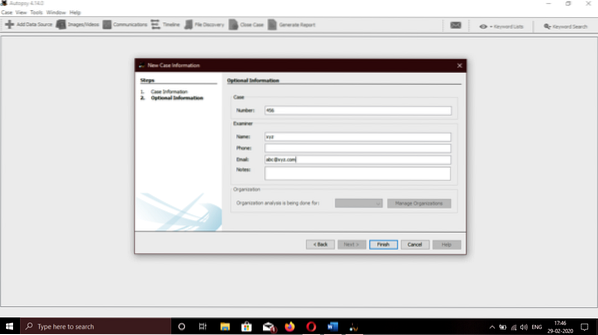

Fournissez le nom du cas et le chemin où stocker les fichiers, puis entrez les détails comme mentionné, i.e., le nom du cas, les noms de l'examinateur et la description du cas afin d'organiser nos informations et preuves à utiliser pour cette enquête. Dans la plupart des cas, plus d'un examinateur effectue l'enquête.

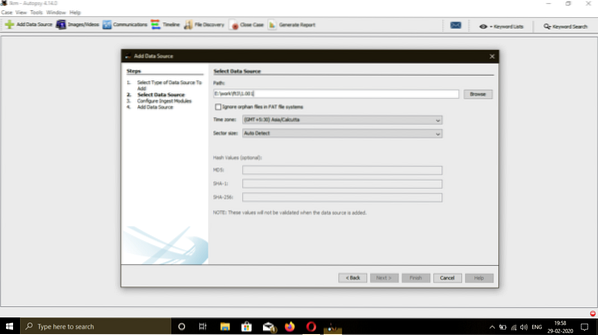

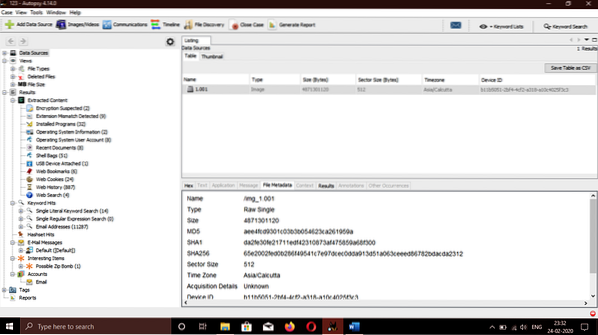

Fournissez maintenant l'image que vous souhaitez examiner. E01(Format témoin expert), AFF(format médico-légal avancé), format brut (JJ) et les images d'investigation de mémoire sont compatibles. Nous avons enregistré une image de notre système. Cette image sera utilisée dans cette enquête. Nous devrions fournir le chemin complet vers l'emplacement de l'image.

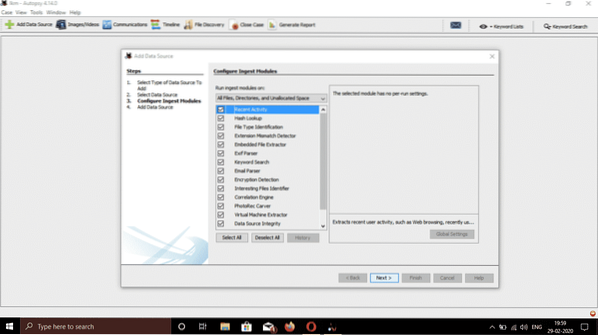

Il vous demandera de sélectionner diverses options telles que l'analyse de la chronologie, le filtrage des hachages, la gravure de données, les données Exif, l'acquisition d'artefacts Web, la recherche par mot-clé, l'analyseur d'e-mails, l'extraction de fichiers intégrés, la vérification des activités récentes, etc. Cliquez sur tout sélectionner pour une meilleure expérience et cliquez sur le bouton suivant.

Une fois tout fait, cliquez sur Terminer et attendez la fin du processus.

Analyse:

Il existe deux types d'analyse, Analyse morte, et Analyse en direct:

Un examen mort se produit lorsqu'un cadre d'enquête engagé est utilisé pour examiner les informations d'un cadre spéculé. Au moment où cela se produit, Le kit de détective Autopsie peut courir dans une zone où le risque de dommages est éradiqué. Autopsy et The Sleuth Kit offrent de l'aide pour les formats bruts, Expert Witness et AFF.

Une enquête en direct se produit lorsque le cadre présumé est en panne pendant son exécution. Dans ce cas, Le kit de détective Autopsie peut fonctionner dans n'importe quelle zone (n'importe quoi d'autre qu'un espace confiné). Ceci est souvent utilisé pendant la réaction d'occurrence pendant que l'épisode est confirmé.

Maintenant, avant d'analyser notre fichier image, nous devons vérifier l'intégrité de l'image en cliquant sur le bouton Intégrité de l'image et en générant un hachage md5 de notre image. La chose importante à noter est que ce hachage correspondra à celui que nous avions pour l'image au début de la procédure. Le hachage de l'image est important car il indique si l'image donnée a été falsifiée ou non.

pendant ce temps, Autopsie a terminé sa procédure, et nous avons toutes les informations dont nous avons besoin.

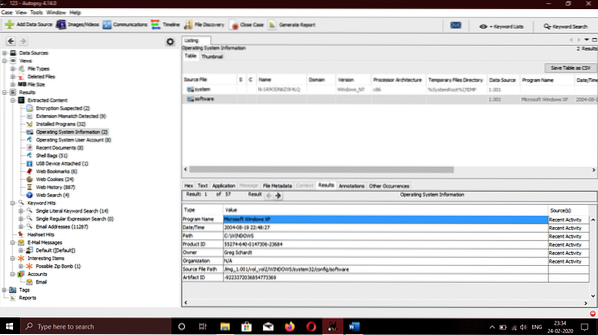

- Tout d'abord, nous allons commencer par des informations de base telles que le système d'exploitation utilisé, la dernière fois que l'utilisateur s'est connecté et la dernière personne qui a accédé à l'ordinateur pendant un incident. Pour cela, nous irons à Résultats > Contenu extrait > Informations sur le système d'exploitation sur le côté gauche de la fenêtre.

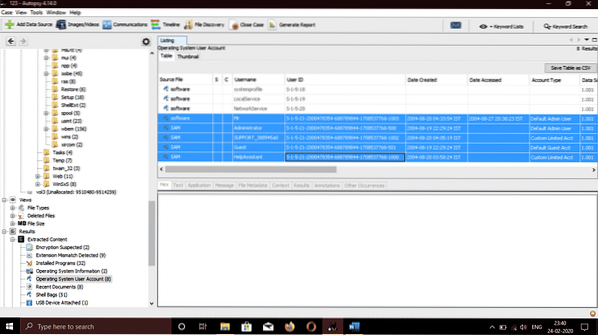

Pour visualiser le nombre total de comptes et tous les comptes associés, on va sur Résultats > Contenu extrait > Comptes d'utilisateurs du système d'exploitation. Nous verrons un écran comme celui-ci :

Les informations comme la dernière personne ayant accédé au système, et devant le nom d'utilisateur, il y a des champs nommés accédé, modifié, créé. Accédé signifie la dernière fois que le compte a été accédé (dans ce cas, la seule date est fiable) et créité signifie la date et l'heure de création du compte. Nous pouvons voir que le dernier utilisateur à accéder au système a été nommé m. Mal.

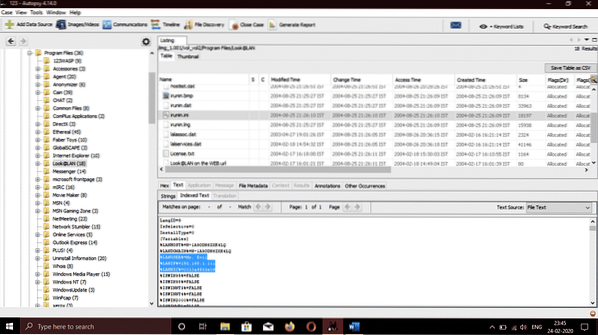

Allons au Fichiers de programme dossier sur C lecteur situé sur le côté gauche de l'écran pour découvrir l'adresse physique et Internet du système informatique.

On peut voir le IP (Internet Protocol) et l'adresse MAC adresse du système informatique indiqué.

Allons à Résultats > Contenu extrait > Programmes installés, nous pouvons voir ici sont les logiciels suivants utilisés pour effectuer des tâches malveillantes liées à l'attaque.

- Cain & abel : un puissant outil de reniflage de paquets et un outil de craquage de mot de passe utilisé pour le reniflage de paquets.

- Anonymiseur : un outil utilisé pour masquer les pistes et les activités effectuées par l'utilisateur malveillant.

- Ethereal : Un outil utilisé pour surveiller le trafic réseau et capturer des paquets sur un réseau.

- FTP mignon : un logiciel FTP.

- NetStumbler : Un outil utilisé pour découvrir un point d'accès sans fil

- WinPcap : un outil renommé utilisé pour l'accès réseau à la couche de liaison dans les systèmes d'exploitation Windows. Il fournit un accès de bas niveau au réseau.

Dans le /Windows/system32 emplacement, nous pouvons trouver les adresses e-mail utilisées par l'utilisateur. Nous pouvons voir MSN e-mail, Hotmail, adresses e-mail Outlook. On peut aussi voir le SMTP adresse e-mail juste ici.

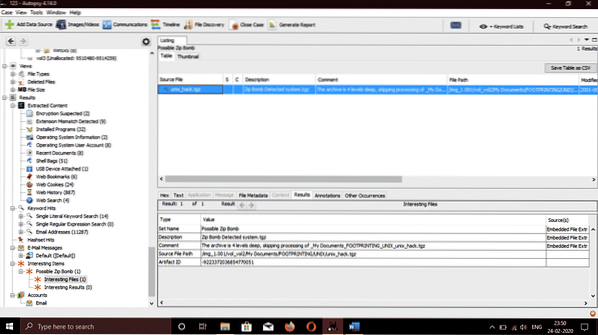

Allons à un endroit où Autopsie stocke les fichiers malveillants possibles du système. Aller vers Résultats > Articles intéressants, et nous pouvons voir un cadeau de bombe zip nommé unix_hack.tgz.

Lorsque nous avons navigué vers le /Recycleur emplacement, nous avons trouvé 4 fichiers exécutables supprimés nommés DC1.exe, DC2.exe, DC3.exe et DC4.EXE.

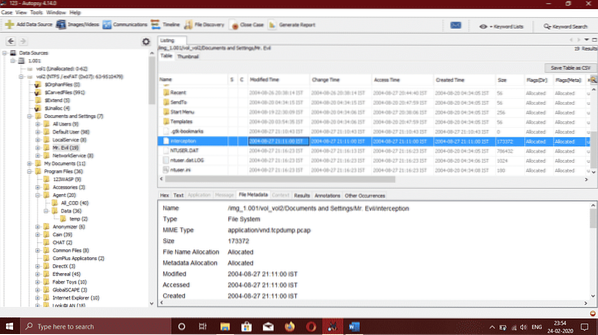

- Ethereal, une renommée reniflement un outil qui peut être utilisé pour surveiller et intercepter toutes sortes de trafic réseau filaire et sans fil est également découvert. Nous avons remonté les paquets capturés et le répertoire où il est enregistré est /Documents, le nom du fichier dans ce dossier est Interception.

Nous pouvons voir dans ce fichier les données que la victime du navigateur utilisait et le type d'ordinateur sans fil et découvert qu'il s'agissait d'Internet Explorer sous Windows CE. Les sites Web auxquels la victime accédait étaient YAHOO et MSN .com, et cela a également été trouvé dans le fichier d'interception.

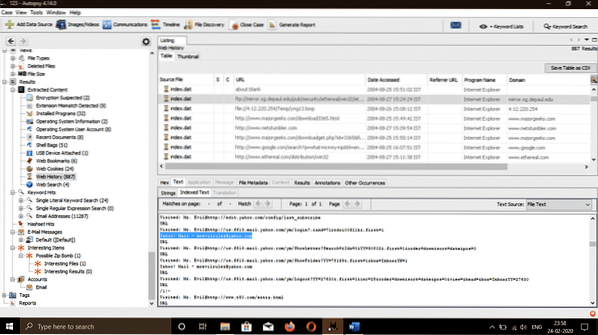

En découvrant le contenu de Résultats > Contenu extrait > Historique Web,

Nous pouvons voir en explorant les métadonnées de fichiers donnés, l'historique de l'utilisateur, les sites Web qu'il visite et les adresses e-mail qu'il a fournies pour se connecter.

Récupération de fichiers supprimés :

Dans la première partie de l'article, nous avons découvert comment extraire des informations importantes d'une image de n'importe quel appareil pouvant stocker des données comme les téléphones portables, les disques durs, les systèmes informatiques, etc. Parmi les talents les plus élémentaires nécessaires pour un agent médico-légal, la récupération des dossiers effacés est probablement le plus essentiel. Comme vous le savez probablement, les documents qui sont « effacés » restent sur le périphérique de stockage à moins qu'il ne soit écrasé. L'effacement de ces enregistrements rend l'appareil accessible pour être écrasé. Cela implique que si le suspect a effacé les enregistrements de preuves jusqu'à ce qu'ils soient écrasés par le cadre du document, ils nous restent accessibles pour récupérer.

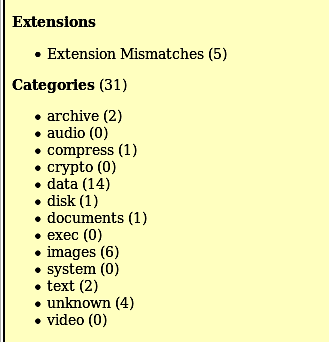

Nous allons maintenant voir comment récupérer les fichiers ou enregistrements supprimés à l'aide de Le kit de détective Autopsie. Suivez toutes les étapes ci-dessus, et lorsque l'image est importée, nous verrons un écran comme celui-ci :

Sur le côté gauche de la fenêtre, si nous développons davantage le Types de fichier option, nous verrons un tas de catégories nommées Archives, audio, vidéo, images, métadonnées, fichiers exécutables, fichiers texte, documents (html, pdf, word, .ppm, etc.) , fichiers compressés. Si nous cliquons sur images, il affichera toutes les images récupérées.

Un peu plus bas, dans la sous-catégorie de Types de fichier, nous verrons un nom d'option Fichiers supprimés. En cliquant dessus, nous verrons d'autres options sous la forme d'onglets étiquetés pour l'analyse dans la fenêtre inférieure droite. Les onglets sont nommés Hex, résultat, texte indexé, chaînes, et Métadonnées. Dans l'onglet Métadonnées, nous verrons quatre noms écrit, accédé, modifié, créé. Écrit signifie la date et l'heure de la dernière écriture du fichier, Accédé signifie la dernière fois que le fichier a été accédé (dans ce cas, la seule date est fiable), Modifié signifie la dernière fois que les données descriptives du fichier ont été modifiées, Créé désigne la date et l'heure de création du fichier. Maintenant, pour récupérer le fichier supprimé que nous voulons, cliquez sur le fichier supprimé et sélectionnez Exportation. Il vous demandera un emplacement où le fichier sera stocké, sélectionnez un emplacement et cliquez sur d'accord. Les suspects s'efforceront fréquemment de brouiller les pistes en effaçant divers fichiers importants. Nous savons en tant qu'expert médico-légal que tant que ces documents ne sont pas écrasés par le système de fichiers, ils peuvent être récupérés.

Conclusion:

Nous avons examiné la procédure pour extraire les informations utiles de notre image cible en utilisant Le kit de détective Autopsie au lieu d'outils individuels. Une autopsie est une option incontournable pour tout enquêteur médico-légal et en raison de sa rapidité et de sa fiabilité. Autopsy utilise plusieurs processeurs principaux qui exécutent les processus d'arrière-plan en parallèle, ce qui augmente sa vitesse et nous donne des résultats en moins de temps et affiche les mots-clés recherchés dès qu'ils sont trouvés à l'écran. À une époque où les outils médico-légaux sont une nécessité, Autopsy fournit gratuitement les mêmes fonctionnalités de base que les autres outils médico-légaux payants.

L'autopsie précède la réputation de certains outils payants et fournit des fonctionnalités supplémentaires telles que l'analyse du registre et l'analyse des artefacts Web, ce que les autres outils ne font pas. Une autopsie est connue pour son utilisation intuitive de la nature. Un clic droit rapide ouvre le document significatif. Cela signifie presque zéro temps pour découvrir si des termes de recherche explicites sont sur notre image, téléphone ou PC qui est regardé. Les utilisateurs peuvent également revenir en arrière lorsque des quêtes profondes se transforment en impasses, en utilisant des captures d'historique en arrière et en avant pour les aider à suivre leurs moyens. La vidéo peut également être vue sans applications externes, ce qui accélère l'utilisation.

Les perspectives des miniatures, l'organisation des types d'enregistrements et de documents, le filtrage des bons fichiers et le signalement d'horribles, à l'aide de la séparation personnalisée des jeux de hachage ne sont qu'une partie des différents faits saillants que l'on peut trouver sur Le kit de détective Autopsie version 3 offrant des améliorations significatives par rapport à la version 2.Basis Technology a généralement subventionné le travail sur la version 3, où Brian Carrier, qui a livré une grande partie du travail sur les rendus antérieurs de Autopsie, est CTO et responsable de la criminologie avancée. Il est également considéré comme un maître Linux et a composé des livres sur le sujet de l'exploration d'informations mesurables, et Basis Technology crée Le kit de détective. Par conséquent, les clients peuvent très probablement se sentir vraiment sûrs d'obtenir un article décent, un article qui ne disparaîtra à aucun moment dans un proche avenir, et qui sera probablement tout à fait respecté dans ce qui les attend.

Phenquestions

Phenquestions