Créer une copie de l'image de la clé USB

La première chose que nous allons faire est de faire une copie de la clé USB. Dans ce cas, les sauvegardes régulières ne fonctionneront pas. C'est une étape très cruciale, et si elle est mal faite, tout le travail sera perdu. Utilisez la commande suivante pour répertorier tous les lecteurs connectés au système :

[email protégé] :~$ sudo fdisk -lSous Linux, les noms de lecteur sont différents de Windows. Dans un système Linux, hda et hdb sont utilisés (sda, sdb, sdc, etc.) pour SCSI, contrairement au système d'exploitation Windows.

Maintenant que nous avons le nom du lecteur, nous pouvons créer son .jj image petit à petit avec le jj utilitaire en entrant la commande suivante :

[email protected] :~$ sudo dd if=/dev/sdc1 of=usb.dd bs=512 compte=1si=l'emplacement de la clé USB

de= la destination où l'image copiée sera stockée (peut être un chemin local sur votre système, e.g. /accueil/utilisateur/usb.jj)

bs= le nombre d'octets qui seront copiés à la fois

Pour obtenir la preuve que nous avons la copie d'image originale du lecteur, nous utiliserons hachage maintenir l'intégrité de l'image. Le hachage fournira un hachage pour la clé USB. Si un seul bit de données est modifié, le hachage sera complètement modifié et l'on saura si la copie est fausse ou originale. Nous allons générer un hachage md5 du lecteur afin que, par rapport au hachage d'origine du lecteur, personne ne puisse remettre en question l'intégrité de la copie.

[email protégé] : ~$ md5sum usb.jjCela fournira un hachage md5 de l'image. Maintenant, nous pouvons commencer notre analyse médico-légale sur cette image nouvellement créée de la clé USB, avec le hachage.

Disposition du secteur de démarrage

L'exécution de la commande file restituera le système de fichiers, ainsi que la géométrie du lecteur :

[email protégé] : ~$ fichier usb.jjd'accord.dd : secteur de démarrage DOS/MBR, décalage de code 0x58+2, OEM-ID "MSDOS5.0",

secteurs/cluster 8, secteurs réservés 4392, descripteur de média 0xf8,

secteurs/piste 63, têtes 255, secteurs cachés 32, secteurs 1953760 (volumes > 32 Mo),

FAT (32 bits), secteurs/FAT 1900, réservé 0x1, numéro de série 0x6efa4158, sans étiquette

Maintenant, nous pouvons utiliser le info outil pour obtenir la disposition du secteur de démarrage NTFS et les informations du secteur de démarrage via la commande suivante :

[email protégé] :~$ minfo -i usb.jjinformations sur l'appareil :

====================

nom_fichier="ok.jj"

secteurs par piste : 63

têtes : 255

cylindres : 122

ligne de commande mformat : mformat -T 1953760 -i ok.jj -h 255 -s 63 -H 32 ::

informations sur le secteur de démarrage

======================

bannière : "MSDOS5.0"

taille du secteur : 512 octets

taille du cluster : 8 secteurs

secteurs réservés (démarrage) : 4392

graisses : 2

max d'emplacements de répertoire racine disponibles : 0

petite taille : 0 secteurs

octet de descripteur de média : 0xf8

secteurs par matière grasse : 0

secteurs par piste : 63

têtes : 255

secteurs cachés : 32

grande taille : 1953760 secteurs

ID de lecteur physique : 0x80

réservé=0x1

dos4=0x29

numéro de série : 6EFA4158

label du disque = " PAS DE NOM "

type de disque="FAT32 "

Gros fatlen=1900

Drapeaux étendus=0x0000

Version FS=0x0000

rootCluster=2

emplacement infoSector=1

secteur de démarrage de sauvegarde = 6

Infosecteur :

signature=0x41615252

grappes libres=243159

dernier cluster alloué=15

Une autre commande, la fstat commande, peut être utilisée pour obtenir des informations générales connues, telles que les structures d'allocation, la disposition et les blocs de démarrage, sur l'image de l'appareil. Pour ce faire, nous utiliserons la commande suivante :

[email protégé] : ~$ fstat usb.jj--------------------------------------------

Type de système de fichiers : FAT32

Nom OEM : MSDOS5.0

Identifiant du volume : 0x6efa4158

Nom du volume (secteur de démarrage) : PAS DE NOM

Nom de volume (répertoire racine) : KINGSTON

Étiquette de type de système de fichiers : FAT32

Prochain secteur libre (FS Info) : 8296

Nombre de secteurs libres (FS Info) : 1945272

Secteurs avant le système de fichiers : 32

Disposition du système de fichiers (en secteurs)

Gamme totale : 0 - 1953759

* Réservé : 0 - 4391

** Secteur de démarrage : 0

** Secteur Info FS : 1

** Secteur de démarrage de sauvegarde : 6

* FAT 0 : 4392 - 6291

* GRAISSE 1 : 6292 - 8191

* Zone de données : 8192 - 1953759

** Zone de cluster : 8192 - 1953759

*** Répertoire racine : 8192 - 8199

INFORMATIONS SUR LES MÉTADONNÉES

--------------------------------------------

Plage : 2 - 31129094

Répertoire racine : 2

INFORMATIONS SUR LE CONTENU

--------------------------------------------

Taille du secteur : 512

Taille du cluster : 4096

Plage de grappe totale : 2 - 243197

TENEUR EN GRAISSES (en secteurs)

--------------------------------------------

8192-8199 (8) -> EOF

8200-8207 (8) -> EOF

8208-8215 (8) -> EOF

8216-8223 (8) -> EOF

8224-8295 (72) -> EOF

8392-8471 (80) -> EOF

8584-8695 (112) -> EOF

Fichiers supprimés

le Kit de détective fournit le fls outil, qui fournit tous les fichiers (en particulier les fichiers récemment supprimés) dans chaque chemin, ou dans le fichier image spécifié. Toute information sur les fichiers supprimés peut être trouvée en utilisant le fls utilitaire. Saisissez la commande suivante pour utiliser l'outil fls :

[email protégé] :~$ fls -rp -f fat32 usb.jjr/r 3 : KINGSTON (Entrée d'étiquette de volume)

d/d 6 : Informations sur le volume du système

r/r 135 : Informations sur le volume du système/Paramètres WWP.dat

r/r 138 : Informations sur le volume du système/IndexerVolumeGuid

r/r * 14 : Game of Thrones 1 720p x264 DDP 5.1 ESub - xRG.mkv

r/r * 22 : Game of Thrones 2 (Pretcakalp) 720 x264 DDP 5.1 ESub - xRG.mkv

r/r * 30 : Game of Thrones 3 720p x264 DDP 5.1 ESub - xRG.mkv

r/r * 38 : Game of Thrones 4 720p x264 DDP 5.1 ESub - xRG.mkv

j/j * 41 : Océans Douze (2004)

r/r 45 : PROCÈS-VERBAL DU PC-I TENU LE 23.01.2020.docx

r/r * 49 : MINUTES DE LEC TENUE SUR 10.02.2020.docx

r/r * 50 : vent.EXE

r/r * 51 : _WRL0024.tmp

r/r 55 : MINUTES DE LEC TENUE LE 10.02.2020.docx

d/d * 57 : Nouveau dossier

d/d * 63 : avis d'appel d'offres pour les équipements d'infrastructure de réseau

r/r * 67 : AVIS D'OFFRE (Mega PC-I) Phase-II.docx

r/r * 68 : _WRD2343.tmp

r/r * 69 : _WRL2519.tmp

r/r 73 : AVIS D'OFFRE (Mega PC-I) Phase-II.docx

v/v 31129091 : $MBR

v/v 31129092 : $FAT1

v/v 31129093 : $FAT2

j/d 31129094 : $OrphanFiles

-/r * 22930439 : $bad_content1

-/r * 22930444 : $bad_content2

-/r * 22930449 : $bad_content3

Ici, nous avons obtenu tous les fichiers pertinents. Les opérateurs suivants ont été utilisés avec la commande fls :

-p =utilisé pour afficher le chemin complet de chaque fichier récupéré

-r =utilisé pour afficher les chemins et les dossiers de manière récursive

-F =le type de système de fichiers utilisé (FAT16, FAT32, etc.)

La sortie ci-dessus montre que la clé USB contient de nombreux fichiers. Les fichiers supprimés récupérés sont notés avec un "*" signe. Vous pouvez voir que quelque chose n'est pas normal avec les fichiers nommés $mauvais_contenu1, $mauvais_contenu2, $mauvais_contenu3, et vent.EXE. Windump est un outil de capture de trafic réseau. En utilisant l'outil windump, on peut capturer des données qui ne sont pas destinées au même ordinateur. L'intention est illustrée par le fait que le logiciel windump a pour objectif spécifique de capturer le trafic réseau et a été intentionnellement utilisé pour accéder aux communications personnelles d'un utilisateur légitime.

Analyse de la chronologie

Maintenant que nous avons une image du système de fichiers, nous pouvons effectuer une analyse de la chronologie MAC de l'image pour générer une chronologie et placer le contenu avec la date et l'heure dans un format systématique et lisible. Les deux fls et ils les commandes peuvent être utilisées pour construire une analyse chronologique du système de fichiers. Pour la commande fls, nous devons spécifier que la sortie sera au format de sortie de la chronologie MAC. Pour ce faire, nous exécuterons le fls commande avec le -m flag et rediriger la sortie vers un fichier. Nous utiliserons également le -m drapeau avec le ils commander.

[email protégé]:~$ fls -m / -rp -f fat32 ok.jj > usb.fls[email protégé] : ~$ chat usb.fls

0|/KINGSTON (Entrée d'étiquette de volume)|3|r/rrwxrwxrwx|0|0|0|0|1531155908|0|0

0|/Informations sur le volume du système|6|d/dr-xr-xr-x|0|0|4096|1531076400|1531155908|0|1531155906

0|/Informations sur le volume du système/WPSettings.dat|135|r/rrwxrwxrwx|0|0|12|1532631600|1531155908|0|1531155906

0|/Informations sur le volume système/IndexerVolumeGuid|138|r/rrwxrwxrwx|0|0|76|1532631600|1531155912|0|1531155910

0|Game of Thrones 1 720p x264 DDP 5.1 ESub - xRG.mkv (supprimé)|14|r/rrwxrwxrwx|0|0|535843834|1531076400|1531146786|0|1531155918

0|Game of Thrones 2 720p x264 DDP 5.1 ESub - xRG.mkv(supprimé)|22|r/rrwxrwxrwx|0|0|567281299|1531162800|1531146748|0|1531121599

0|/Game of Thrones 3 720p x264 DDP 5.1 ESub - xRG.mkv(supprimé)|30|r/rrwxrwxrwx|0|0|513428496|1531162800|1531146448|0|1531121607

0|/Game of Thrones 4 720p x264 DDP 5.1 ESub - xRG.mkv(supprimé)|38|r/rrwxrwxrwx|0|0|567055193|1531162800|1531146792|0|1531121680

0|/Oceans Twelve (2004) (supprimé)|41|d/drwxrwxrwx|0|0|0|1532545200|1532627822|0|1532626832

0|/MINUTES DE PC-I TENUE LE 23.01.2020.docx|45|r/rrwxrwxrwx|0|0|33180|1580410800|1580455238|0|1580455263

0|/MINUTES DE LEC TENUE LE 10.02.2020.docx (supprimé)|49|r/rrwxrwxrwx|0|0|46659|1581966000|1581932204|0|1582004632

0|/_WRD3886.tmp (supprimé)|50|r/rrwxrwxrwx|0|0|38208|1581966000|1582006396|0|1582004632

0|/_WRL0024.tmp (supprimé)|51|r/rr-xr-xr-x|0|0|46659|1581966000|1581932204|0|1582004632

0|/MINUTES DE LEC TENUE LE 10.02.2020.docx|55|r/rrwxrwxrwx|0|0|38208|1581966000|1582006396|0|1582004632

(supprimé)|67|r/rrwxrwxrwx|0|0|56775|1589482800|1589528598|0|1589528701

0|/_WRD2343.tmp (supprimé)|68|r/rrwxrwxrwx|0|0|56783|1589482800|1589528736|0|1589528701

0|/_WRL2519.tmp (supprimé)|69|r/rr-xr-xr-x|0|0|56775|1589482800|1589528598|0|1589528701

0|/AVIS D'OFFRE (Mega PC-I) Phase-II.docx|73|r/rrwxrwxrwx|0|0|56783|1589482800|1589528736|0|1589528701

0|/$MBR|31129091|v/v---------|0|0|512|0|0|0|0

0|/$FAT1|31129092|v/v---------|0|0|972800|0|0|0|0

0|/$FAT2|31129093|v/v---------|0|0|972800|0|0|0|0

0|/Nouveau dossier (supprimé)|57|d/drwxrwxrwx|0|0|4096|1589482800|1589528384|0|1589528382

0|Bombe à vent.exe (supprimé)|63|d/drwxrwxrwx|0|0|4096|1589482800|1589528384|0|1589528382

0|/AVIS D'OFFRE (Mega PC-I) Phase-II.docx (supprimé)|67|r/rrwxrwxrwx|0|0|56775|1589482800|1589528598|0|1589528701

0|/_WRD2343.tmp (supprimé)|68|r/rrwxrwxrwx|0|0|56783|1589482800|1589528736|0|1589528701

0|/_WRL2519.tmp (supprimé)|69|r/rr-xr-xr-x|0|0|56775|1589482800|1589528598|0|1589528701

0|/AVIS D'OFFRE (Mega PC-I) Phase-II.docx|73|r/rrwxrwxrwx|0|0|56783|1589482800|1589528736|0|1589528701

0|/$MBR|31129091|v/v---------|0|0|512|0|0|0|0

0|/$FAT1|31129092|v/v---------|0|0|972800|0|0|0|0

0|/$FAT2|31129093|v/v---------|0|0|972800|0|0|0|0

0|/$OrphanFiles|31129094|d/d---------|0|0|0|0|0|0|0

0|/$$bad_content 1 (supprimé)|22930439|-/rrwxrwxrwx|0|0|59|1532631600|1532627846|0|1532627821

0|/$$bad_content 2 (supprimé)|22930444|-/rrwxrwxrwx|0|0|47|1532631600|1532627846|0|1532627821

0|/$$bad_content 3 (supprimé)|22930449|-/rrwxrwxrwx|0|0|353|1532631600|1532627846|0|1532627821

Exécutez le mactime outil pour obtenir une analyse de la chronologie avec la commande suivante :

[email protégé] : ~$ chat usb.fls > usb.MacPour convertir cette sortie mactime en une forme lisible par l'homme, entrez la commande suivante :

[email protégé] :~$ mactime -b usb.mac > usb.mactime[email protégé] : ~$ chat usb.mactime Thu Jul 26 2018 22:57:02 0 m… d/drwxrwxrwx 0 0 41 /Oceans Twelve (2004) (supprimé)

jeu. 26 juil. 2018 22:57:26 59 m… -/rrwxrwxrwx 0 0 22930439 /Game of Thrones 4 720p x264 DDP 5.1 ESub -(supprimé)

47 m… -/rrwxrwxrwx 0 0 22930444 /Game of Thrones 4 720p x264 DDP 5.1 ESub - (supprimé)

353 m… -/rrwxrwxrwx 0 0 22930449 //Game of Thrones 4 720p x264 DDP 5.1 ESub - (supprimé)

ven. 27 juil. 2018 00:00:00 12 .a… r/rrwxrwxrwx 0 0 135 /Informations sur le volume du système/WPSettings.dat

76 .a… r/rrwxrwxrwx 0 0 138 /Informations sur le volume système/IndexerVolumeGuid

59 .a… -/rrwxrwxrwx 0 0 22930439 /Game of Thrones 3 720p x264 DDP 5.1 ESub 3 (supprimé)

47 .a… -/rrwxrwxrwx 0 0 22930444 $/Game of Thrones 3 720p x264 DDP 5.1 ESub 3 (supprimé)

353 .a… -/rrwxrwxrwx 0 0 22930449 /Game of Thrones 3 720p x264 DDP 5.1 ESub 3 (supprimé)

ven. 31 janv. 2020 00:00:00 33180 .a… rrwxrwxrwx 0 0 45 /MINUTES DE PC-I TENUE SUR 23.01.2020.docx

Ven 31 Jan 2020 12:20:38 33180 m… r/rrwxrwxrwx 0 0 45 /MINUTES DE PC-I TENUE LE 23.01.2020.docx

Ven 31 janvier 2020 12:21:03 33180… b r/rrwxrwxrwx 0 0 45 /MINUTES DE PC-I TENUE LE 23.01.2020.docx

Lun 17 fév 2020 14:36:44 46659 m… r/rrwxrwxrwx 0 0 49 /MINUTES DE LEC TENUE LE 10.02.2020.docx (supprimé)

46659 m… r/rr-xr-xr-x 0 0 51 /_WRL0024.tmp (supprimé)

mar 18 fév 2020 00:00:00 46659 .a… r/rrwxrwxrwx 0 0 49 /Game of Thrones 2 720p x264 DDP 5.1 ESub -(supprimé)

38208 .a… r/rrwxrwxrwx 0 0 50 /_WRD3886.tmp (supprimé)

mar 18 fév 2020 10:43:52 46659… b r/rrwxrwxrwx 0 0 49 /Game of Thrones 1 720p x264 DDP 5.1 ESub -

38208… b r/rrwxrwxrwx 0 0 50 /_WRD3886.tmp (supprimé)

46659… b r/rr-xr-xr-x 0 0 51 /_WRL0024.tmp (supprimé)

38208… b r/rrwxrwxrwx 0 0 55 /MINUTES DE LEC TENUE SUR 10.02.2020.docx

mar 18 fév 2020 11:13:16 38208 m… r/rrwxrwxrwx 0 0 50 /_WRD3886.tmp (supprimé)

46659 .a… r/rr-xr-xr-x 0 0 51 /_WRL0024.tmp (supprimé)

38208 .a… r/rrwxrwxrwx 0 0 55 /MINUTES DE LEC TENUE SUR 10.02.2020.docx

mar 18 fév 2020 10:43:52 46659… b r/rrwxrwxrwx 0 0 49 /Game of Thrones 1 720p x264 DDP 5.1 ESub -

38208… b r/rrwxrwxrwx 0 0 50 /_WRD3886.tmp (supprimé)

46659… b r/rr-xr-xr-x 0 0 51 /_WRL0024.tmp (supprimé)

38208… b r/rrwxrwxrwx 0 0 55 /MINUTES DE LEC TENUE SUR 10.02.2020.docx

mar 18 fév 2020 11:13:16 38208 m… r/rrwxrwxrwx 0 0 50 /_WRD3886.tmp (supprimé)

38208 m… r/rrwxrwxrwx 0 0 55 /Game of Thrones 3 720p x264 DDP 5.1 ESub -

ven 15 mai 2020 00:00:00 4096 .a… d/drwxrwxrwx 0 0 57 /Nouveau dossier (supprimé)

4096 .a… d/drwxrwxrwx 0 0 63 /avis d'appel d'offres équipement d'infrastructure réseau pour IIUI (supprimé)

56775 .a… r/rrwxrwxrwx 0 0 67 /AVIS D'OFFRE (Mega PC-I) Phase-II.docx (supprimé)

56783 .a… r/rrwxrwxrwx 0 0 68 /_WRD2343.tmp (supprimé)

56775 .a… r/rr-xr-xr-x 0 0 69 /_WRL2519.tmp (supprimé)

56783 .a… r/rrwxrwxrwx 0 0 73 /AVIS D'OFFRE (Mega PC-I) Phase-II.docx

ven 15 mai 2020 12:39:42 4096… b d/drwxrwxrwx 0 0 57 /Nouveau dossier (supprimé)

4096… b d/drwxrwxrwx 0 0 63 /avis d'appel d'offres équipement d'infrastructure réseau pour IIUI (supprimé)

ven 15 mai 2020 12:39:44 4096 m… d/drwxrwxrwx 0 0 57 $$bad_content 3(deleted)

4096 m… d/drwxrwxrwx 0 0 63 /avis d'appel d'offres équipement d'infrastructure réseau pour IIUI (supprimé)

ven 15 mai 2020 12:43:18 56775 m… r/rrwxrwxrwx 0 0 67$$bad_content 1 (supprimé)

56775 m… r/rr-xr-xr-x 0 0 69 /_WRL2519.tmp (supprimé)

ven 15 mai 2020 12:45:01 56775… b r/rrwxrwxrwx 0 0 67 $$bad_content 2 (supprimé)

56783… b r/rrwxrwxrwx 0 0 68 /_WRD2343.tmp (supprimé)

56775… b r/rr-xr-xr-x 0 0 69 /_WRL2519.tmp (supprimé)

56783… b r/rrwxrwxrwx 0 0 73 /AVIS D'OFFRE (Mega PC-I) Phase-II.docx

ven 15 mai 2020 12:45:36 56783 m… r/rrwxrwxrwx 0 0 68 windump.exe (supprimé)

56783 m… r/rrwxrwxrwx 0 0 73 /AVIS D'OFFRE (Mega PC-I) Phase-II.docx

Tous les fichiers doivent être récupérés avec un horodatage dans un format lisible par l'homme dans le fichier "USB.mactime."

Outils pour l'analyse médico-légale USB

Il existe divers outils qui peuvent être utilisés pour effectuer une analyse médico-légale sur une clé USB, tels que Kit de détective Autopsie, Imageur FTK, Avant toute chose, etc. Tout d'abord, nous allons jeter un oeil à l'outil d'autopsie.

Autopsie

Autopsie est utilisé pour extraire et analyser les données de différents types d'images, telles que les images AFF (Advance Forensic Format), .dd images, images brutes, etc. Ce programme est un outil puissant utilisé par les enquêteurs médico-légaux et différents organismes d'application de la loi. L'autopsie comprend de nombreux outils qui peuvent aider les enquêteurs à faire le travail efficacement et en douceur. L'outil d'autopsie est disponible gratuitement pour les plates-formes Windows et UNIX.

Pour analyser une image USB à l'aide d'Autopsy, vous devez d'abord créer un cas, y compris écrire les noms des enquêteurs, enregistrer le nom du cas et d'autres tâches d'information. L'étape suivante consiste à importer l'image source de la clé USB obtenue au début du processus en utilisant le jj utilitaire. Ensuite, nous laisserons l'outil d'autopsie faire ce qu'il fait le mieux.

La quantité d'informations fournies par Autopsie est énorme. Autopsy fournit les noms de fichiers originaux et vous permet également d'examiner les répertoires et les chemins avec toutes les informations sur les fichiers pertinents, tels que accédé, modifié, modifié, Date, et temps. Les informations sur les métadonnées sont également récupérées et toutes les informations sont triées de manière professionnelle. Pour faciliter la recherche de fichiers, Autopsy fournit un Recherche par mot clé option, qui permet à l'utilisateur de rechercher rapidement et efficacement une chaîne ou un nombre parmi les contenus récupérés.

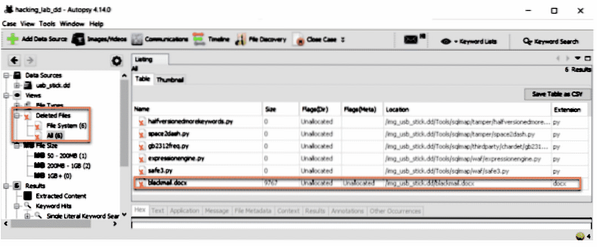

Dans le panneau de gauche de la sous-catégorie de Types de fichier, vous verrez une catégorie nommée "Fichiers supprimés" contenant les fichiers supprimés de l'image de lecteur souhaitée avec toutes les informations d'analyse des métadonnées et de la chronologie.

Autopsie est l'interface utilisateur graphique (GUI) pour l'outil de ligne de commande Kit de détective et est au plus haut niveau dans le monde de la médecine légale en raison de son intégrité, de sa polyvalence, de sa nature facile à utiliser et de sa capacité à produire des résultats rapides. L'investigation des périphériques USB peut être effectuée aussi facilement sur Autopsie comme sur tout autre outil payant.

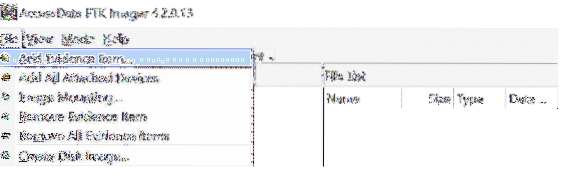

Imageur FTK

FTK Imager est un autre excellent outil utilisé pour la récupération et l'acquisition de données à partir de différents types d'images fournies. FTK Imager a également la capacité de faire une copie d'image bit par bit, de sorte qu'aucun autre outil comme jj ou alors dcfldd est nécessaire à cet effet. Cette copie du lecteur comprend tous les fichiers et dossiers, l'espace non alloué et libre et les fichiers supprimés laissés dans l'espace libre ou l'espace non alloué. L'objectif de base ici lors de l'exécution d'une analyse médico-légale sur des clés USB est de reconstruire ou de recréer le scénario d'attaque.

Nous allons maintenant examiner comment effectuer une analyse médico-légale USB sur une image USB à l'aide de l'outil FTK Imager.

Tout d'abord, ajoutez le fichier image à Imageur FTK en cliquant Fichier >> Ajouter un élément de preuve.

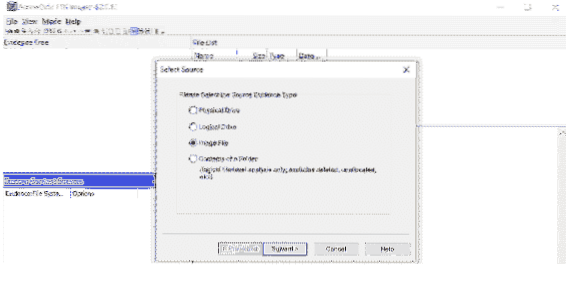

Maintenant, sélectionnez le type de fichier que vous souhaitez importer. Dans ce cas, il s'agit d'un fichier image d'une clé USB.

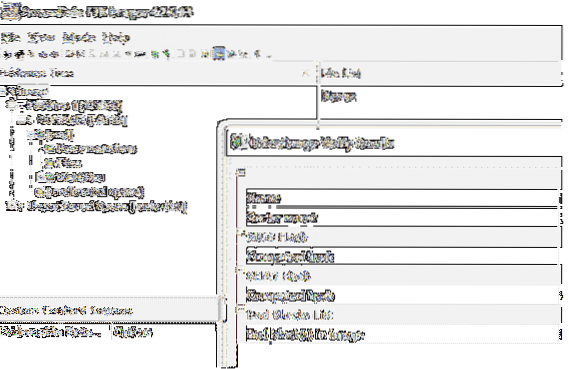

Maintenant, entrez l'emplacement complet du fichier image. N'oubliez pas que vous devez fournir un chemin complet pour cette étape. Cliquez sur Finir pour commencer l'acquisition de données, et laissez le Imageur FTK fait le travail. Après un certain temps, l'outil fournira les résultats souhaités.

Ici, la première chose à faire est de vérifier Intégrité de l'image en cliquant avec le bouton droit sur le nom de l'image et en sélectionnant Vérifier l'image. L'outil vérifiera la correspondance des hachages md5 ou SHA1 fournis avec les informations de l'image, et vous dira également si l'image a été falsifiée avant d'être importée dans le Imageur FTK outil.

À présent, Exportation les résultats donnés au chemin de votre choix en cliquant avec le bouton droit sur le nom de l'image et en sélectionnant le Exportation possibilité de l'analyser. le Imageur FTK créera un journal de données complet du processus médico-légal et placera ces journaux dans le même dossier que le fichier image.

Analyse

Les données récupérées peuvent être dans n'importe quel format, tel que tar, zip (pour les fichiers compressés), png, jpeg, jpg (pour les fichiers image), mp4, format avi (pour les fichiers vidéo), codes-barres, pdfs et autres formats de fichiers. Vous devez analyser les métadonnées des fichiers donnés et vérifier les codes-barres sous la forme d'un QR Code. Cela peut être dans un fichier png et peut être récupéré en utilisant le ZBAR outil. Dans la plupart des cas, les fichiers docx et pdf sont utilisés pour masquer les données statistiques, ils doivent donc être décompressés. Kdbx les fichiers peuvent être ouverts via Keepass; le mot de passe peut avoir été stocké dans d'autres fichiers récupérés, ou nous pouvons effectuer une force brute à tout moment.

Avant toute chose

Foremost est un outil utilisé pour récupérer des fichiers et des dossiers supprimés à partir d'une image de lecteur à l'aide d'en-têtes et de pieds de page. Nous allons jeter un œil à la page de manuel de Foremost pour explorer quelques commandes puissantes contenues dans cet outil :

[email protected] :~$ man avant tout-a Permet d'écrire tous les en-têtes, n'effectue aucune détection d'erreur en termes

de fichiers corrompus.

-nombre b

Vous permet de spécifier la taille de bloc utilisée dans. C'est

pertinent pour le nommage des fichiers et les recherches rapides. La valeur par défaut est

512. c'est à dire. avant tout -b 1024 image.jj

-q (mode rapide) :

Active le mode rapide. En mode rapide, seul le début de chaque secteur

est recherché pour les en-têtes correspondants. C'est-à-dire que l'en-tête est

recherché uniquement jusqu'à la longueur de l'en-tête le plus long. Le reste

du secteur, généralement environ 500 octets, est ignoré. Ce mode

fait avant tout courir beaucoup plus vite, mais cela peut vous amener à

manquer des fichiers qui sont intégrés dans d'autres fichiers. Par exemple, en utilisant

mode rapide, vous ne pourrez pas trouver d'images JPEG intégrées dans

Documents Microsoft Word.

Le mode rapide ne doit pas être utilisé lors de l'examen des systèmes de fichiers NTFS.

Parce que NTFS stockera de petits fichiers dans le Master File Ta‐

ble, ces fichiers seront manqués pendant le mode rapide.

-a Permet d'écrire tous les en-têtes, n'effectue aucune détection d'erreur en termes

de fichiers corrompus.

-i (d'entrée) fichier :

Le fichier utilisé avec l'option i est utilisé comme fichier d'entrée.

Dans le cas où aucun fichier d'entrée n'est spécifié, stdin est utilisé pour c.

Le fichier utilisé avec l'option i est utilisé comme fichier d'entrée.

Dans le cas où aucun fichier d'entrée n'est spécifié, stdin est utilisé pour c.

Pour faire le travail, nous utiliserons la commande suivante :

[email protégé] : ~$ avant tout usb.jjUne fois le processus terminé, il y aura un fichier dans le /production dossier nommé texte contenant les résultats.

Conclusion

La criminalistique de la clé USB est une bonne compétence pour récupérer des preuves et récupérer des fichiers supprimés d'un périphérique USB, ainsi que pour identifier et examiner quels programmes informatiques ont pu être utilisés dans l'attaque. Ensuite, vous pouvez rassembler les mesures que l'attaquant a pu prendre pour prouver ou réfuter les affirmations faites par l'utilisateur légitime ou la victime. Pour s'assurer que personne ne s'en tire avec un cyber-crime impliquant des données USB, la criminalistique USB est un outil essentiel. Les périphériques USB contiennent des preuves clés dans la plupart des affaires médico-légales et parfois, les données médico-légales obtenues à partir d'une clé USB peuvent aider à récupérer des données personnelles importantes et précieuses.

Phenquestions

Phenquestions