Noter: pour ce tutoriel l'interface réseau enp2s0 et l'adresse IP 192.168.0.2/7 ont été utilisés comme exemple, remplacez-les par les bons.

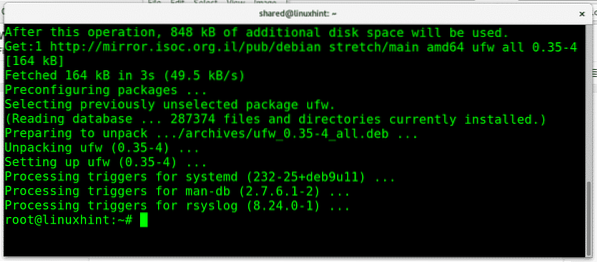

Installation de ufw :

Pour installer ufw sur Debian, exécutez :

apt installer ufw

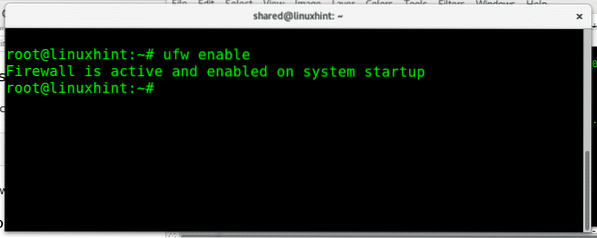

Pour activer l'exécution d'UFW :

ufw activer

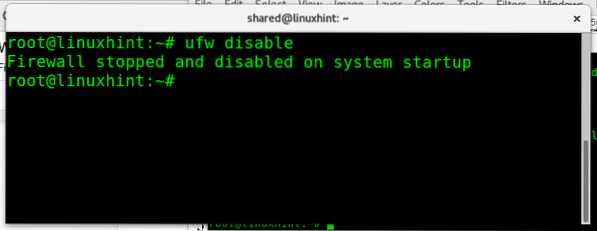

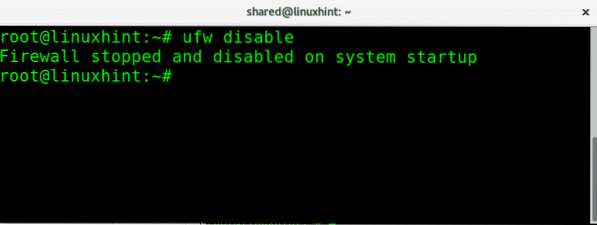

Pour désactiver l'exécution d'UFW :

ufw désactiver

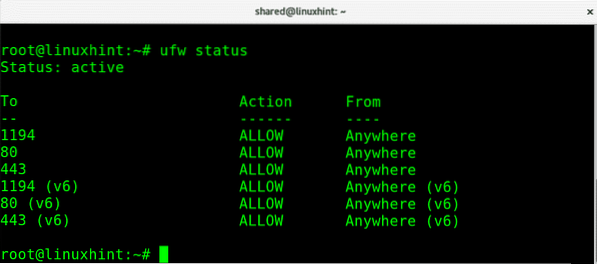

Si vous souhaitez effectuer une vérification rapide de l'état de votre pare-feu, exécutez :

statut ufw

Où:

Statut: informe si le pare-feu est actif.

À: affiche le port ou le service

action: affiche la politique

De: affiche les sources de trafic possibles.

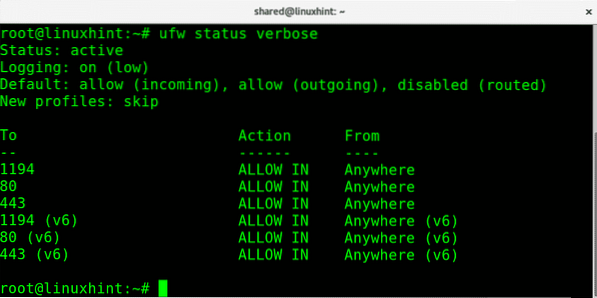

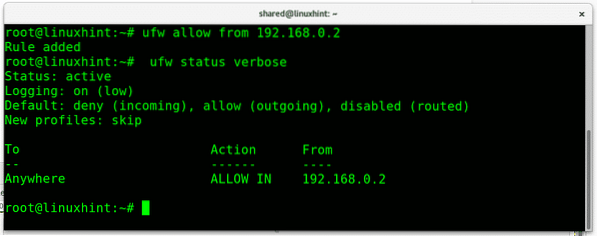

Nous pouvons également vérifier l'état du pare-feu avec verbosité en exécutant :

statut ufw verbeux

Cette deuxième commande pour voir l'état du pare-feu affichera également les politiques par défaut et la direction du trafic.

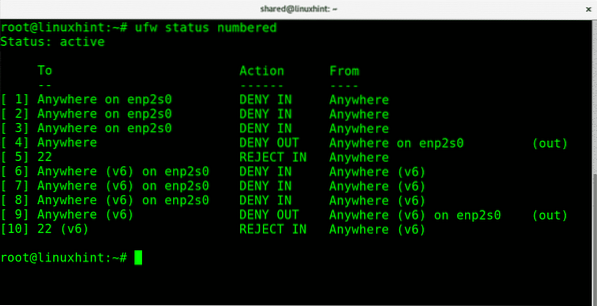

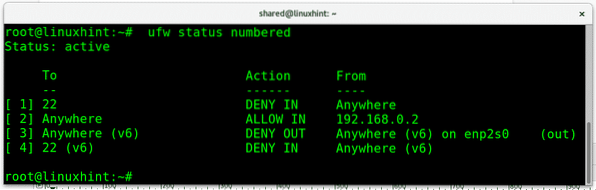

En plus des écrans informatifs avec "ufw status" ou "ufw status verbose", nous pouvons imprimer toutes les règles numérotées si cela aide à les gérer comme vous le verrez plus tard. Pour obtenir une liste numérotée de vos règles de pare-feu, exécutez :

statut ufw numéroté

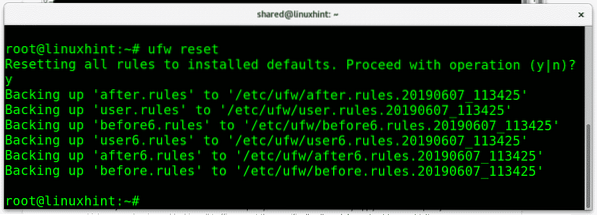

À tout moment, nous pouvons réinitialiser les paramètres UFW à la configuration par défaut en exécutant :

ufw réinitialiser

Lors de la réinitialisation des règles ufw, il demandera une confirmation. presse Oui confirmer.

Brève introduction aux politiques de pare-feu :

Avec chaque pare-feu, nous pouvons déterminer une politique par défaut, les réseaux sensibles peuvent appliquer une politique restrictive qui signifie refuser ou bloquer tout le trafic sauf celui spécifiquement autorisé. Contrairement à une politique restrictive, un pare-feu permissif acceptera tout le trafic à l'exception de celui spécifiquement bloqué.

Par exemple, si nous avons un serveur Web et que nous ne voulons pas que ce serveur serve plus qu'un simple site Web, nous pouvons appliquer une politique restrictive bloquant tous les ports à l'exception des ports 80 (http) et 443 (https), ce serait une politique restrictive car par défaut tous les ports sont bloqués sauf si vous en débloquez un en particulier. Un exemple de pare-feu permissif serait un serveur non protégé dans lequel nous bloquons uniquement le port de connexion, par exemple, 443 et 22 pour les serveurs Plesk comme seuls ports bloqués. De plus, nous pouvons utiliser ufw pour autoriser ou refuser le transfert.

Appliquer des politiques restrictives et permissives avec ufw :

Afin de restreindre tout le trafic entrant par défaut à l'aide d'ufw, exécutez :

ufw par défaut refuser l'entrée

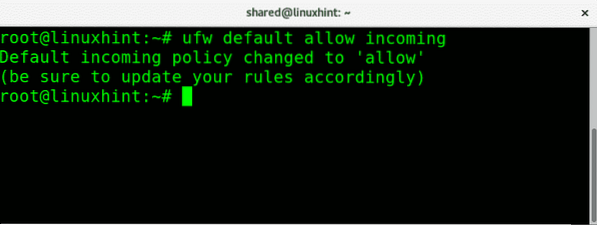

Pour faire le contraire en autorisant tout le trafic entrant à s'exécuter :

ufw par défaut autoriser entrant

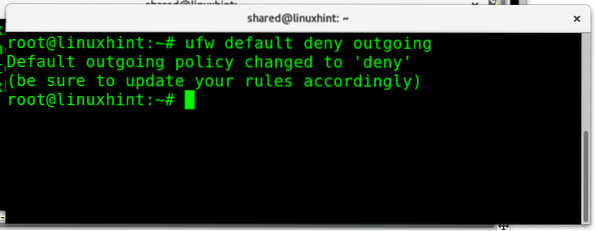

Pour bloquer tout le trafic sortant de notre réseau, la syntaxe est similaire, pour le faire exécuter :

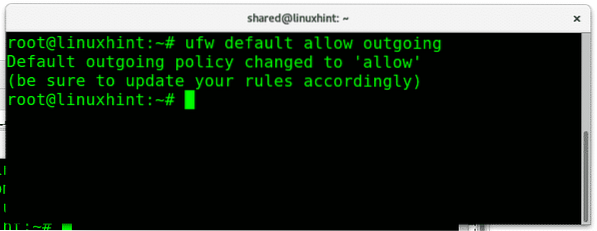

Pour autoriser tout le trafic sortant, nous remplaçons simplement "Nier" pour "Autoriser”, pour autoriser le trafic sortant à exécuter inconditionnellement :

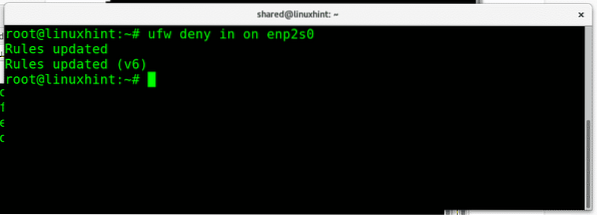

Nous pouvons également autoriser ou refuser le trafic pour des interfaces réseau spécifiques, en conservant des règles différentes pour chaque interface, afin de bloquer tout le trafic entrant de ma carte ethernet que j'exécuterais :

ufw nier sur enp2s0

Où:

euh= appelle le programme

Nier= définit la politique

dans= trafic entrant

enp2s0= mon interface ethernet

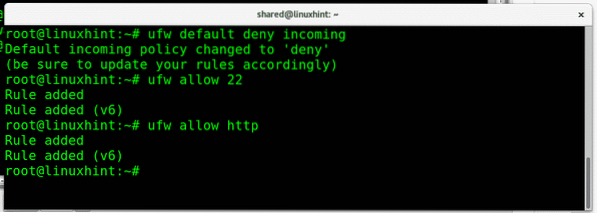

Maintenant, je vais appliquer une politique restrictive par défaut pour le trafic entrant, puis autoriser uniquement les ports 80 et 22 :

ufw par défaut refuser les appels entrantsufw autoriser 22

ufw autoriser http

Où:

La première commande bloque tout le trafic entrant, tandis que la seconde autorise les connexions entrantes vers le port 22 et la troisième commande autorise les connexions entrantes vers le port 80. Noter que ufw nous permet d'appeler le service par son port par défaut ou son nom de service. Nous pouvons accepter ou refuser les connexions vers le port 22 ou ssh, le port 80 ou http.

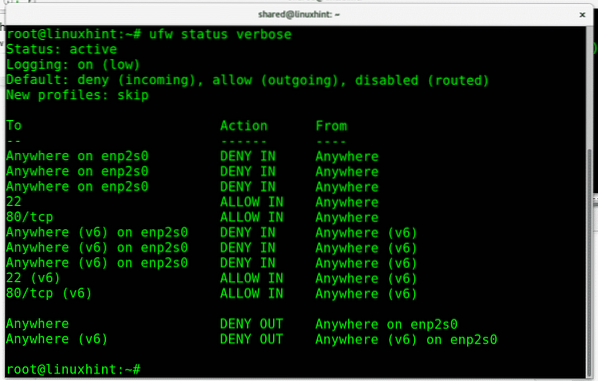

La commande "statut ufw verbeux” affichera le résultat :

Tout le trafic entrant est refusé alors que les deux services (22 et http) que nous avons autorisés sont disponibles.

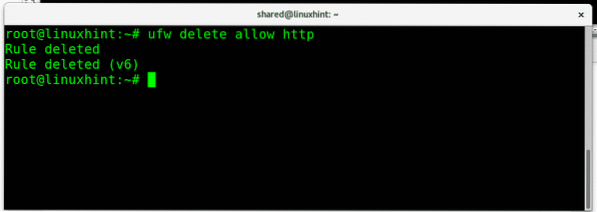

Si nous voulons supprimer une règle spécifique, nous pouvons le faire avec le paramètre "effacer". Pour supprimer notre dernière règle autorisant le trafic entrant vers le port http, exécutez :

ufw supprimer autoriser http

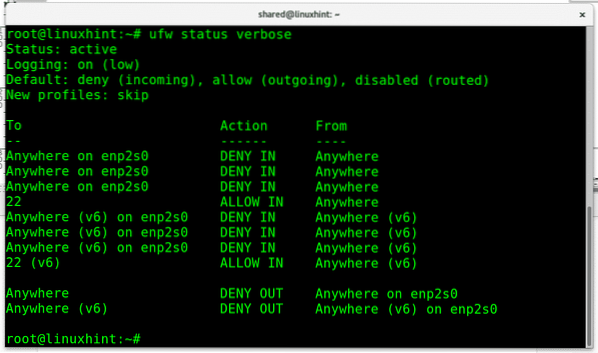

Vérifions si les services http restent disponibles ou bloqués en exécutant statut ufw verbeux:

Le port 80 n'apparaît plus comme une exception, étant le port 22 le seul.

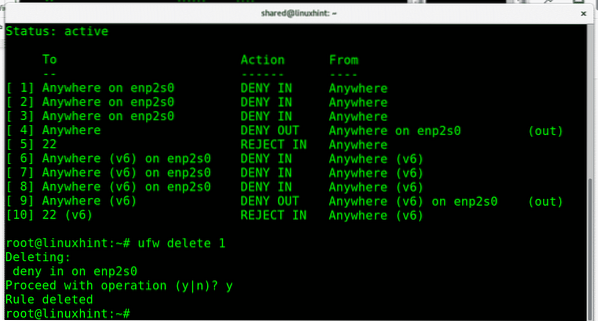

Vous pouvez également supprimer une règle en invoquant simplement son identifiant numérique fourni par la commande "statut ufw numéroté” mentionné précédemment, dans ce cas, je supprimerai le NIER politique sur le trafic entrant vers la carte ethernet enp2s0 :

ufw supprimer 1

Il demandera une confirmation et procédera s'il est confirmé.

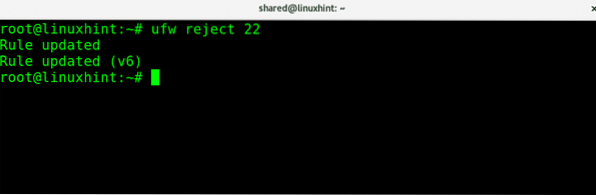

En plus de NIER on peut utiliser le paramètre REJETER qui informera l'autre partie que la connexion a été refusée, à REJETER connexions à ssh, nous pouvons exécuter :

ufw rejeter 22

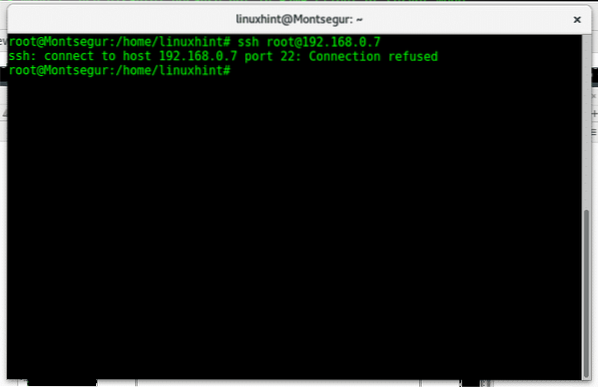

Ensuite, si quelqu'un essaie d'accéder à notre port 22, il sera notifié que la connexion a été refusée comme dans l'image ci-dessous.

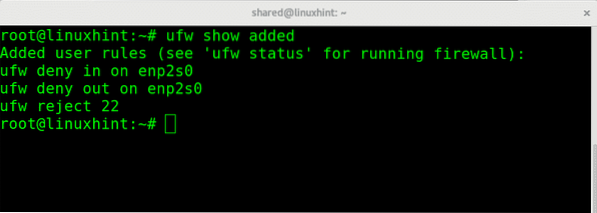

À tout moment, nous pouvons vérifier les règles ajoutées par rapport à la configuration par défaut en exécutant :

ufw show ajouté

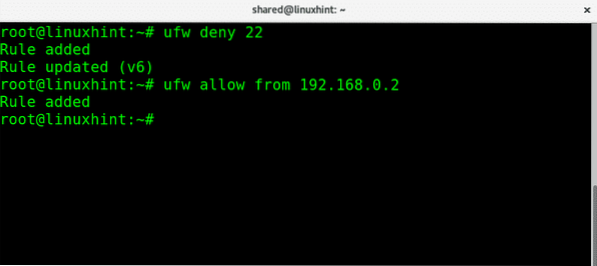

Nous pouvons refuser toutes les connexions tout en autorisant des adresses IP spécifiques, dans l'exemple suivant je rejetterai toutes les connexions au port 22 à l'exception de l'IP 192.168.0.2 qui sera le seul à pouvoir se connecter :

ufw nier 22ufw autoriser à partir de 192.168.0.2

Maintenant, si nous vérifions l'état ufw, vous verrez que tout le trafic entrant vers le port 22 est refusé (règle 1) alors qu'il est autorisé pour l'adresse IP spécifiée (règle 2)

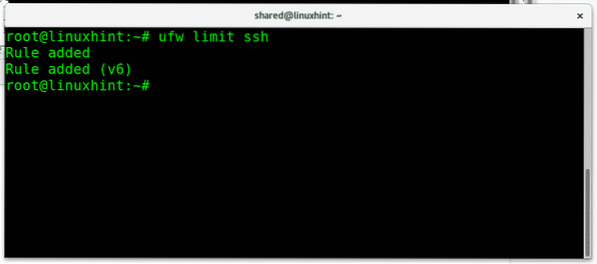

Nous pouvons limiter les tentatives de connexion pour empêcher les attaques par force brute en définissant une limite en cours d'exécution :

ufw limite ssh

Pour terminer ce tutoriel et apprendre à apprécier la générosité d'ufw, rappelons la manière dont nous pouvions refuser tout trafic sauf pour une seule IP en utilisant iptables :

iptables -A SORTIE -d 192.168.0.2 -j ACCEPTER

iptables -P BAISSE D'ENTRÉE

iptables -P BAISSE DE SORTIE

La même chose peut être faite avec seulement 3 lignes plus courtes et plus simples en utilisant ufw :

ufw par défaut refuser l'entréeufw par défaut refuser sortant

ufw autoriser à partir de 192.168.0.2

J'espère que vous avez trouvé cette introduction à ufw utile. Avant toute demande sur UFW ou toute question liée à Linux, n'hésitez pas à nous contacter via notre canal d'assistance à l'adresse https://support.astuce linux.com.

Articles Liés

Iptables pour les débutants

Configurer Snort IDS et créer des règles

Phenquestions

Phenquestions