AppArmor, un module de sécurité du noyau Linux, peut restreindre l'accès au système par les logiciels installés à l'aide de profils spécifiques à l'application. AppArmor est défini comme un contrôle d'accès obligatoire ou un système MAC. Certains profils sont installés au moment de l'installation du package et AppArmor contient des profils supplémentaires provenant des packages apparmor-profiles. Le package AppArmor est installé sur Ubuntu par défaut et tous les profils par défaut sont chargés au moment du démarrage du système. Les profils contiennent la liste des règles de contrôle d'accès qui sont stockées dans etc/apparence.ré/.

Vous pouvez également protéger toute application installée en créant un profil AppArmor de cette application. Les profils AppArmor peuvent être dans l'un des deux modes suivants : mode « plainte » ou mode « application ». Le système n'applique aucune règle et les violations de profil sont acceptées avec les journaux en mode réclamation. Ce mode est préférable pour tester et développer tout nouveau profil. Les règles sont appliquées par le système en mode appliqué et si une violation se produit pour un profil d'application, aucune opération ne sera autorisée pour cette application et le journal de rapport sera généré dans syslog ou auditd. Vous pouvez accéder au syslog à partir de l'emplacement, /var/log/syslog. Comment vérifier les profils AppArmor existants de votre système, modifier le mode de profil et créer un nouveau profil sont présentés dans cet article.

Vérifier les profils AppArmor existants

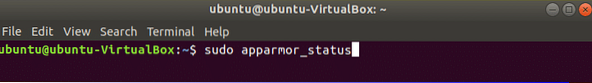

apparmor_status La commande est utilisée pour afficher la liste des profils AppArmor chargés avec le statut. Exécutez la commande avec l'autorisation root.

$ sudo apparmor_status

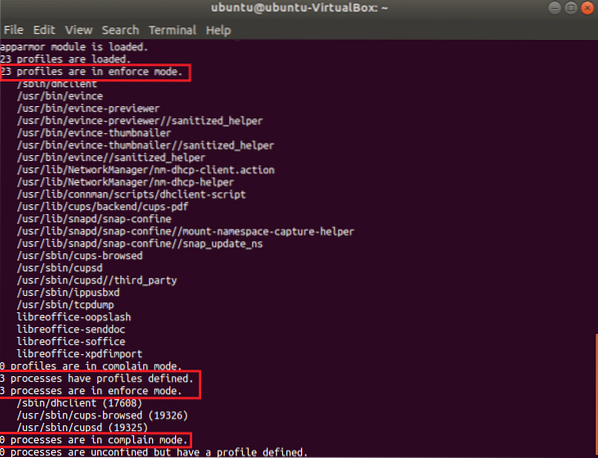

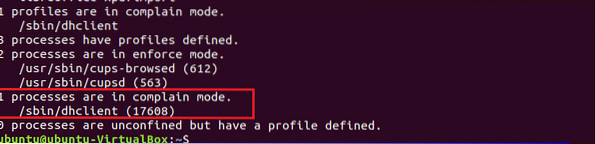

La liste des profils peut varier en fonction du système d'exploitation et des packages installés. La sortie suivante apparaîtra dans Ubuntu 17.dix. Il est montré que 23 profils sont chargés en tant que profils AppArmor et tous sont définis en mode forcé par défaut. Ici, 3 processus, dhclient, cups-browsed et cupsd sont définis par les profils avec mode forcé et il n'y a pas de processus en mode réclamation. Vous pouvez changer le mode d'exécution pour n'importe quel profil défini.

Modifier le mode de profil

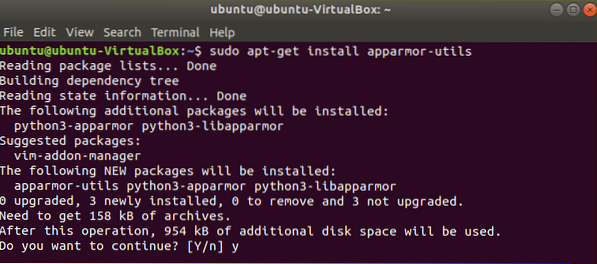

Vous pouvez modifier le mode de profil de n'importe quel processus de réclamation à exécution ou vice versa. Vous devez installer le apparmor-utils package pour faire cette opération. Exécutez la commande suivante et appuyez sur 'Oui' quand il demande l'autorisation d'installer.

$ sudo apt-get install apparmor-utils

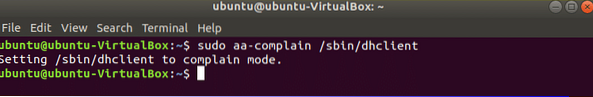

Il y a un profil nommé dhclient qui est défini comme mode forcé. Exécutez la commande suivante pour changer le mode en mode réclamation.

$ sudo aa-complain /sbin/dhclient

Maintenant, si vous vérifiez à nouveau l'état des profils AppArmor, vous verrez que le mode d'exécution de dhclient est passé en mode réclamation.

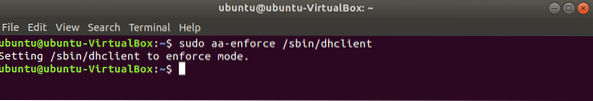

Vous pouvez à nouveau changer le mode en mode forcé en utilisant la commande suivante.

$ sudo aa-enforce /sbin/dhclient

Le chemin pour définir le mode d'exécution pour tous les profils AppArmore est /etc/apparmor.ré/*.

Exécutez la commande suivante pour définir le mode d'exécution de tous les profils en mode réclamation :

$ sudo aa-plainte /etc/apparmor.ré/*Exécutez la commande suivante pour définir le mode d'exécution de tous les profils en mode forcé :

$ sudo aa-enforce /etc/apparmor.ré/*Créer un nouveau profil

Tous les programmes installés ne créent pas de profils AppArmore par défaut. Pour garder le système plus sécurisé, vous devrez peut-être créer un profil AppArmore pour une application particulière. Pour créer un nouveau profil, vous devez rechercher les programmes qui ne sont associés à aucun profil mais qui nécessitent une sécurité. application-non confinée la commande est utilisée pour vérifier la liste. Selon la sortie, les quatre premiers processus ne sont associés à aucun profil et les trois derniers processus sont confinés par trois profils avec le mode forcé par défaut.

$ sudo aa-non confiné

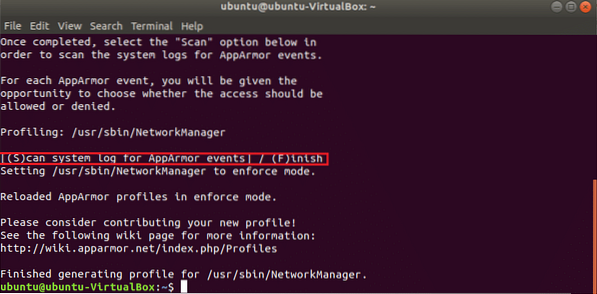

Supposons que vous souhaitiez créer le profil pour le processus NetworkManager qui n'est pas confiné. Cours aa-genprof commande pour créer le profil. Taper 'F' pour terminer le processus de création de profil. Tout nouveau profil est créé en mode forcé par défaut. Cette commande va créer un profil vide.

$ sudo aa-genprof NetworkManager

Aucune règle n'est définie pour un profil nouvellement créé et vous pouvez modifier le contenu du nouveau profil en éditant le fichier suivant pour définir une restriction pour le programme.

$ sudo cat /etc/apparmor.d/usr.sbin.Gestionnaire de réseau

Recharger tous les profils

Après avoir défini ou modifié un profil, vous devez recharger le profil. Exécutez la commande suivante pour recharger tous les profils AppArmor existants.

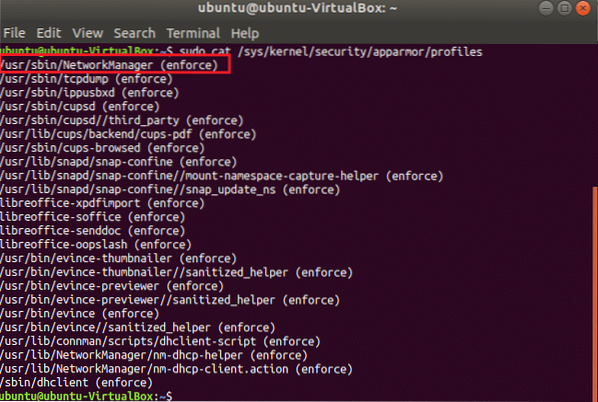

$ sudo systemctl recharger apparmor.un serviceVous pouvez vérifier les profils actuellement chargés en utilisant la commande suivante. Vous verrez l'entrée du profil nouvellement créé du programme NetworkManager dans la sortie.

$ sudo cat /sys/kernel/security/apparmor/profiles

Ainsi, AppArmor est un programme utile pour protéger votre système en définissant les restrictions nécessaires pour les applications importantes.

Phenquestions

Phenquestions