La désinfection des entrées est le processus de nettoyage des entrées, de sorte que les données insérées ne sont pas utilisées pour trouver ou exploiter des failles de sécurité dans un site Web ou un serveur.

Vulnérable les sites sont soit non aseptisés, soit très mal et incomplètement aseptisés. C'est un indirect attaque. La charge utile est indirectement envoyée au victime. le code malicieux est inséré sur le site Web par l'attaquant, puis il en fait partie. Chaque fois que l'utilisateur (victime) visite le page Web, le code malveillant est déplacé vers le navigateur. Par conséquent, l'utilisateur n'est pas au courant de ce qui se passe.

Avec XSS, un attaquant peut :

- Manipuler, détruire ou même dégrader un site Web.

- Exposer des données utilisateur sensibles

- Capturer les cookies de session authentifiés de l'utilisateur

- Télécharger une page d'hameçonnage

- Rediriger les utilisateurs vers une zone malveillante

XSS fait partie du Top Ten de l'OWASP depuis une dizaine d'années. Plus de 75 % de la surface Web est vulnérable au XSS.

Il existe 4 types de XSS :

- XSS stocké

- XSS réfléchi

- XSS basé sur DOM

- XSS aveugle

Lors de la recherche de XSS dans un pentest, on peut se lasser de trouver l'injection. La plupart des pentesters utilisent XSS Tools pour faire le travail. L'automatisation du processus permet non seulement d'économiser du temps et des efforts, mais, plus important encore, donne des résultats précis.

Aujourd'hui, nous allons discuter de certains des outils qui sont gratuits et utiles. Nous verrons également comment les installer et les utiliser.

XSSer :

XSSer ou cross-site scripter est un framework automatique qui aide les utilisateurs à trouver et à exploiter les vulnérabilités XSS sur les sites Web. Il dispose d'une bibliothèque préinstallée d'environ 1 300 vulnérabilités, ce qui permet de contourner de nombreux WAF.

Voyons comment nous pouvons l'utiliser pour trouver les vulnérabilités XSS!

Installation:

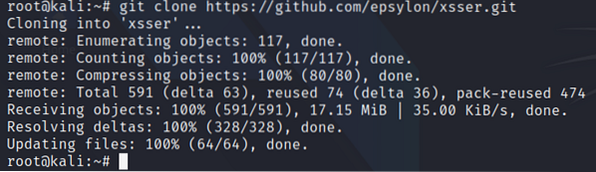

Nous devons cloner xsser du dépôt GitHub suivant.

$ git clone https://github.com/epsylon/xsser.git

Maintenant, xsser est dans notre système. Parcourez le dossier xsser et exécutez le programme d'installation.py

$ cd xsser$ configuration python3.py

Il installera toutes les dépendances déjà installées et installera xsser. Il est maintenant temps de l'exécuter.

Exécutez l'interface graphique :

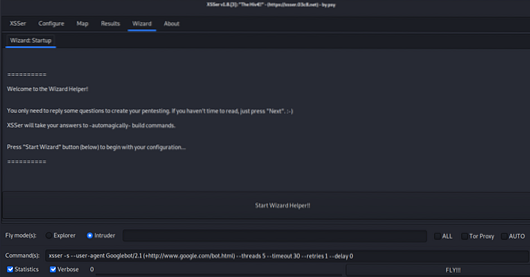

$ python3 xsser --gtkUne fenêtre comme celle-ci apparaît :

Si vous êtes débutant, passez par l'assistant. Si vous êtes un pro, je vous recommanderai de configurer XSSer selon vos propres besoins via l'onglet configurer.

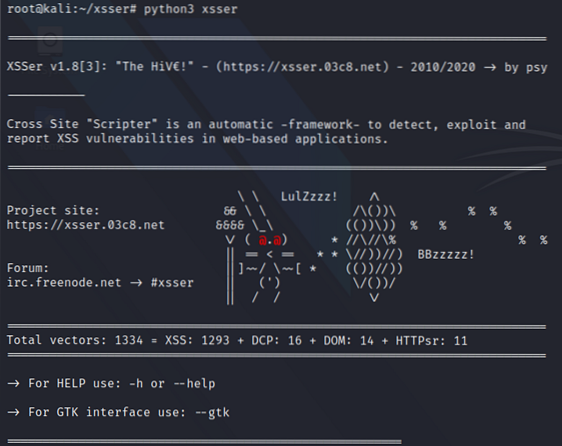

Exécuter dans le terminal :

$ python3 xsser

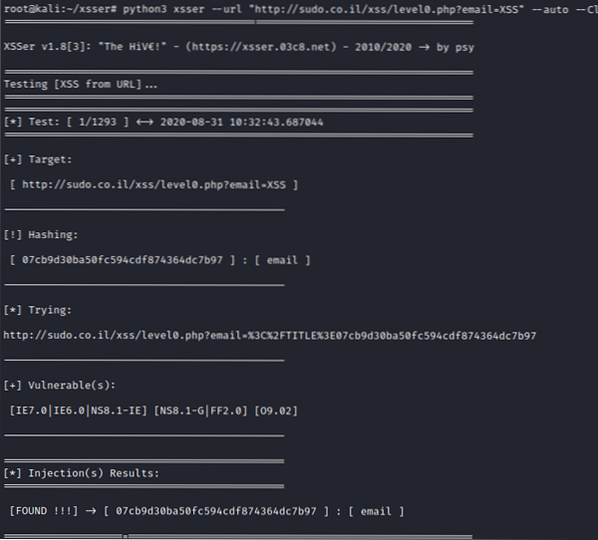

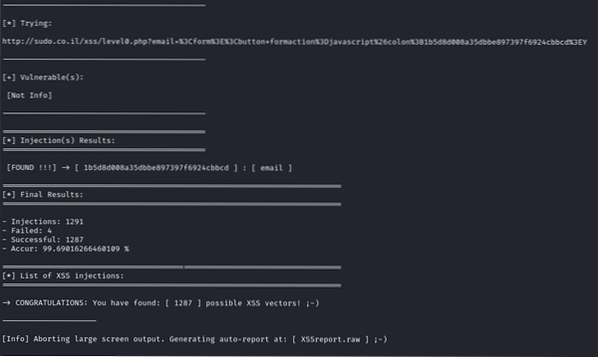

Voici un site qui vous met au défi d'exploiter XSS. Nous allons trouver quelques vulnérabilités en utilisant xsser. Nous donnons l'URL cible à xsser, et il commencera à rechercher les vulnérabilités.

Une fois cela fait, les résultats sont enregistrés dans un fichier. Voici un rapport XSS.cru. Vous pouvez toujours revenir pour voir laquelle des charges utiles a fonctionné. Comme il s'agissait d'un défi de niveau débutant, la plupart des vulnérabilités sont TROUVÉ ici.

XSSniper :

Cross-Site Sniper, également connu sous le nom de XSSniper, est un autre outil de découverte xss avec des fonctionnalités d'analyse de masse. Il scanne la cible pour les paramètres GET, puis y injecte une charge utile XSS.

Sa capacité à explorer l'URL cible pour les liens relatifs est considérée comme une autre fonctionnalité utile. Chaque lien trouvé est ajouté à la file d'attente d'analyse et traité, il est donc plus facile de tester un site Web entier.

Au final, cette méthode n'est pas infaillible, mais c'est une bonne heuristique pour trouver en masse des points d'injection et tester des stratégies d'échappement. De plus, comme il n'y a pas d'émulation de navigateur, vous devez tester manuellement les injections découvertes par rapport aux différentes protections xss du navigateur.

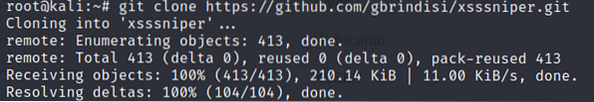

Pour installer XSSniper :

$ git clone https://github.com/gbrindisi/xsssniper.git

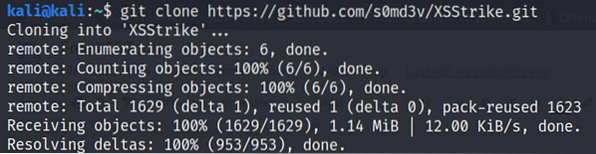

XSStrike :

Cet outil de détection de scripts intersites est équipé de :

- 4 parseurs manuscrits

- un générateur de charge utile intelligent

- un puissant moteur de fuzzing

- un robot incroyablement rapide

Il traite à la fois de la numérisation réfléchie et DOM XSS.

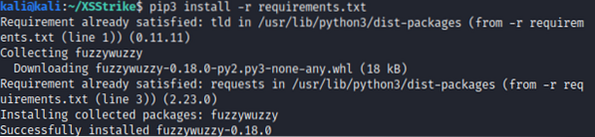

Installation:

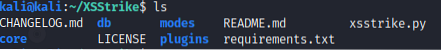

$ ls

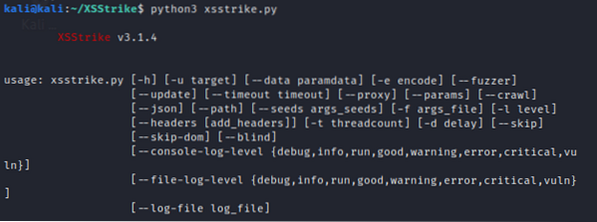

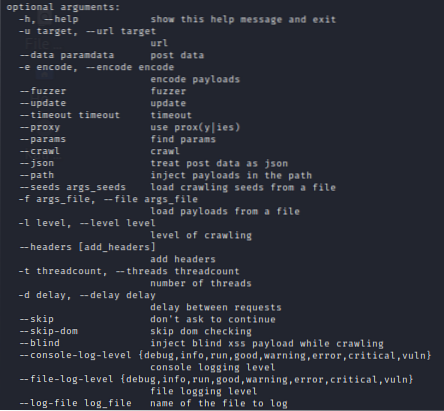

Usage:

Arguments facultatifs :

Analyse d'URL unique :

$ python xsstrike.py -u http://exemple.fr/recherche.php?q=requêteExemple d'exploration :

$ python xsstrike.py -u "http://exemple.com/page.php" --crawlChasseur XSS :

Il s'agit d'un framework récemment lancé dans ce domaine des vulnérabilités XSS, avec les avantages d'une gestion, d'une organisation et d'une surveillance faciles. Il fonctionne généralement en conservant des journaux spécifiques via des fichiers HTML de pages Web. Pour trouver tout type de vulnérabilités de script inter-sites, y compris le XSS aveugle (qui est, généralement, souvent manqué) comme un avantage par rapport aux outils XSS courants.

Installation:

$ sudo apt-get install git (s'il n'est pas déjà installé)$ git clone https://github.com/mandatoryprogrammer/xsshunter.git

Configuration:

- exécutez le script de configuration en tant que :

$ ./generate_config.py- démarrez maintenant l'API en tant que

$ sudo apt-get install python-virtualenv python-dev libpq-dev libffi-dev$ cd xsshunter/api/

$ virtualenv env

$ . env/bin/activer

$ pip install -r exigences.SMS

$ ./apiserver.py

Pour utiliser le serveur GUI, vous devez suivre et exécuter ces commandes :

$ cd xsshunter/gui/$ virtualenv env

$ .env/bin/activer

$ pip install -r exigences.SMS

$ ./guiserver.py

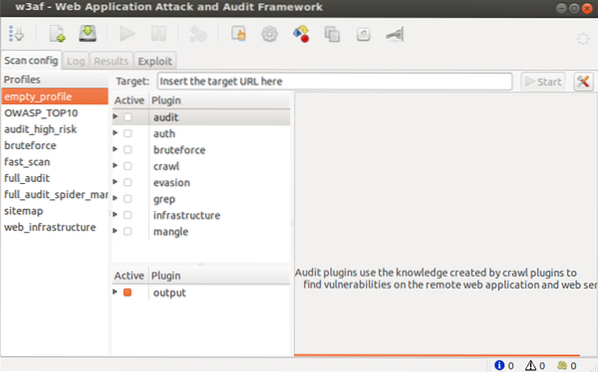

W3af :

Un autre outil de test de vulnérabilité open source qui utilise principalement JS pour tester des pages Web spécifiques pour les vulnérabilités. L'exigence majeure est de configurer l'outil en fonction de votre demande. Une fois cela fait, il fera efficacement son travail et identifiera les vulnérabilités XSS. Il s'agit d'un outil basé sur des plugins qui est principalement divisé en trois sections :

- Core (pour le fonctionnement de base et la fourniture de bibliothèques pour les plugins)

- Interface utilisateur

- Plugins

Installation:

Pour installer w3af sur votre système Linux, suivez simplement les étapes ci-dessous :

Cloner le dépôt GitHub.

$ sudo git clone https://github.com/andresriancho/w3af.gitInstallez la version que vous souhaitez utiliser.

>Si vous aimez utiliser la version GUI :

$ sudo ./w3af_guiSi vous préférez utiliser la version console :

$ sudo ./w3af_consoleLes deux nécessiteront l'installation de dépendances s'ils ne sont pas déjà installés.

Un script est créé dans /tmp/script.sh, qui installera toutes les dépendances pour vous.

La version GUI de w3af est donnée comme suit :

Pendant ce temps, la version console est l'outil d'apparence de terminal traditionnel (CLI).

Usage

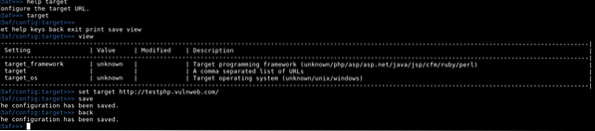

1. Configurer la cible

Dans la cible, commande d'exécution du menu définir la cible TARGET_URL.

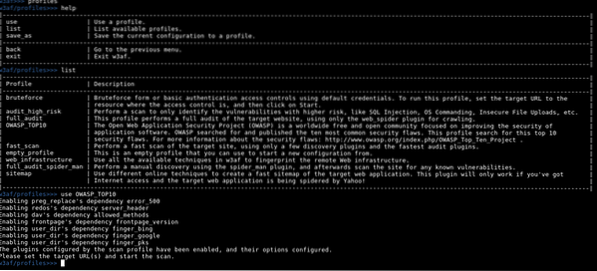

2. Configurer le profil d'audit

W3af est livré avec un profil qui a déjà des plugins correctement configurés pour exécuter un audit. Pour utiliser le profil, exécutez la commande, utiliser PROFILE_NAME.

3. Plugin de configuration

4. Configurer HTTP

5. Exécuter l'audit

Pour plus d'informations, rendez-vous sur http://w3af.org/ :

Cessation:

Ces outils ne sont que une goutte dans l'océan car Internet regorge d'outils incroyables. Des outils tels que Burp et webscarab peuvent également être utilisés pour détecter XSS. Aussi, chapeau à la merveilleuse communauté open source, qui propose des solutions passionnantes pour chaque problème nouveau et unique.

Phenquestions

Phenquestions