Installez un système de détection d'intrusion (IDS) pour savoir si le système a été piraté

La première chose à faire après une suspicion d'attaque de hacker est de mettre en place un IDS (Intrusion Detection System) pour détecter les anomalies dans le trafic réseau. Après une attaque, l'appareil compromis peut devenir un zombie automatisé au service des pirates. Si le pirate a défini des tâches automatiques au sein de l'appareil de la victime, ces tâches sont susceptibles de produire un trafic anormal qui peut être détecté par des systèmes de détection d'intrusion tels que OSSEC ou Snort qui méritent chacun un tutoriel dédié, nous avons ce qui suit pour vous permettre de démarrer avec le le plus populaire:

- Configurer Snort IDS et créer des règles

- Premiers pas avec OSSEC (Intrusion Detection System)

- Alertes de reniflement

- Installation et utilisation du système de détection d'intrusion Snort pour protéger les serveurs et Réseaux

De plus, pour la configuration de l'IDS et la configuration appropriée, vous devrez exécuter les tâches supplémentaires répertoriées ci-dessous.

Surveillez l'activité des utilisateurs pour savoir si le système a été piraté

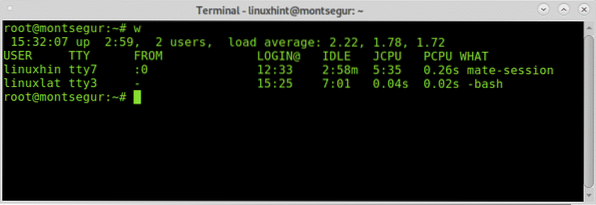

Si vous pensez avoir été piraté, la première étape consiste à vous assurer que l'intrus n'est pas connecté à votre système, vous pouvez y parvenir en utilisant les commandes "w" ou alors "qui», le premier contient des informations supplémentaires :

# w

Noter: les commandes « w » et « qui » peuvent ne pas afficher les utilisateurs connectés à partir de pseudo-terminaux comme le terminal Xfce ou le terminal MATE.

La première colonne montre le Nom d'utilisateur, dans ce cas, linuxhint et linuxlat sont enregistrés, la deuxième colonne ATS montre le terminal, la colonne DE affiche l'adresse de l'utilisateur, dans ce cas, il n'y a pas d'utilisateurs distants mais s'ils l'étaient, vous pourriez y voir les adresses IP. le [email protégé] la colonne indique l'heure de connexion, la colonne JCPU récapitule les minutes du processus exécuté dans le terminal ou le TTY. les PCPU montre le CPU consommé par le processus répertorié dans la dernière colonne QUELLE. Les informations sur le processeur sont approximatives et non exactes.

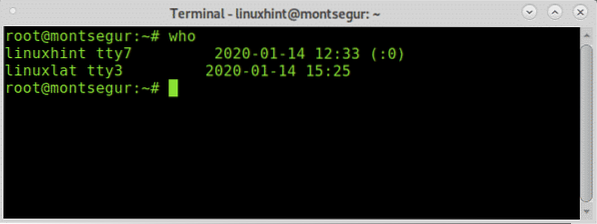

Pendant que w équivaut à exécuter disponibilité, qui et ps -a ensemble une autre alternative mais moins informative est la commande "qui" :

# qui

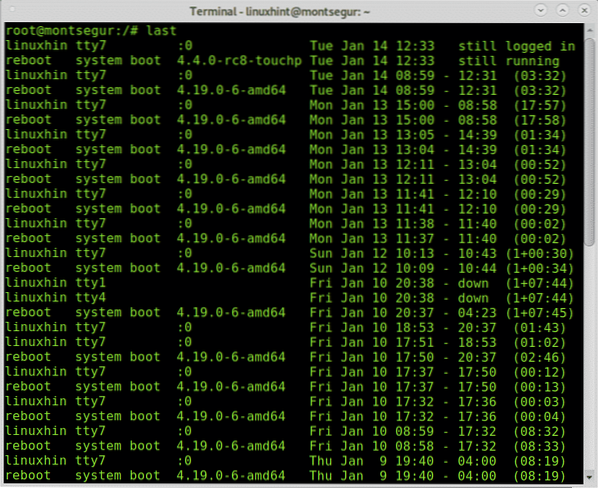

Une autre façon de superviser l'activité des utilisateurs est via la commande "last" qui permet de lire le fichier wtmp qui contient des informations sur l'accès de connexion, la source de connexion, l'heure de connexion, avec des fonctionnalités pour améliorer des événements de connexion spécifiques, pour essayer de l'exécuter :

# dernier

La sortie affiche le nom d'utilisateur, le terminal, l'adresse source, l'heure de connexion et la durée totale de la session.

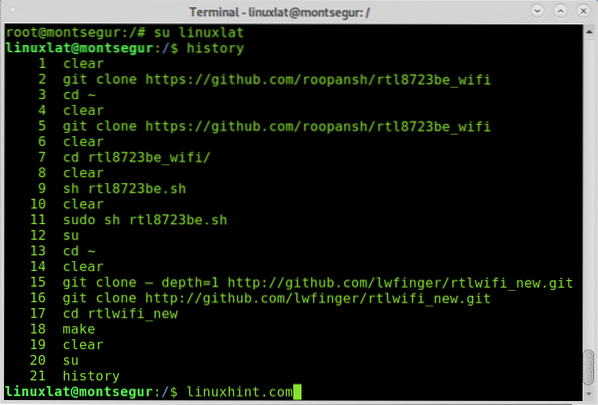

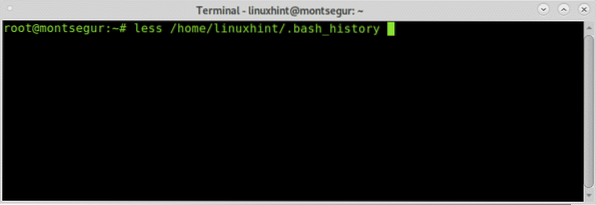

Si vous soupçonnez une activité malveillante d'un utilisateur spécifique, vous pouvez vérifier l'historique de bash, vous connecter en tant qu'utilisateur que vous souhaitez enquêter et exécuter la commande l'histoire comme dans l'exemple suivant :

# su# l'histoire

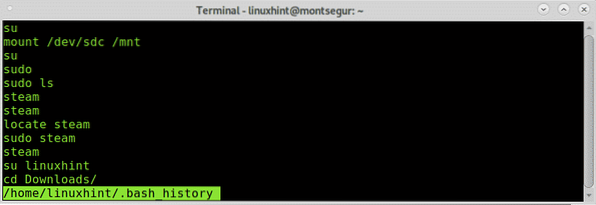

Ci-dessus, vous pouvez voir l'historique des commandes, ces commandes fonctionnent en lisant le fichier ~/.bash_history situé dans la maison des utilisateurs :

# moins /home/

Vous verrez à l'intérieur de ce fichier la même sortie qu'en utilisant la commande "l'histoire".

Bien sûr ce fichier peut être facilement supprimé ou son contenu falsifié, les informations fournies par celui-ci ne doivent pas être considérées comme un fait, mais si l'attaquant a exécuté une "mauvaise" commande et a oublié de supprimer l'historique il sera là.

Vérification du trafic réseau pour savoir si le système a été piraté

Si un pirate a violé votre sécurité, il y a de fortes probabilités qu'il laisse une porte dérobée, un moyen de récupérer, un script fournissant des informations spécifiées comme du spam ou des bitcoins miniers, à un moment donné s'il a gardé quelque chose dans votre système pour communiquer ou envoyer des informations que vous devez être capable de le remarquer en surveillant votre trafic à la recherche d'activités inhabituelles.

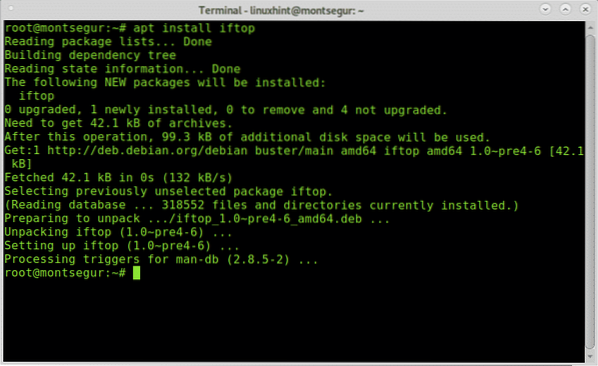

Pour commencer, exécutons la commande iftop qui ne vient pas par défaut sur l'installation standard de Debian. Sur son site officiel, Iftop est décrit comme « la meilleure commande pour l'utilisation de la bande passante ».

Pour l'installer sur Debian et les distributions Linux basées, exécutez :

# apt installer iftop

Une fois installé, lancez-le avec sudo:

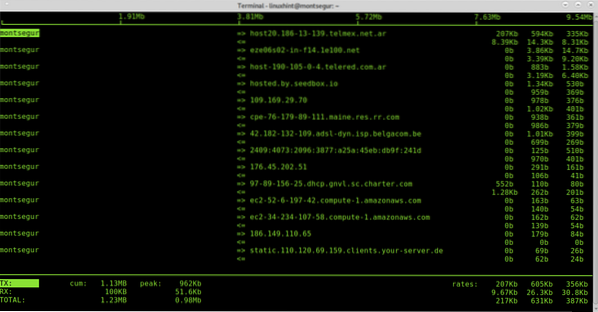

# sudo iftop -i

La première colonne montre le localhost, dans ce cas montségur, => et <= indicates if traffic is incoming or outgoing, then the remote host, we can see some hosts addresses, then the bandwidth used by each connection.

Lorsque vous utilisez iftop, fermez tous les programmes utilisant du trafic tels que les navigateurs Web, les messageries, afin de supprimer autant de connexions approuvées que possible pour analyser ce qui reste, identifier le trafic étrange n'est pas difficile.

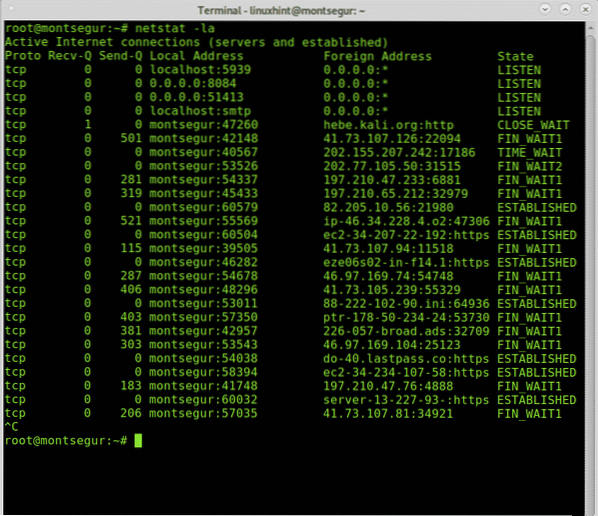

La commande netstat est également l'une des principales options lors de la surveillance du trafic réseau. La commande suivante affichera les ports d'écoute (l) et actifs (a).

# netstat -la

Vous pouvez trouver plus d'informations sur netstat sur Comment vérifier les ports ouverts sur Linux.

Vérification des processus pour savoir si le système a été piraté

Dans chaque système d'exploitation, lorsque quelque chose semble mal tourner, l'une des premières choses que nous recherchons sont les processus pour essayer d'identifier un inconnu ou quelque chose de suspect.

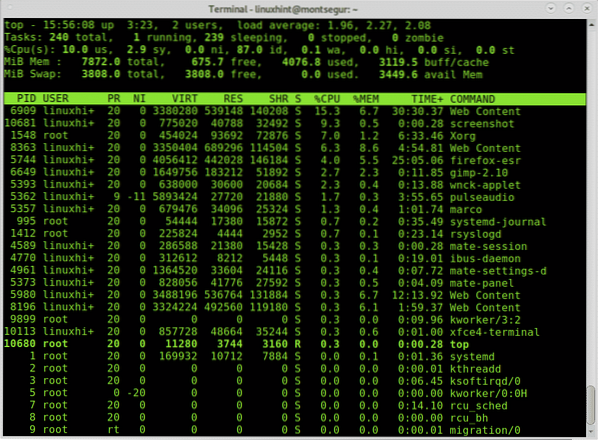

# Haut

Contrairement aux virus classiques, une technique de piratage moderne peut ne pas produire de gros paquets si le pirate veut éviter l'attention. Vérifiez attentivement les commandes et utilisez la commande lsof -p pour les processus suspects. La commande lsof permet de voir quels fichiers sont ouverts et leurs processus associés.

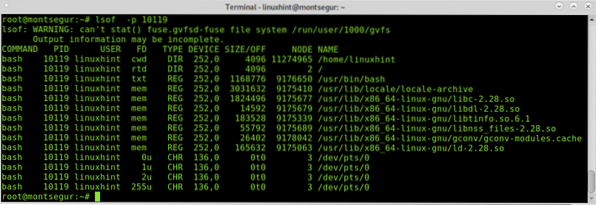

# lsof -p

Le processus ci-dessus 10119 appartient à une session bash.

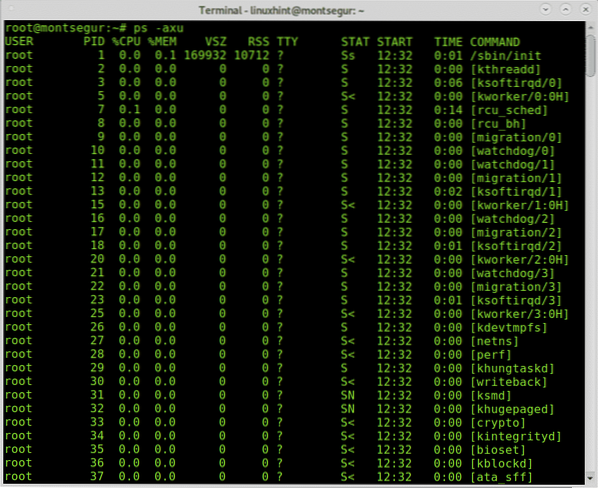

Bien sûr pour vérifier les processus il y a la commande ps trop.

# ps -axu

La sortie ps -axu ci-dessus montre l'utilisateur dans la première colonne (racine), l'ID de processus (PID), qui est unique, l'utilisation du processeur et de la mémoire par chaque processus, la mémoire virtuelle et la taille de l'ensemble résident, le terminal, l'état du processus, son heure de début et la commande qui l'a lancé.

Si vous identifiez quelque chose d'anormal, vous pouvez vérifier avec lsof avec le numéro PID.

Vérification de votre système pour les infections de rootkits :

Les rootkits sont parmi les menaces les plus dangereuses pour les appareils sinon les pires, une fois qu'un rootkit a été détecté il n'y a pas d'autre solution que de réinstaller le système, parfois un rootkit peut même forcer un remplacement de matériel. Heureusement, il existe une commande simple qui peut nous aider à détecter les rootkits les plus connus, la commande chkrootkit (vérifier les rootkits).

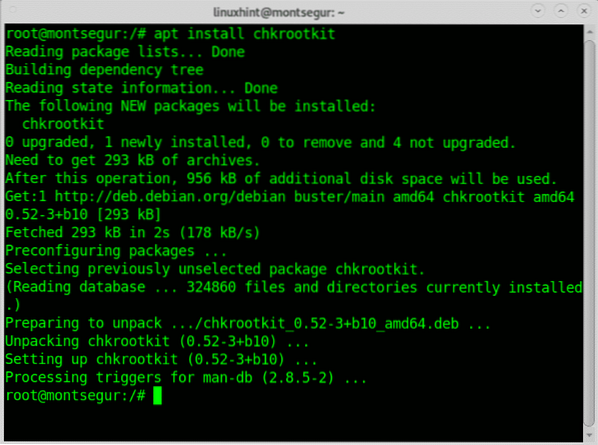

Pour installer Chkrootkit sur Debian et les distributions Linux basées, exécutez :

# apt installer chkrootkit

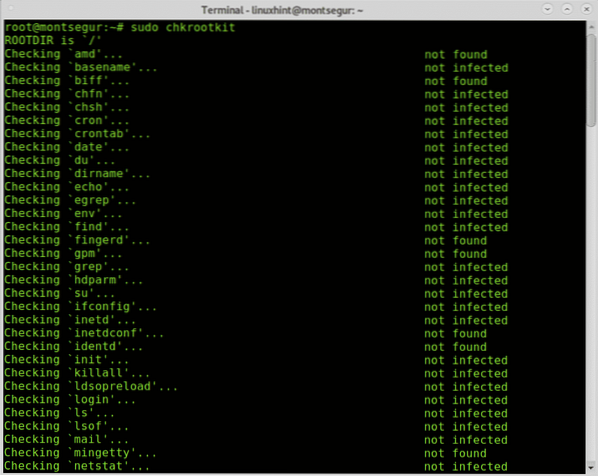

Une fois installé, exécutez simplement :

Comme vous le voyez, aucun rootkit n'a été trouvé sur le système.

J'espère que vous avez trouvé ce tutoriel sur Comment détecter si votre système Linux a été piraté » utile.

Phenquestions

Phenquestions