La fonctionnalité de chiffrement au niveau du système de fichiers Btrfs n'est toujours pas disponible. Mais vous pouvez utiliser un outil de cryptage tiers comme dm-crypt pour crypter l'ensemble des périphériques de stockage de votre système de fichiers Btrfs.

Dans cet article, je vais vous montrer comment crypter les périphériques de stockage ajoutés à un système de fichiers Btrfs avec dm-crypt. Alors, commençons.

Abréviations

- LUKS - Configuration de la clé unifiée Linux

- Disque dur - Disque dur

- SSD - Disque dur

Conditions préalables

Pour suivre cet article :

- Vous devez exécuter Fedora 33 Workstation ou Ubuntu 20.04 Distribution LTS Linux sur votre ordinateur.

- Vous devez avoir un disque dur/SSD gratuit sur votre ordinateur.

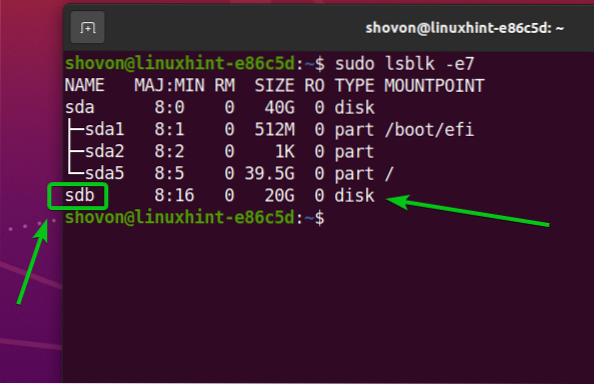

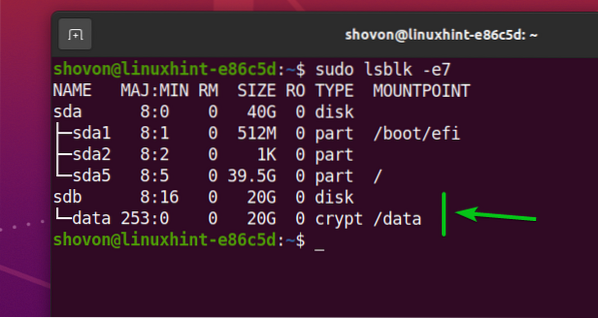

Comme vous pouvez le voir, j'ai un disque dur sdb sur mon Ubuntu 20.04 Machine LTS. Je vais le chiffrer et le formater avec le système de fichiers Btrfs.

$ sudo lsblk -e7

Installation des packages requis sur Ubuntu 20.04 LTS

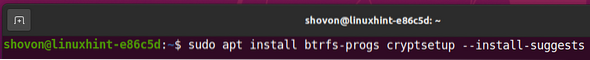

Pour chiffrer les périphériques de stockage et les formater avec le système de fichiers Btrfs, vous devez disposer du btrfs-progs et configuration de la crypte packages installés sur votre Ubuntu 20.04 Machine LTS. Heureusement, ces packages sont disponibles dans le référentiel de packages officiel d'Ubuntu 20.04 LTS.

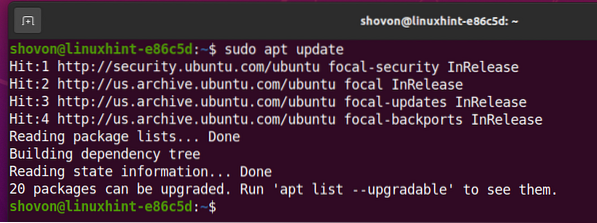

Tout d'abord, mettez à jour le cache du référentiel de packages APT avec la commande suivante :

$ sudo apt mise à jour

À installer btrfs-progs et configuration de la crypte, exécutez la commande suivante :

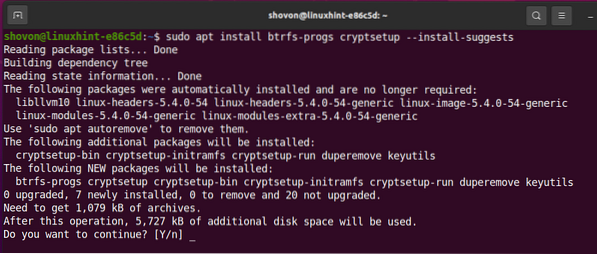

Pour confirmer l'installation, appuyez sur Oui puis appuyez sur <Entrer>.

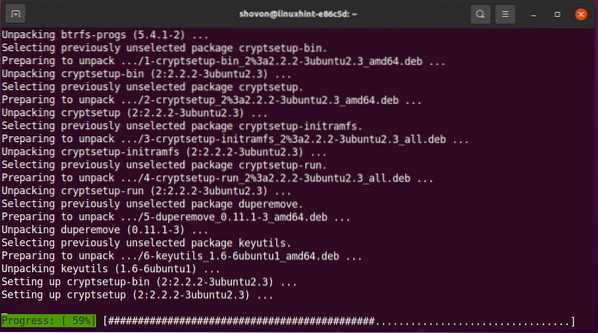

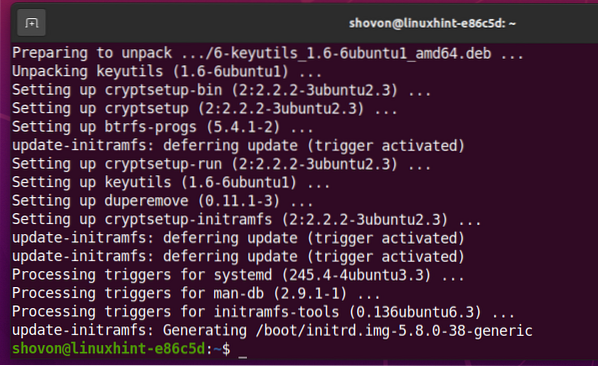

le btrfs-progs et configuration de la crypte les packages et leurs dépendances sont en cours d'installation.

le btrfs-progs et configuration de la crypte les packages doivent être installés à ce stade.

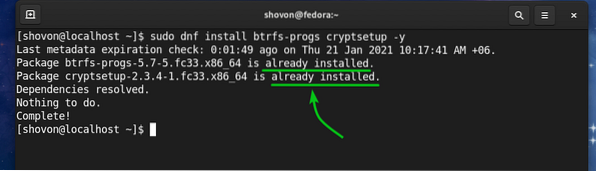

Installation des packages requis sur Fedora 33

Pour chiffrer les périphériques de stockage et les formater avec le système de fichiers Btrfs, vous devez disposer du btrfs-progs et configuration de la crypte packages installés sur votre machine Fedora 33 Workstation. Heureusement, ces packages sont disponibles dans le référentiel de packages officiel de Fedora 33 Workstation.

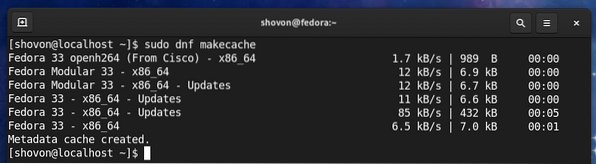

Tout d'abord, mettez à jour le cache du référentiel de packages DNF avec la commande suivante :

$ sudo dnf makecache

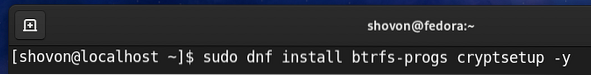

À installer btrfs-progs et configuration de la crypte, exécutez la commande suivante :

Fedora 33 Workstation utilise le système de fichiers Btrfs par défaut. Il est donc plus probable que ces packages soient déjà installés, comme vous pouvez le voir dans la capture d'écran ci-dessous. Si pour une raison quelconque, ils ne sont pas installés, ils seront installés.

Génération d'une clé de chiffrement

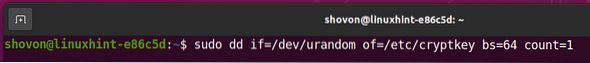

Avant de pouvoir chiffrer vos périphériques de stockage avec configuration de la crypte, vous devez générer une clé aléatoire longue de 64 octets.

Vous pouvez générer votre clé de cryptage et la stocker dans le /etc/cryptkey fichier avec la commande suivante :

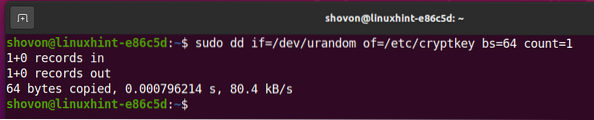

$ sudo dd if=/dev/urandom of=/etc/cryptkey bs=64 count=1

Une nouvelle clé de cryptage doit être générée et stockée dans le /etc/cryptkey déposer.

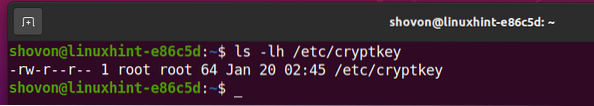

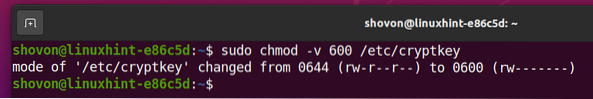

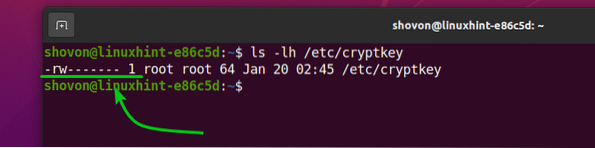

Le fichier de clé de chiffrement /etc/cryptkey peut être lu par tout le monde par défaut, comme vous pouvez le voir dans la capture d'écran ci-dessous. Ceci est un risque de sécurité. Nous ne voulons que le racine utilisateur pour pouvoir lire/écrire dans le fichier /etc/cryptkey.

Pour autoriser uniquement l'utilisateur root à lire/écrire dans le fichier /etc/cryptkey, modifiez les autorisations de fichier comme suit :

Comme vous pouvez le voir, seul le racine l'utilisateur a l'autorisation de lecture/écriture (rw) sur le /etc/cryptkey déposer. Ainsi, personne d'autre ne peut voir ce qu'il y a dans le /etc/cryptkey déposer.

Cryptage des périphériques de stockage avec dm-crypt

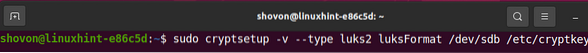

Maintenant que vous avez généré une clé de cryptage, vous pouvez crypter votre périphérique de stockage. Disons, sdb, avec la technologie de chiffrement de disque LUKS v2 (version 2) comme suit :

$ sudo cryptsetup -v --type luks2 luksFormat /dev/sdb /etc/cryptkey

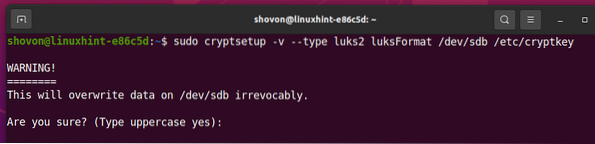

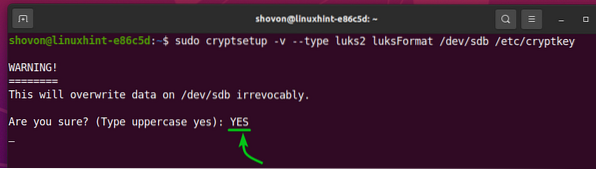

configuration de la crypte vous demandera de confirmer l'opération de cryptage.

REMARQUE: Toutes les données de votre HDD/SSD doivent être supprimées. Alors, assurez-vous de déplacer toutes vos données importantes avant d'essayer de chiffrer votre disque dur/SSD.

Pour confirmer l'opération de chiffrement du disque, saisissez OUI (en majuscule) et appuyez sur

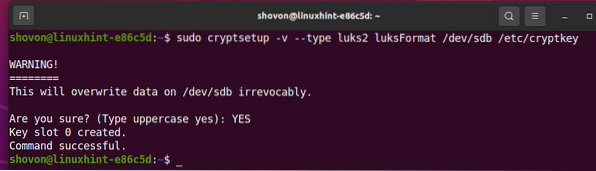

À ce stade, le périphérique de stockage /dev/sdb doit être crypté avec la clé de cryptage /etc/cryptkey.

Ouverture de périphériques de stockage cryptés

Une fois que vous avez chiffré un périphérique de stockage avec configuration de la crypte, vous devez l'ouvrir avec le configuration de la crypte outil pour pouvoir l'utiliser.

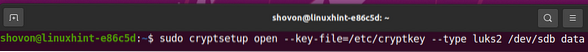

Vous pouvez ouvrir le périphérique de stockage crypté sdb et mappez-le sur votre ordinateur en tant que Les données périphérique de stockage comme suit :

$ sudo cryptsetup open --key-file=/etc/cryptkey --type luks2 /dev/sdb data

Maintenant, le périphérique de stockage déchiffré sera disponible dans le chemin /dev/mapper/data. Vous devez créer votre système de fichiers souhaité dans le /dev/mapper/périphérique de données et monter le /dev/mapper/périphérique de données à la place de /dev/sdb désormais.

Création d'un système de fichiers Btrfs sur des appareils cryptés :

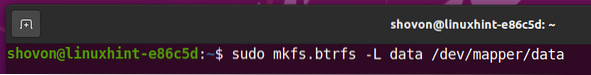

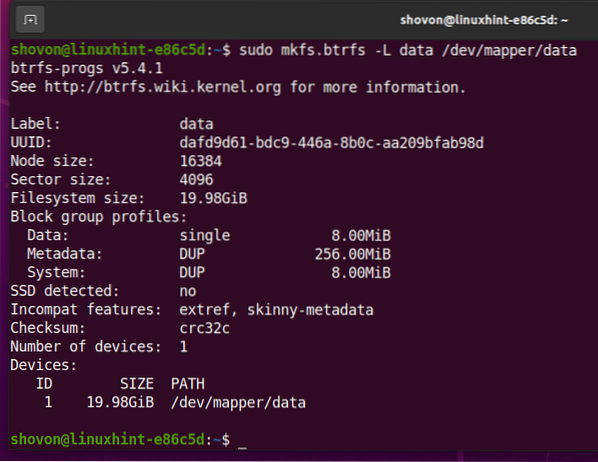

Pour créer un système de fichiers Btrfs sur le périphérique de stockage déchiffré /dev/mapper/data avec les données de l'étiquette, exécutez la commande suivante :

$ sudo mkfs.btrfs -L data /dev/mapper/data

Un système de fichiers Btrfs doit être créé sur le /dev/mapper/périphérique de stockage de données, qui est déchiffré à partir du périphérique de stockage /dev/sdb (crypté avec LUKS 2).

Montage du système de fichiers Btrfs crypté

Vous pouvez également monter le système de fichiers Btrfs que vous avez créé précédemment.

Disons que vous voulez monter le système de fichiers Btrfs que vous avez créé plus tôt dans le /Les données annuaire.

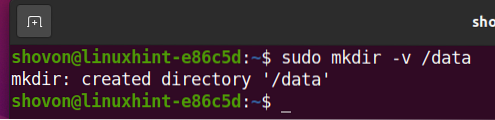

Alors, créez le /Les données répertoire comme suit :

$ sudo mkdir -v /données

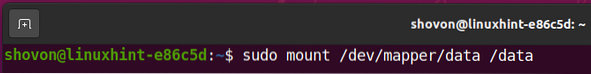

Pour monter le système de fichiers Btrfs créé sur le /dev/mapper/périphérique de stockage de données dans le /Les données répertoire, exécutez la commande suivante :

Comme vous pouvez le voir, le système de fichiers Btrfs créé sur le périphérique de stockage crypté sdb est monté dans le /Les données annuaire.

Montage automatique du système de fichiers Btrfs crypté au démarrage

Vous pouvez également monter le système de fichiers crypté Btrfs au démarrage.

Pour monter le système de fichiers crypté Btrfs au démarrage, vous devez :

- décrypter le périphérique de stockage /dev/sdb au démarrage en utilisant le /etc/cryptkey fichier de clé de cryptage

- monter le périphérique de stockage déchiffré /dev/mapper/data au /Les données annuaire

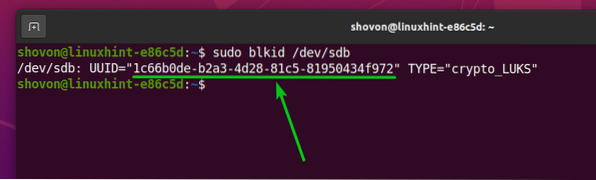

Tout d'abord, trouvez l'UUID du sdb périphérique de stockage crypté avec la commande suivante :

$ sudo blkid /dev/sdb

Comme vous pouvez le voir, l'UUID du sdb périphérique de stockage crypté est 1c66b0de-b2a3-4d28-81c5-81950434f972. Ce sera différent pour toi. Alors, assurez-vous de le changer avec le vôtre à partir de maintenant.

Pour décrypter automatiquement le sdb périphérique de stockage au démarrage, vous devez ajouter une entrée pour celui-ci sur le /etc/crypttab déposer.

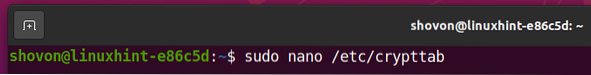

Ouvrez le /etc/crypttab dossier avec le nano éditeur de texte comme suit :

$ sudo nano /etc/crypttab

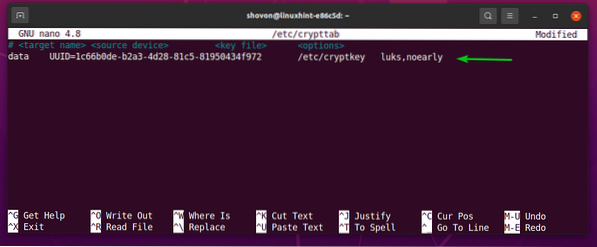

Ajoutez la ligne suivante à la fin du /etc/crypttab fichier si vous utilisez un disque dur.

Ajoutez la ligne suivante à la fin du /etc/crypttab fichier si vous utilisez un SSD.

données UUID=1c66b0de-b2a3-4d28-81c5-81950434f972 /etc/cryptkey luks,noearly,jeterUne fois que vous avez terminé, appuyez sur <Ctrl> + X, suivie par Oui, et <Entrer> pour enregistrer le /etc/crypttab déposer.

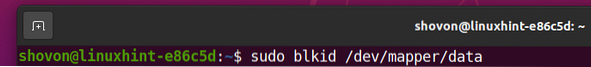

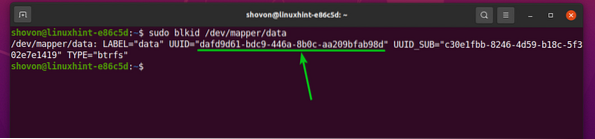

Maintenant, trouvez l'UUID du décrypté /dev/mapper/data périphérique de stockage avec la commande suivante :

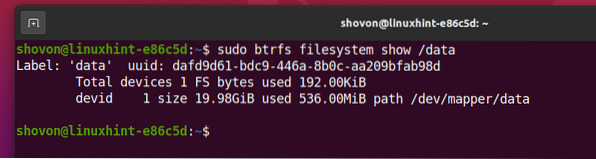

Comme vous pouvez le voir, l'UUID du /dev/mapper/data périphérique de stockage déchiffré est dafd9d61-bdc9-446a-8b0c-aa209bfab98d. Ce sera différent pour toi. Alors, assurez-vous de le changer avec le vôtre à partir de maintenant.

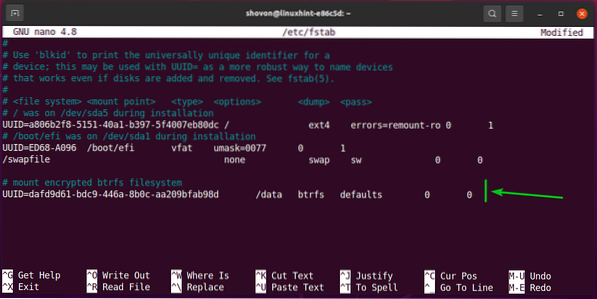

Pour monter automatiquement le périphérique de stockage déchiffré /dev/mapper/data dans le répertoire /data au démarrage, vous devez ajouter une entrée pour cela sur le /etc/fstab déposer.

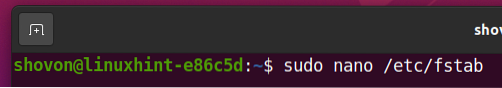

Ouvrez le fichier /etc/fstab avec le nano éditeur de texte comme suit :

$ sudo nano /etc/fstab

Maintenant, ajoutez la ligne suivante à la fin du /etc/fstab déposer:

Une fois que vous avez terminé, appuyez sur <Ctrl> + X, suivie par Oui, et <Entrer> pour enregistrer le /etc/fstab déposer.

Enfin, redémarrez votre ordinateur pour que les modifications prennent effet.

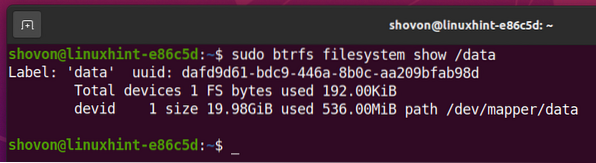

Le périphérique de stockage crypté sdb est décrypté en un Les données périphérique de stockage et le Les données périphérique de stockage est monté dans le /Les données annuaire.

Comme vous pouvez le voir, le système de fichiers Btrfs, qui a été créé sur le fichier déchiffré /dev/mapper/data périphérique de stockage est monté dans le /Les données annuaire.

Conclusion

Dans cet article, je vous ai montré comment crypter un périphérique de stockage à l'aide de la technologie de cryptage LUKS 2 avec cryptsetup. Vous apprenez également à décrypter le périphérique de stockage crypté et à le formater avec le système de fichiers Btrfs. Ainsi que comment déchiffrer automatiquement le périphérique de stockage chiffré et le monter au démarrage. Cet article devrait vous aider à démarrer avec le chiffrement du système de fichiers Btrfs.

Phenquestions

Phenquestions