Un exemple de telles attaques est celui où une victime se connecte à un réseau wifi et un attaquant sur le même réseau l'oblige à donner ses informations d'identification d'utilisateur sur une page de pêche. Nous parlerons de cette technique en particulier, qui est aussi connue sous le nom de phishing.

Bien qu'il soit détectable grâce à l'authentification et à la détection d'effraction, c'est une tactique courante utilisée par de nombreux pirates informatiques qui parviennent à l'utiliser sans méfiance. Par conséquent, il vaut la peine de savoir comment cela fonctionne pour tout passionné de cybersécurité.

Pour être plus précis sur la démonstration que nous présentons ici, nous utiliserons des attaques man in the middle redirigeant le trafic venant de notre cible vers une fausse page Web et révélant les mots de passe et les noms d'utilisateur WiFI.

La procédure

Bien qu'il existe plus d'outils dans kali Linux qui sont bien adaptés pour exécuter des attaques MITM, nous utilisons ici Wireshark et Ettercap, qui sont tous deux des utilitaires préinstallés dans Kali Linux. Nous pourrions discuter des autres que nous aurions pu utiliser à la place à l'avenir.

En outre, nous avons démontré l'attaque sur Kali Linux en direct, que nous recommandons également à nos lecteurs d'utiliser lors de la réalisation de cette attaque. Cependant, il est possible que vous vous retrouviez avec les mêmes résultats en utilisant Kali sur VirtualBox.

Lancez Kali Linux

Lancez la machine Kali Linux pour commencer.

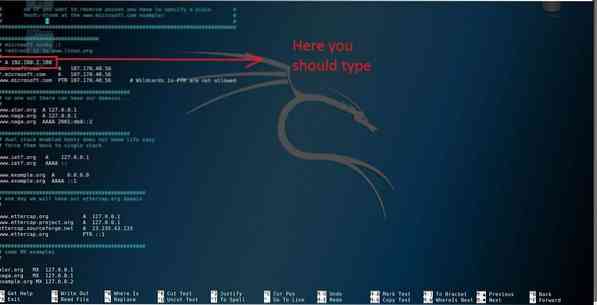

Configurer le fichier de configuration DNS dans Ettercap

Paramétrez le terminal de commande et modifiez la configuration DNS de l'Ettercap en tapant la syntaxe suivante dans l'éditeur de votre choix.

$ gedit /etc/ettercap/etter.DNSLe fichier de configuration DNS s'affichera.

Ensuite, vous devrez taper votre adresse dans le terminal

>* un 10.0.2.15

Vérifiez votre adresse IP en tapant ifconfig dans un nouveau terminal si vous ne savez pas déjà de quoi il s'agit.

Pour enregistrer les modifications, appuyez sur ctrl+x et appuyez sur (y) en bas.

Préparer le serveur Apache

Maintenant, nous allons déplacer notre fausse page de sécurité vers un emplacement sur le serveur Apache et l'exécuter. Vous devrez déplacer votre fausse page dans ce répertoire apache.

Exécutez la commande suivante pour formater le répertoire HTML :

$ Rm /Var/Www/Html/*Ensuite, vous devrez enregistrer votre fausse page de sécurité et la télécharger dans le répertoire que nous avons mentionné. Tapez ce qui suit dans le terminal pour lancer le téléchargement :

$ mv /root/Bureau/faux.html /var/www/htmlLancez maintenant le serveur Apache avec la commande suivante :

$ sudo service apache2 démarrerVous verrez que le serveur a été lancé avec succès.

Spoofing avec l'addon Ettercap

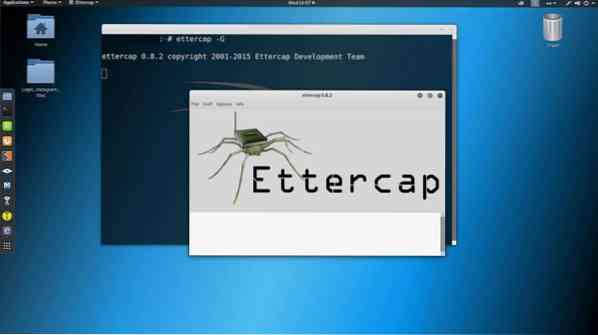

Voyons maintenant comment Ettercap entrerait en jeu. Nous allons faire de l'usurpation DNS avec Ettercap. Lancez l'application en tapant :

$ettercap -G

Vous pouvez voir qu'il s'agit d'un utilitaire d'interface graphique, ce qui facilite grandement la navigation.

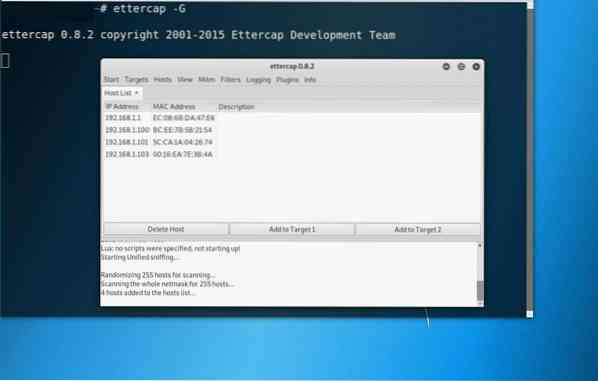

Une fois l'addon ouvert, vous appuyez sur le bouton « sniff bottom » et choisissez United sniffing

Sélectionnez l'interface réseau que vous utilisez actuellement :

Avec cet ensemble, cliquez sur les onglets hôtes et choisissez l'une des listes. S'il n'y a pas d'hôte approprié disponible, vous pouvez cliquer sur l'hôte d'analyse pour voir plus d'options.

Ensuite, désignez la victime pour cible 2 et votre adresse IP comme cible 1. Vous pouvez désigner la victime en cliquant sur le cible deux-bouton puis sur ajouter au bouton cible.

Ensuite, appuyez sur l'onglet mtbm et sélectionnez empoisonnement ARP.

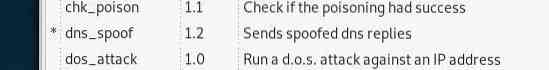

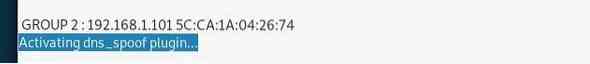

Accédez maintenant à l'onglet Plugins et cliquez sur la section "Gérer les plugins", puis activez l'usurpation DNS.

Ensuite, passez au menu Démarrer où vous pouvez enfin commencer l'attaque.

Capturer le trafic Https avec Wireshark

C'est là que tout aboutit à des résultats exploitables et pertinents.

Nous utiliserons Wireshark pour attirer le trafic https et essayer de récupérer les mots de passe.

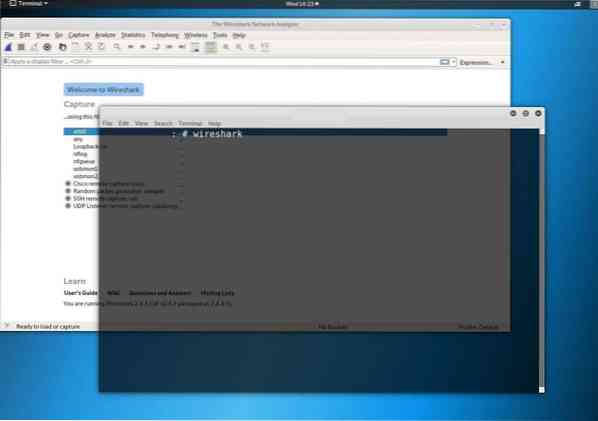

Pour lancer Wireshark, invoquez un nouveau terminal et entrez Wireshark.

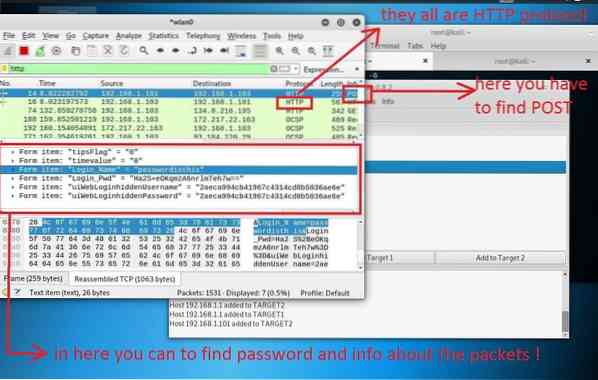

Avec Wireshark opérationnel, vous devez lui demander de filtrer tous les paquets de trafic autres que les paquets https en tapant HTTP dans le champ Appliquer un filtre d'affichage et appuyez sur la touche Entrée.

Désormais, Wireshark ignorera tous les autres paquets et ne capturera que les paquets https

Maintenant, recherchez chacun et chaque paquet qui contient le mot « poster » dans sa description :

Conclusion

Quand on parle de hacking, MITM est un vaste domaine d'expertise. Un type spécifique d'attaque MITM a plusieurs manières différentes de l'aborder, et il en va de même pour les attaques de phishing.

Nous avons examiné le moyen le plus simple mais très efficace d'obtenir un tas d'informations juteuses qui peuvent avoir des perspectives d'avenir. Kali Linux a rendu ce genre de choses vraiment facile depuis sa sortie en 2013, avec ses utilitaires intégrés servant un but ou un autre.

En tout cas c'est tout pour l'instant. J'espère que vous avez trouvé ce tutoriel rapide utile, et j'espère qu'il vous a aidé à démarrer avec les attaques de phishing. Restez dans les parages pour plus de tutoriels sur les attaques MITM.

Phenquestions

Phenquestions