Les pirates veulent être anonymes et difficiles à détecter tout en faisant leur travail. Des outils peuvent être utilisés pour cacher l'identité du pirate informatique d'être exposée. VPN (Virtual Private Network), Proxyservers et RDP (Remote Desktop Protocol) sont quelques-uns des outils pour protéger leur identité.

Afin de faire des tests de pénétration de manière anonyme et de réduire la possibilité de détection d'identité, les pirates doivent utiliser une machine intermédiaire dont l'adresse IP sera laissée sur le système cible. Cela peut être fait en utilisant un proxy. Un proxy ou un serveur proxy est un ordinateur ou un système logiciel dédié exécuté sur un ordinateur qui sert d'intermédiaire entre un périphérique final, tel qu'un ordinateur et un autre serveur auquel un client demande des services. En se connectant à Internet via des proxys, l'adresse IP du client ne sera pas affichée mais plutôt l'IP du serveur proxy. il peut fournir à un client plus de confidentialité que s'il se connecte simplement directement à Internet.

Dans cet article, je parlerai d'un service d'anonymat intégré dans Kali Linux et/ou d'autres systèmes basés sur des tests de pénétration, c'est Proxychains.

CARACTÉRISTIQUES DES PROXYCHAINS

- Prise en charge des serveurs proxy SOCKS5, SOCKS4 et HTTP CONNECT.

- Les chaînes de proxy peuvent être mélangées avec différents types de proxy dans une liste

- Proxychains prend également en charge toutes sortes de méthodes d'option de chaînage, telles que : random, qui prend un proxy aléatoire dans la liste stockée dans un fichier de configuration, ou chaînage de proxys dans la liste de commande exacte, les différents proxys sont séparés par une nouvelle ligne dans un fichier. Il existe également une option dynamique, qui permet aux Proxychains de passer par les proxys en direct uniquement, elle exclura les proxys morts ou inaccessibles, l'option dynamique souvent appelée option intelligente.

- Les proxychains peuvent être utilisés avec des serveurs, comme squid, sendmail, etc.

- Proxychains est capable de faire la résolution DNS via un proxy.

- Les chaînes de proxy peuvent gérer n'importe quelle application client TCP, c'est-à-dire., nmap, telnet.

SYNTAXE DE PROXYCHAINS

Au lieu d'exécuter un outil de test d'intrusion ou de créer plusieurs requêtes vers n'importe quelle cible en utilisant directement notre adresse IP, nous pouvons laisser Proxychains couvrir et gérer le travail. Ajoutez la commande "proxychains" pour chaque travail, cela signifie que nous activons le service Proxychains. Par exemple, nous souhaitons analyser les hôtes disponibles et leurs ports sur notre réseau à l'aide de Nmap à l'aide de Proxychains, la commande devrait ressembler à ceci :

proxychains nmap 192.168.1.1/24

Prenons une minute pour décomposer la syntaxe ci-dessus :

- chaînes de proxy : dire à notre machine d'exécuter le service proxychains

- nmap : quels métiers proxychains à couvrir

- 192.168.1.1/24 ou tout argument nécessaire par certains travaux ou outils, dans ce cas, notre plage d'analyse est-elle nécessaire à Nmap pour exécuter l'analyse.

Pour conclure, la syntaxe est simple, car elle n'ajoute des chaînes de proxy qu'au début de chaque commande. Le reste après la commande proxychain est le travail et ses arguments.

COMMENT UTILISER LES CHAÎNES PROXY

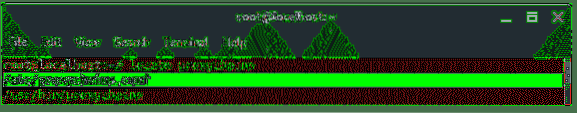

Avant d'utiliser des proxychains, nous devons configurer le fichier de configuration des proxychains. Nous avons également besoin d'une liste de serveur proxy. Fichier de configuration de Proxychains situé sur /etc/chaînes proxy.conf

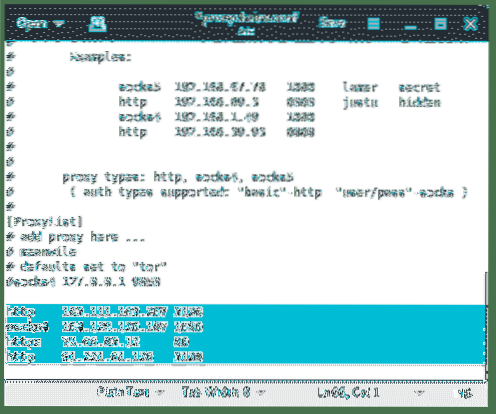

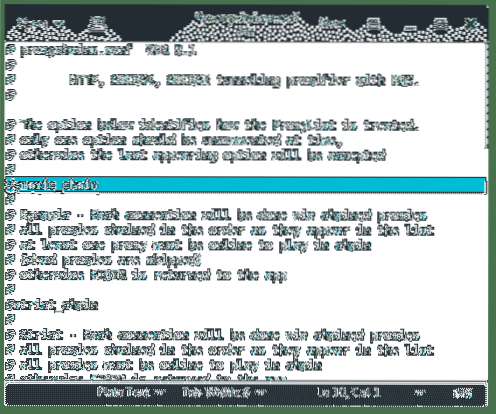

Ouvert chaînes de proxy.conf fichier dans votre éditeur de texte souhaité et mettre en place une configuration. Faites défiler jusqu'à atteindre le bas, à la fin du fichier, vous trouverez :

[ProxyList] # ajouter un proxy ici… # Meanwile # par défaut défini sur "tor" chaussettes4 127.0.0.1 9050

Par défaut, les proxychains envoient directement le trafic d'abord via notre hôte à 127.0.0.1 sur le port 9050 (la configuration Tor par défaut). Si vous utilisez Tor, laissez-le tel quel. Si vous n'utilisez pas Tor, vous devrez commenter cette ligne.

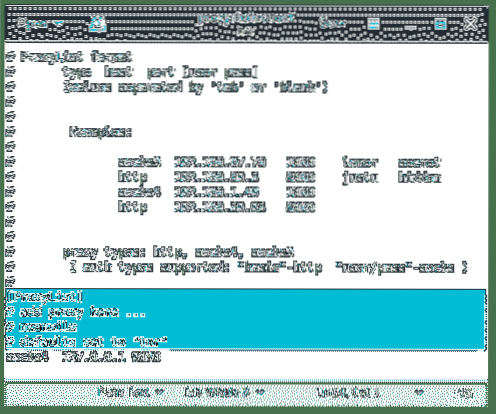

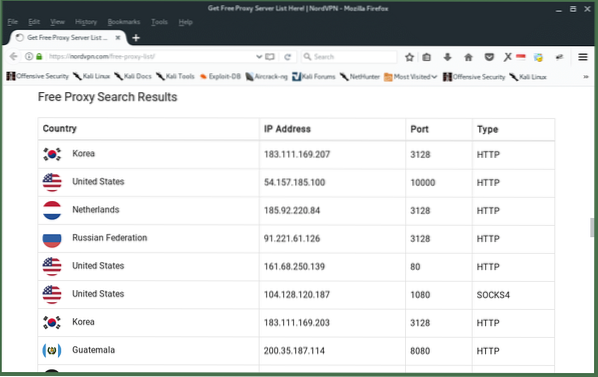

Maintenant, nous devons ajouter plus de proxys. Il existe des serveurs proxy gratuits sur Internet, vous pouvez consulter Google pour cela ou cliquer sur ce lien Ici, j'utilise le service proxy gratuit NordVPN, car il contient des informations très détaillées sur leur site Web, comme vous le voyez ci-dessous.

Commentez le proxy par défaut pour Tor si vous n'utilisez pas Tor, puis ajoutez le proxy sur le fichier de configuration Proxychains, puis enregistrez-le. ça devrait ressembler à ça:

DYNAMIC_CHAIN VS RANDOM_CHAIN

Le chaînage dynamique nous permettra de faire passer notre trafic à travers chaque proxy de notre liste, et si l'un des proxy est en panne ou ne répond pas, les proxys morts sont ignorés, il ira automatiquement au proxy suivant de la liste sans générer d'erreur. Chaque connexion se fera via des proxys chaînés. Tous les proxys seront chaînés dans l'ordre où ils apparaissent dans la liste. L'activation du chaînage dynamique permet un plus grand anonymat et une expérience de piratage sans problème. Pour activer le chaînage dynamique, dans le fichier de configuration, décommentez la ligne « dynamic_chains ».

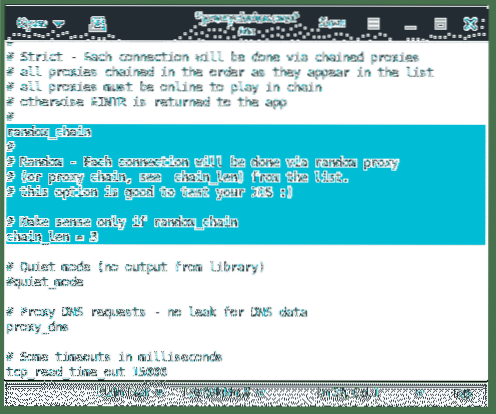

Le chaînage aléatoire permettra aux proxychains de choisir au hasard des adresses IP dans notre liste et chaque fois que nous utiliserons des proxychains, la chaîne de proxy sera différente de la cible, ce qui rendra plus difficile le suivi de notre trafic depuis sa source.

Pour activer le chaînage aléatoire, commentez « chaînes dynamiques » et décommentez « chaîne aléatoire ». Étant donné que nous ne pouvons utiliser qu'une de ces options à la fois, assurez-vous de commenter les autres options de cette section avant d'utiliser des chaînes de proxy.

Vous pouvez également décommenter la ligne avec "chain_len". Cette option déterminera combien d'adresses IP de votre chaîne seront utilisées pour créer votre chaîne de proxy aléatoire.

D'accord, vous savez maintenant comment les pirates informatiques utilisent des chaînes de proxy pour couvrir leur identité et rester anonymes sans craindre d'être détectés par l'IDS cible ou les enquêteurs judiciaires.

Phenquestions

Phenquestions