Aujourd'hui, je voudrais raccourcir et choisir les 10 meilleurs outils pour les tests d'intrusion sur Linux. L'examen du choix de ces outils est basé sur les types communs d'attaques de cybersécurité de Rapid7 et j'inclus également plusieurs OWASP Top 10 des risques de sécurité des applications 2017. Basé sur OWASP, les "défauts d'injection" tels que l'injection SQL, l'injection de commande OS et l'injection LDAP sont au premier rang. Vous trouverez ci-dessous les types courants d'attaques de cybersécurité expliqués par Rapid7 :

- Attaques d'hameçonnage

- Attaques par injection SQL (SQLi)

- Script intersites (XSS)

- Attaques de l'homme du milieu (MITM)

- Attaques de logiciels malveillants

- Attaques par déni de service

- Attaques par force brute et par dictionnaire

Vous trouverez ci-dessous les 10 meilleurs outils pour les tests d'intrusion sur Linux. Certains de ces outils sont préinstallés dans la plupart des systèmes d'exploitation de test de pénétration, tels que Kali Linux. Ce dernier, est installé en utilisant un projet sur Github.

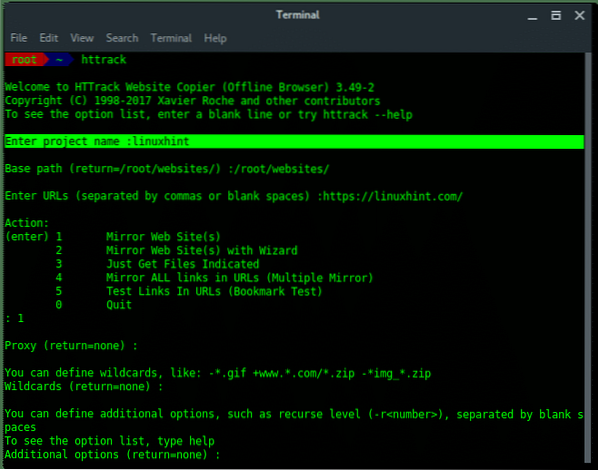

dix. HTTrack

HTTrack est un outil pour mettre en miroir une page Web en téléchargeant toutes les ressources, répertoires, images, fichiers HTML sur notre stockage local. HTTrack communément appelé cloneur de site Web. Nous pouvons ensuite utiliser la copie de la page Web pour inspecter le fichier ou définir un faux site Web pour une attaque de phising. HTTrack est préinstallé sous la plupart des OS pentest. Dans le terminal Kali Linux vous pouvez utiliser HTTrack en tapant :

~$ httrackHTTrack vous guide ensuite pour saisir les paramètres dont il a besoin, comme le nom du projet, le chemin de base, l'URL cible, le proxy, etc.

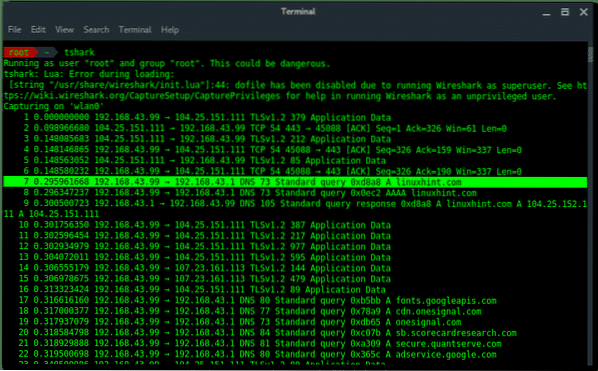

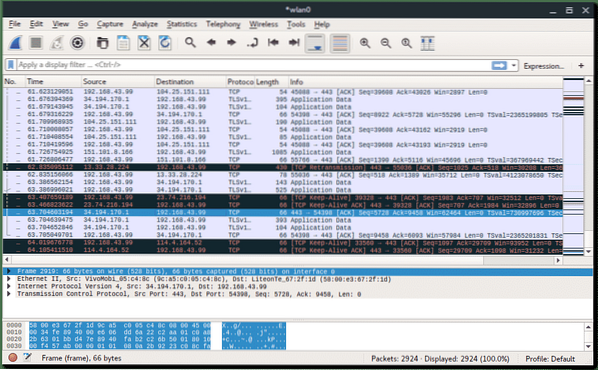

9. Requin filaire

Wireshark s'appelait à l'origine Ethereal est avant tout un analyseur de paquets réseau. Wireshark vous permet de renifler ou de capturer le trafic réseau, ce qui est très utile pour l'analyse du réseau, le dépannage, l'évaluation des vulnérabilités. Wireshark est livré avec la version GUI et CLI (appelée TShark).

TShark (version sans interface graphique) capture des paquets réseau

Wireshark (version GUI) capture des paquets réseau sur wlan0

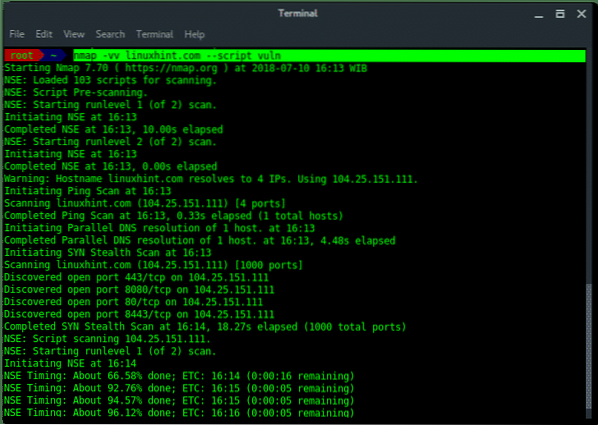

8. NMap

NMap (en abrégé Network Mapper) est le meilleur outil d'audit de réseau utilisé pour la découverte de réseau (hôte, port, service, empreinte digitale du système d'exploitation et détection de vulnérabilité).

Audit du service d'analyse NMap par rapport à linuxhint.com en utilisant le moteur de script NSE

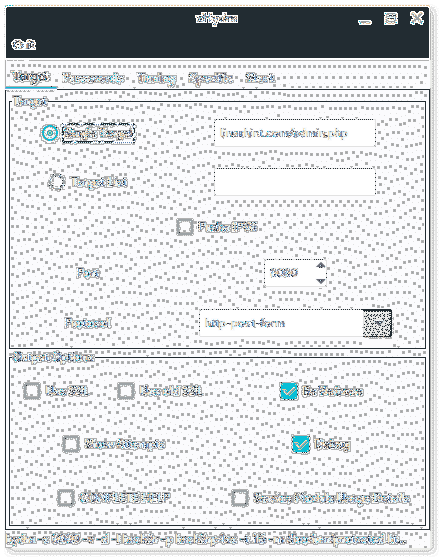

7.Hydra de THC

Hydra est prétendu être l'information de connexion réseau la plus rapide (Identifiant Mot de passe) biscuit salé. En plus de cela, hydra prend en charge de nombreux protocoles d'attaque, certains d'entre eux sont : FTP, HTTP(S), HTTP-Proxy, ICQ, IMAP, IRC, LDAP, MS-SQL, MySQL, SNMP, SOCKS5, SSH, Telnet, VMware-Auth , VNC et XMPP.

Hydra est livré avec trois versions, elles sont : hydre (CLI), hydra-magicien (Assistant CLI), et xhydre (version de l'interface graphique). Les explications approfondies sur l'utilisation de THC Hydra sont disponibles sur : https://linuxhint.com/crack-web-based-login-page-with-hydra-in-kali-linux/

xhydra (version graphique)

6. Aircrack-NG

Aircrack-ng est une suite complète d'audit de réseau pour évaluer la connexion réseau sans fil. Il existe quatre catégories dans la suite aircrack-ng, capture, attaque, test et craquage. Tous les outils de la suite aircrack-ng sont CLI (interface de ligne coomand.) ci-dessous sont quelques-uns des outils les plus utilisés :

- aircrack-ng : Cracking WEP, WPA/WPA2-PSK à l'aide d'une attaque par dictionnaire

- airmon-ng : Activer ou désactiver la carte sans fil en mode moniteur.

- airodump-ng : Renifler le paquet sur le trafic sans fil.

- aireplay-ng : Injection de paquets, utiliser pour DOS attaquer la cible sans fil.

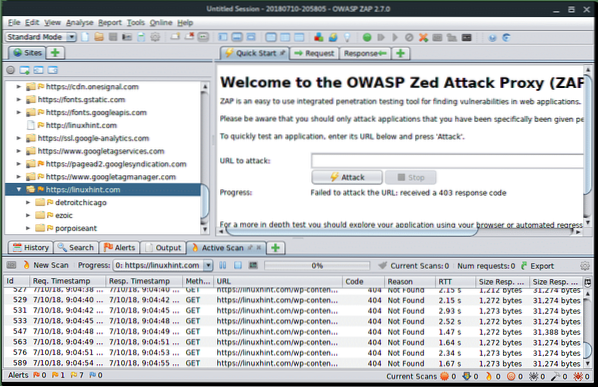

5. OWASP-ZAP

OWASP ZAP (Open Web Application Security Project - Zed Attack Proxy) est un outil d'audit de sécurité des applications Web tout-en-un. OWASP ZAP est écrit en Java et disponible en multi-plateforme dans une interface graphique interactive. OWASP ZAP a tellement de fonctionnalités, telles qu'un serveur proxy, un robot d'exploration Web AJAX, un scanner Web et un fuzzer. Lorsque OWASP ZAP est utilisé comme serveur proxy, il affiche alors tous les fichiers du trafic et permet à l'attaquant de manipuler les données du trafic.

OWASP ZAP lance spider et analyse linuxhint.com

Progression de l'analyse OWASP ZAP

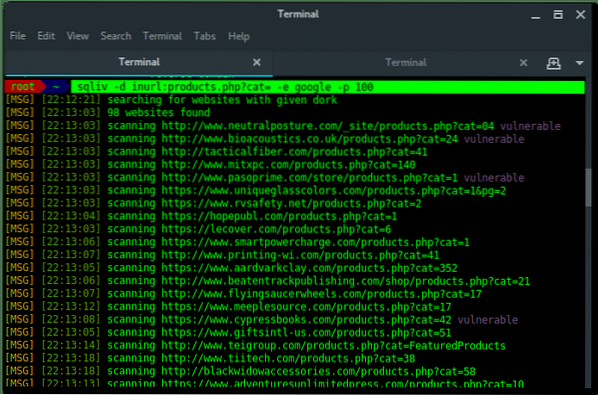

4. SQLiv et ou SQLMap

SQLiv est un petit outil utilisé pour détecter et trouver la vulnérabilité d'injection SQL sur le World Wide Web à l'aide de moteurs de recherche qui dort. SQLiv n'est pas préinstallé dans votre système d'exploitation pentest. Pour installer le terminal ouvert SQLiv et tapez :

~$ git clone https://github.com/Hadesy2k/sqliv.git~$ cd sqliv && configuration sudo python2.py -je

Pour exécuter SQLiv, tapez :

~$ sqliv -d [SQLi dork] -e [MOTEUR DE RECHERCHE] -p 100

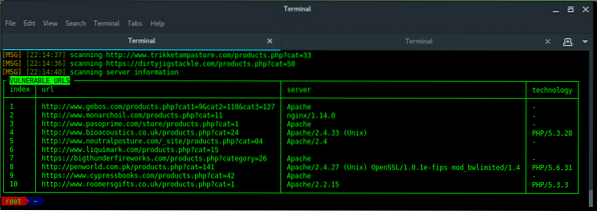

Vulnérabilité d'injection SQL détectée !!!

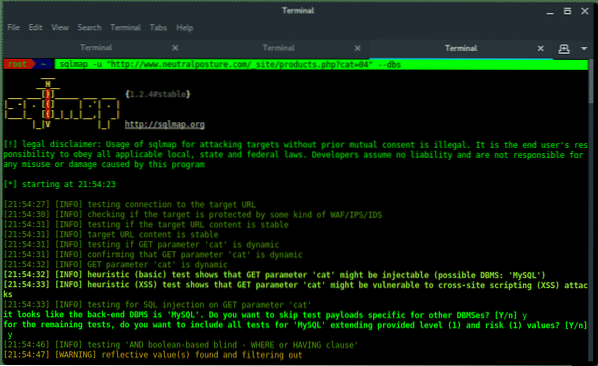

SQLMap est un outil gratuit pour détecter et exploiter automatiquement la vulnérabilité d'injection SQL. Une fois que vous avez trouvé l'URL cible avec une vulnérabilité d'injection SQL, il est temps pour SQLMap d'exécuter l'attaque. Vous trouverez ci-dessous la procédure (étapes) pour vider les données du SQL exploité dans l'URL cible.

1. Acquérir la liste des bases de données

~$ sqlmap -u "[URL CIBLE]" --dbs2. Acquérir la liste des tables

~$ sqlmap -u "[URL CIBLE]" -D [NOM_BASE DE DONNÉES] --tables3. Acquérir la liste des colonnes

~$ sqlmap -u "[URL CIBLE]" -D [DATABASE_NAME] -T [TABLE_NAME] --columns4. vider les données

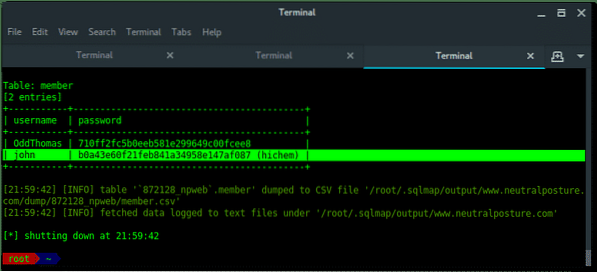

~$ sqlmap -u "[URL CIBLE]" -D [NOM_BASE DE DONNÉES] -T [NOM_TABLE] -C [NOM_COLONNE] --dump

SQLMap Injection de la cible

SQLMap vide les données d'identification !!!

3. Flux

Fluxion est le meilleur outil pour faire Evil Twin Attack, il est gratuit et disponible sur Github. Fluxion fonctionne en configurant un point d'accès double en tant que point d'accès cible, tout en supprimant en continu toutes les connexions depuis ou vers le point d'accès cible, fluxion attendant que la cible se connecte à son faux point d'accès, puis redirigé vers la page Web du portail qui demande à la cible de saisir le point d'accès cible (Wi-Fi) mot de passe avec raison pour continuer l'accès. Une fois que l'utilisateur a saisi le mot de passe, fluxion fera correspondre la clé de mot de passe et la poignée de main qu'il a capturée plus tôt. Si le mot de passe correspond, l'utilisateur sera informé qu'il sera redirigé et continuera l'accès à Internet, ce qui signifie que fluxion ferme le programme et enregistre les informations sur la cible. L'installation de fluxion est très simple. Exécutez la commande suivante dans le terminal :

~$ git clone --récursif https://github.com/FluxionNetwork/fluxion.git~$ cd fluxion

Exécuter Fluxion :

~$ ./flux.shLors de la première exécution, fluxion vérifie les dépendances et les installe automatiquement. Après cela, suivez les instructions de l'assistant de fluxion.

2. Bettercap

Connaissez-vous l'outil MiTMA populaire appelé Ettercap?. Maintenant, vous devez connaître un autre outil qui fait la même chose mais mieux. C'est mieux. Bettercap effectue une attaque MITM sur le réseau sans fil, l'usurpation d'identité ARP, manipule les paquets HTTP(S) et TCP en temps réel, renifle les informations d'identification, bat SSL/HSTS, HSTS préchargé.

1. Metasploit

Pourtant, metasploit est l'outil le plus puissant parmi d'autres. Le framework Metasploit a tellement de modules contre d'énormes plateformes, appareils ou services différents. Juste pour une brève introduction au framework metasploit. Metasploit comporte principalement quatre modules :

Exploit

C'est la méthode d'injection ou un moyen d'attaquer la cible du système compromis

Charge utile

La charge utile est ce que l'exploit continue et s'exécute après la réussite de l'exploit. En utilisant la charge utile, l'attaquant est capable d'obtenir des données en interagissant avec le système cible.

Auxiliaire

Disons que le module auxiliaire est principalement destiné à tester, numériser ou reconnaître le système cible. Il n'injecte pas de charge utile, ni ne vise à accéder à la machine victime.

Encodeurs

Encodeur utilisé lorsque l'attaquant voulait envoyer un programme malveillant ou appelé backdoor, le programme est encodé pour échapper à la protection de la machine victime tel pare-feu ou anti-virus.

Poster

Une fois que l'attaquant a pu accéder à la machine victime, il/elle doit ensuite installer une porte dérobée sur la machine victime pour se reconnecter pour une action ultérieure.

Résumé

Ce sont les 10 meilleurs outils pour les tests d'intrusion sur Linux.

Phenquestions

Phenquestions