Qu'est-ce que le test d'intrusion réseau?

Un code obsolète, l'ajout de fonctionnalités, de mauvaises configurations ou le développement de méthodes offensives innovantes peuvent entraîner des « faiblesses » exploitables par un code malveillant pour accéder ou exécuter une action sur une cible distante (ou locale). Ces « faiblesses » sont appelées « vulnérabilités » ou « trous de sécurité ».

Un test d'intrusion, ou test d'intrusion, est l'action d'auditer une cible (un serveur, un site Web, un téléphone portable, etc.) afin d'apprendre des failles de sécurité permettant à l'attaquant de pénétrer dans l'appareil cible, d'intercepter des communications ou de violer les confidentialité ou sécurité par défaut.

La principale raison pour laquelle nous mettons tous à jour notre système d'exploitation (systèmes d'exploitation) et nos logiciels est d'empêcher le «développement» de vulnérabilités résultant de l'ancien code.

Quelques exemples de failles de sécurité peuvent inclure la force du mot de passe, les tentatives de connexion, les tables SQL exposées, etc. Cette vulnérabilité emblématique pour Microsoft Index Server exploite un tampon dans le code d'un fichier dll Windows permettant l'exécution de code à distance par des codes malveillants tels que CodeVer rouge, conçu comme d'autres vers pour exploiter ce morceau de code erroné.

Des vulnérabilités et des failles de sécurité apparaissent quotidiennement ou hebdomadairement dans de nombreux systèmes d'exploitation, OpenBSD étant une exception et Microsoft Windows la règle, c'est pourquoi les tests d'intrusion font partie des tâches principales que tout administrateur système ou utilisateur concerné doit effectuer.

Tests de pénétration Outils populaires

Nmap : Nmap (Network Mapper) connu sous le nom de Couteau suisse, est probablement l'outil d'audit de réseau et de sécurité le plus important et le plus basique. Nmap est un scanner de ports capable d'estimer l'identité du système d'exploitation cible (empreinte) et du logiciel à l'écoute derrière les ports. Il comprend une suite de plugins qui permet de tester la pénétration par force brute, vulnérabilités, etc. Vous pouvez voir 30 exemples Nmap sur https://linuxhint.com/30_nmap_examples/.

GSM / OpenVas : GreenBone Security Manager ou OpenVas est la version gratuite ou communautaire de Nessus Security Scanner. C'est un scanner utilisateur très complet et convivial facile à utiliser pour identifier les vulnérabilités, les erreurs de configuration et les failles de sécurité en général sur les cibles. Bien que Nmap soit capable de trouver des vulnérabilités, il nécessite la disponibilité de plugins mis à jour et une certaine capacité de la part de l'utilisateur. OpenVas a une interface Web intuitive, mais Nmap reste l'outil obligatoire pour tout administrateur réseau.

Métaexploit : La fonctionnalité principale de Metasploit est l'exécution d'exploits contre des cibles vulnérables, mais Metasploit peut être utilisé pour rechercher des failles de sécurité ou pour les confirmer. De plus, les résultats des analyses exécutées par Nmap, OpenVas et d'autres scanners de sécurité peuvent être importés dans Metasploit pour être exploités.

Ce ne sont que 3 exemples d'une énorme liste d'outils de sécurité. Il est fortement recommandé à toute personne intéressée par la sécurité de conserver cette Liste des meilleurs outils de sécurité réseau comme source principale d'outils de piratage ou de sécurité.

Exemple de test de pénétration Nmap :

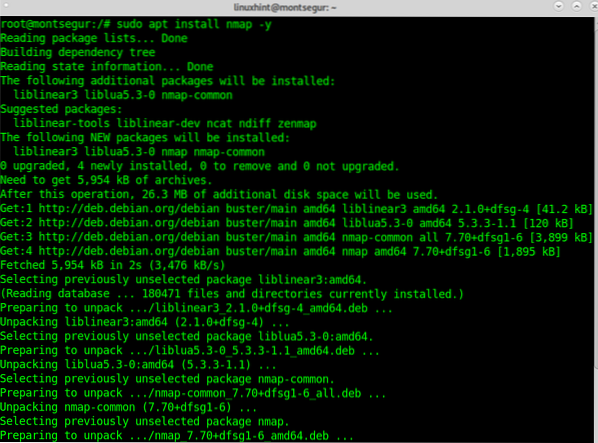

Pour commencer sur les systèmes Debian, exécutez :

# apt install nmap -y

Une fois installé, la première étape pour essayer Nmap pour les tests d'intrusion dans ce didacticiel consiste à rechercher les vulnérabilités à l'aide du vuln plugin inclus dans le Nmap NSE (Nmap Scripting Engine). La syntaxe pour exécuter Nmap avec ce plugin est :

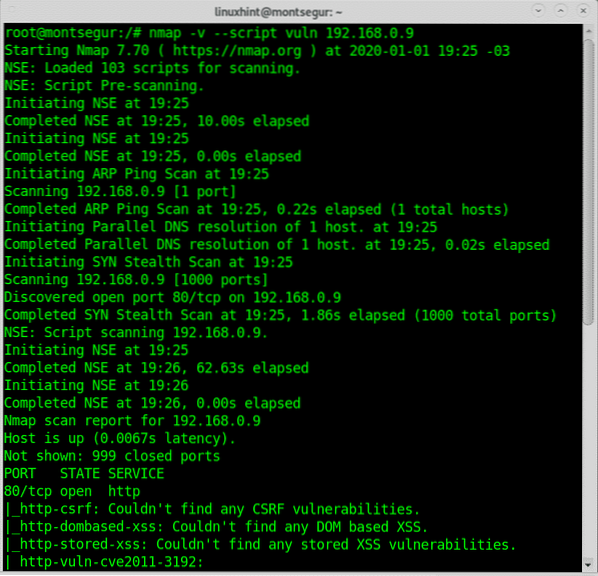

# nmap -v --script vulnDans mon cas je vais lancer :

# nmap -v --script vuln 192.168.0.9

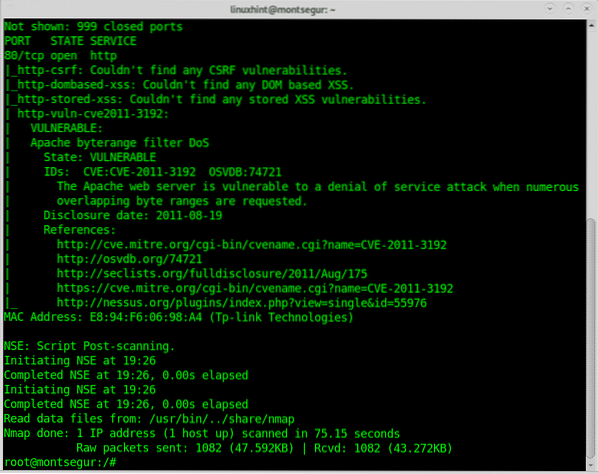

Ci-dessous, vous verrez que Nmap a trouvé une vulnérabilité exposant l'appareil ciblé à des attaques par déni de service.

La sortie offre des liens vers des références à la vulnérabilité, dans ce cas, je peux trouver des informations détaillées sur https://nvd.nist.gov/vuln/detail/CVE-2011-3192.

L'exemple suivant montre une exécution de pen test utilisant OpenVas, à la fin de ce tutoriel, vous pouvez trouver des tutoriels avec des exemples supplémentaires avec Nmap.

Exemple de test de pénétration Openvas :

Pour commencer avec OpenVas, téléchargez Greenbone Community Edition depuis https://dl.os vert.net/téléchargement/VM/gsm-ce-6.0.0.iso pour le configurer en utilisant VirtualBox.

Si vous avez besoin d'instructions pour configurer VirtualBox sur Debian, lisez https://linuxhint.com/install_virtualbox6_debian10/ et revenez juste après avoir terminé l'installation avant de configurer le système d'exploitation invité ou virtuel.

Sur VirtualBox suivez les instructions

Choisissez les options suivantes dans l'assistant pour VirtualBox à la main via "Nouveau":

- Type : Linux

- Version : Autre Linux (64 bits)

- Mémoire : 4096 Mo

- Disque dur : 18 Go

- Processeurs : 2

Créez maintenant un nouveau disque dur pour la machine virtuelle.

Veillez à ce que la connexion réseau fonctionne de l'intérieur vers l'extérieur et de l'extérieur vers l'intérieur : le système a besoin d'un accès à Internet pour la configuration. Pour utiliser l'interface Web des systèmes, vous devez accéder au système à partir duquel votre navigateur Web s'exécute.

L'audio, l'USB et la disquette doivent être désactivés.

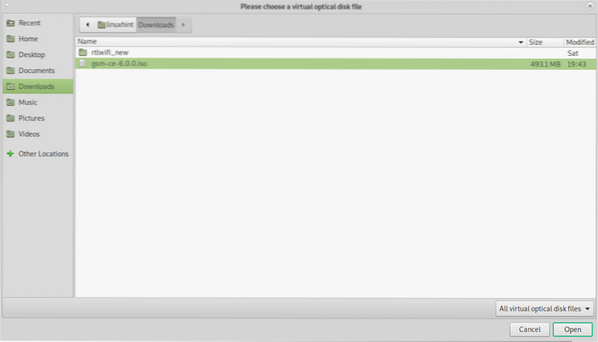

Maintenant, cliquez sur Démarrer et cliquez sur l'icône du dossier pour choisir l'image ISO téléchargée comme support pour le lecteur de CD et démarrez la machine virtuelle comme indiqué dans les captures d'écran ci-dessous :

Naviguez jusqu'au répertoire contenant l'ISO, sélectionnez-le et appuyez sur Ouvert.

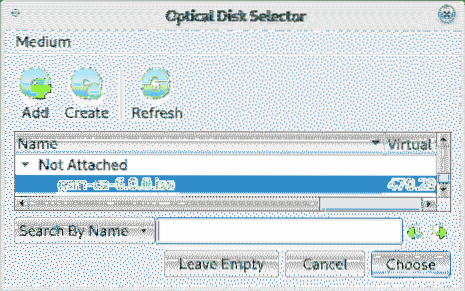

Sélectionnez votre image ISO et appuyez sur Choisir.

presse Démarrer pour lancer l'installateur GSM.

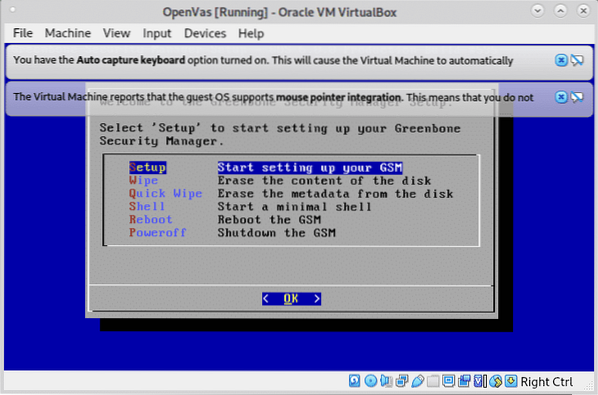

Une fois lancé et démarré, sélectionnez Installer et appuyez sur d'accord continuer.

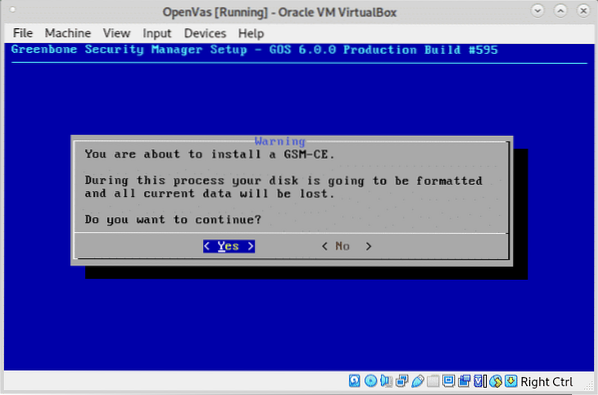

Dans l'écran suivant, appuyez sur OUI continuer.

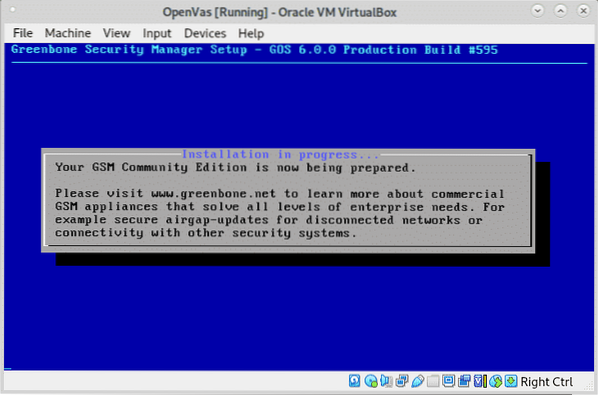

Laissez l'installateur préparer votre environnement :

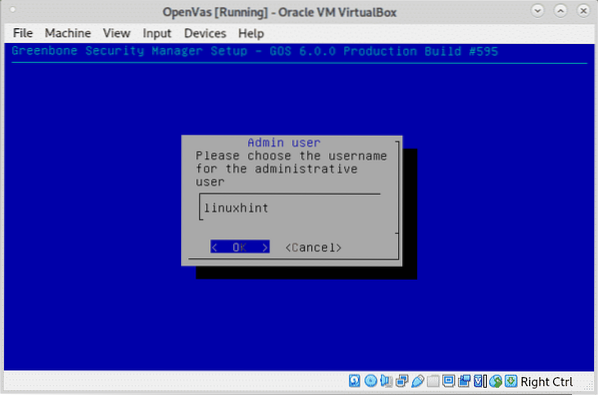

Lorsque demandé, définissez un nom d'utilisateur comme indiqué dans l'image ci-dessous, vous pouvez laisser la valeur par défaut administrateur utilisateur.

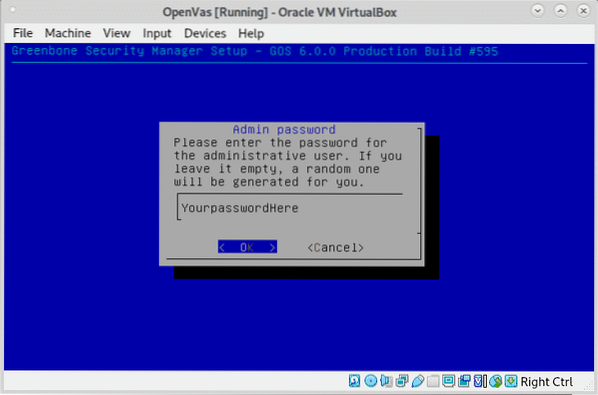

Définissez votre mot de passe et appuyez sur d'accord continuer.

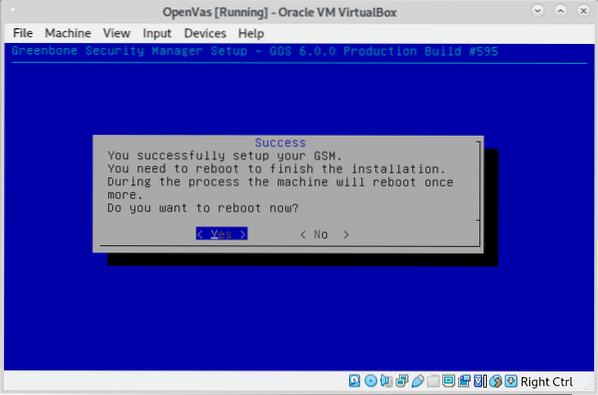

Lorsqu'on lui a demandé de redémarrer, appuyez sur OUI.

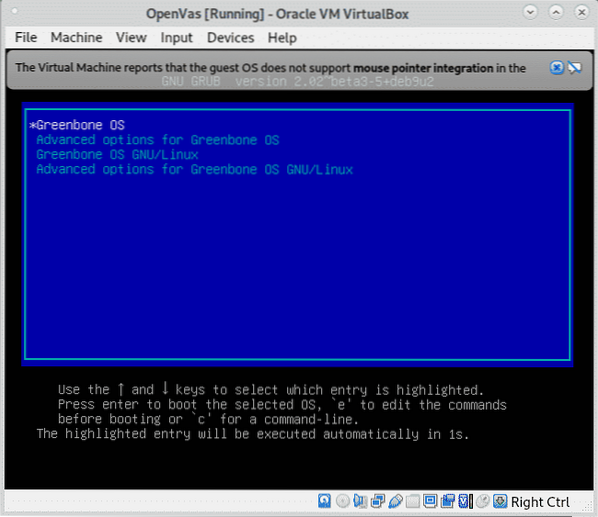

Au démarrage, sélectionnez Système d'exploitation Greenbone en appuyant ENTRER.

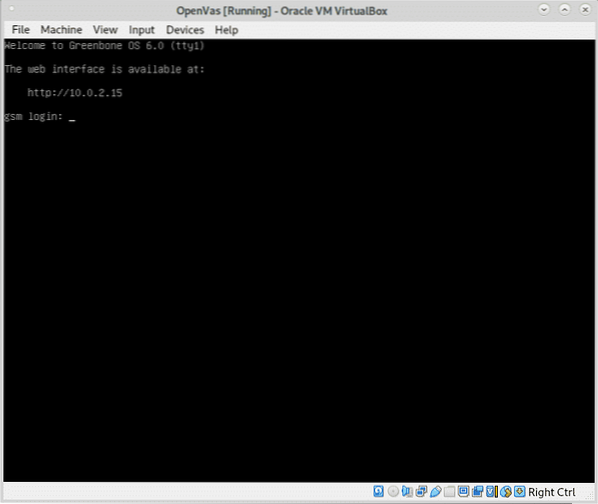

Lors du premier démarrage après l'installation, ne vous connectez pas, le système terminera l'installation et redémarrera automatiquement, puis vous verrez l'écran suivant :

Vous devez vous assurer que votre périphérique virtuel est accessible depuis votre périphérique hôte, dans mon cas, j'ai changé la configuration du réseau VirtualBox de NAT à Bridge, puis j'ai redémarré le système et cela a fonctionné.

Noter: Source et instructions pour les mises à jour et les logiciels de virtualisation supplémentaires sur https://www.os vert.net/en/install_use_gce/.

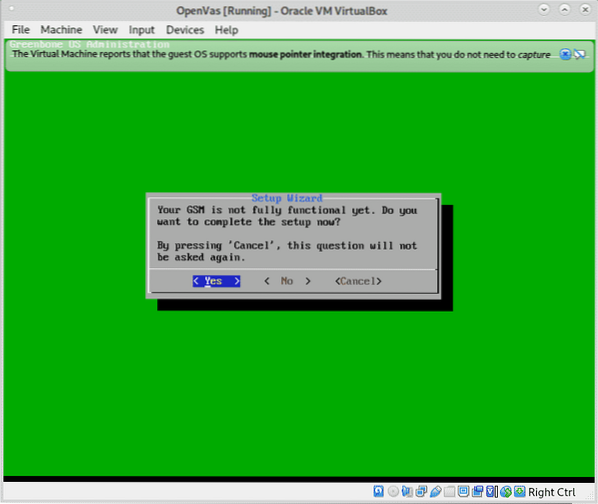

Une fois que vous avez démarré la connexion et que vous verrez l'écran ci-dessous, appuyez sur OUI continuer.

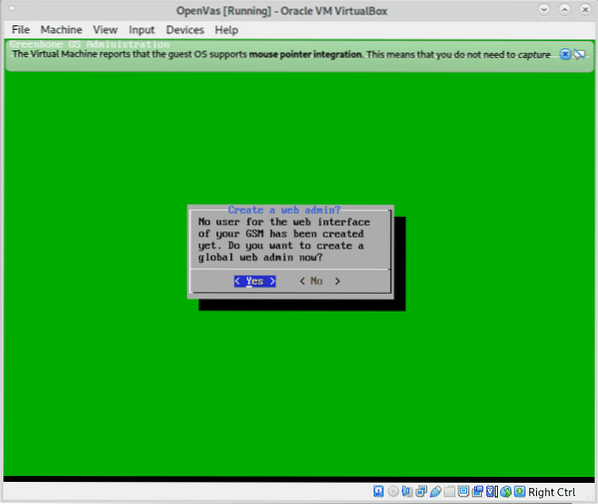

Pour créer un utilisateur pour l'interface Web, appuyez sur OUI à nouveau pour continuer comme indiqué dans l'image ci-dessous :

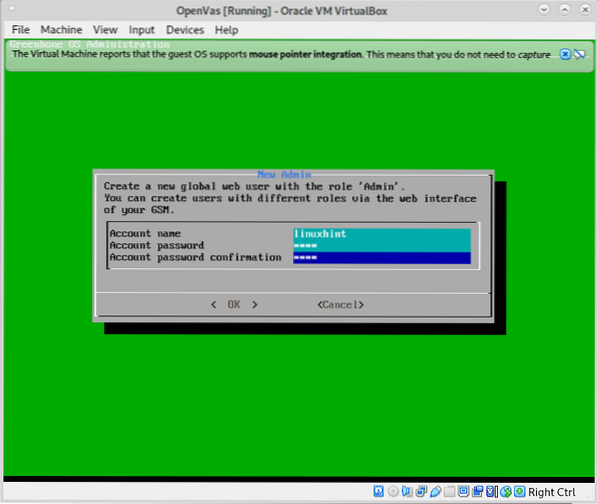

Remplissez le nom d'utilisateur et le mot de passe demandés et appuyez sur d'accord continuer.

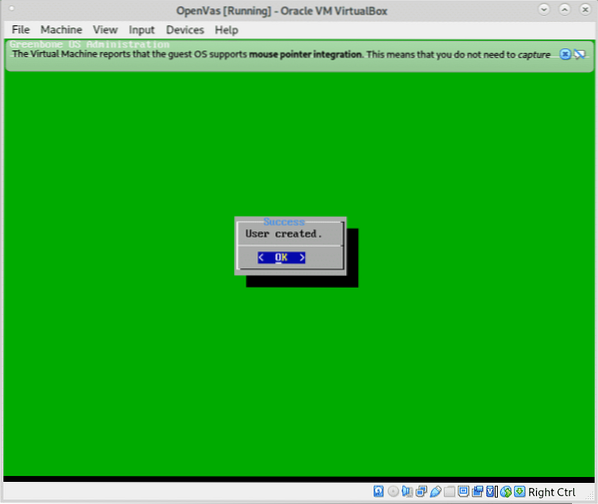

presse d'accord à la confirmation de la création de l'utilisateur :

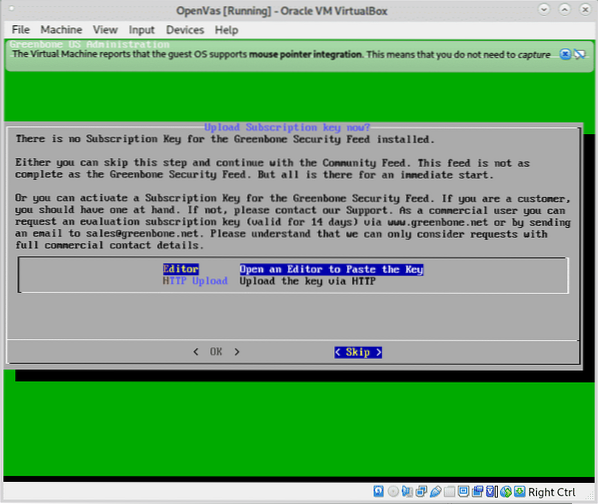

Vous pouvez ignorer la clé d'abonnement pour l'instant, appuyez sur Sauter continuer.

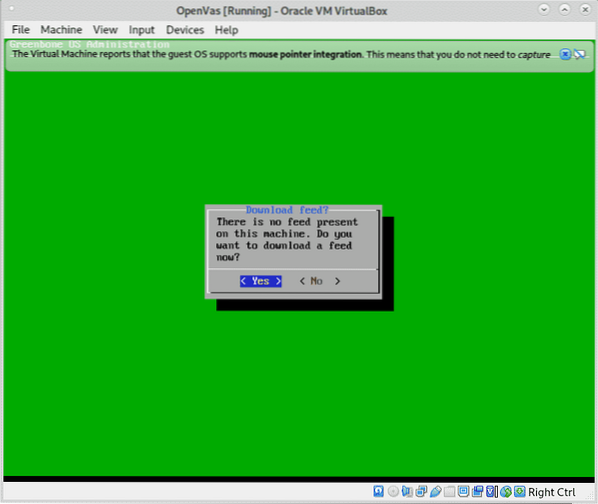

Pour télécharger le flux, appuyez sur OUI comme indiqué ci-dessous.

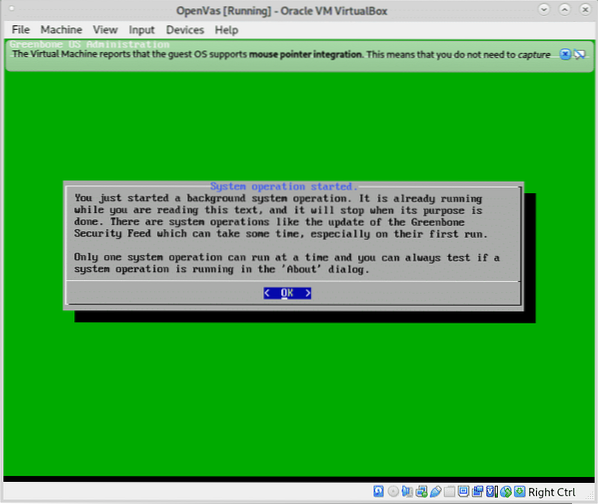

Lorsque vous êtes informé de la tâche en arrière-plan en cours d'exécution, appuyez sur d'accord.

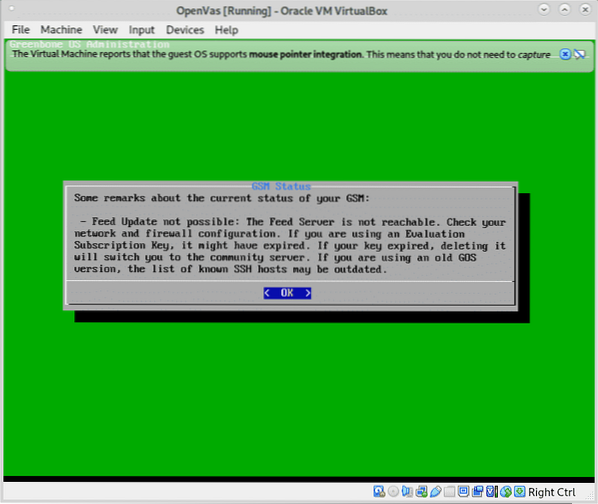

Après une brève vérification, vous verrez l'écran suivant, appuyez sur d'accord pour terminer et accéder à l'interface web :

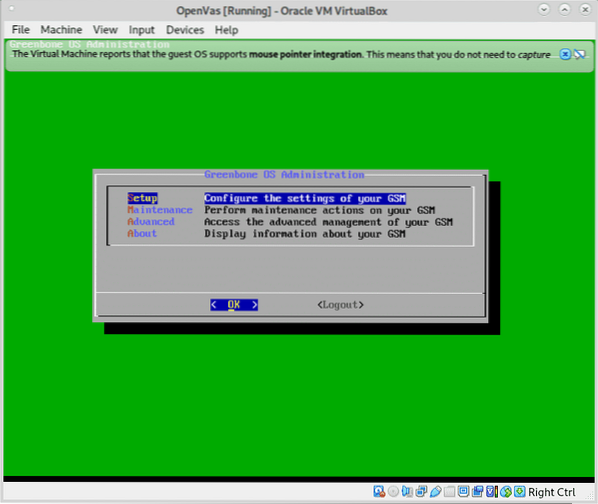

Vous verrez l'écran suivant, si vous ne vous souvenez pas de votre adresse d'accès Web, vous pouvez la vérifier sur la dernière option de menu À propos.

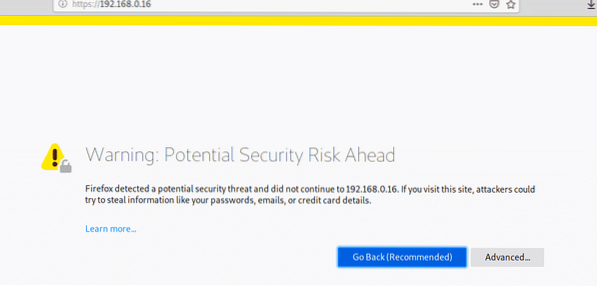

Lors de l'accès avec la clé SSL, vous serez accueilli par l'avertissement SSL, presque sur tous les navigateurs l'alerte est similaire, sur Firefox comme dans mon cas, cliquez sur Avancée.

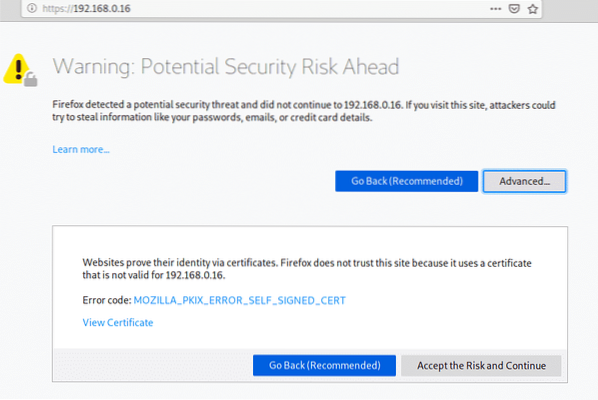

Appuyez ensuite sur "Accepter le risque et continuer"

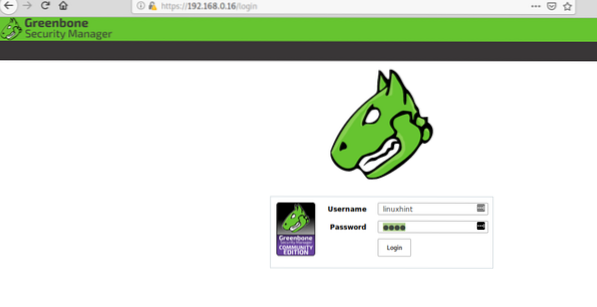

Connectez-vous au GSM à l'aide de l'utilisateur et du mot de passe que vous avez définis lors de la création de l'utilisateur de l'interface Web :

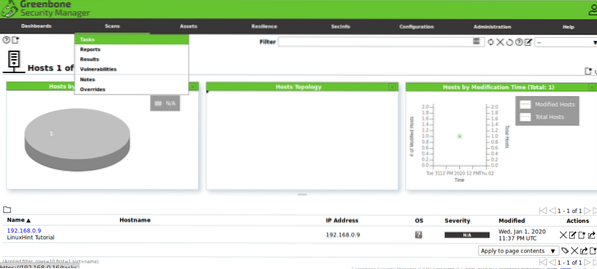

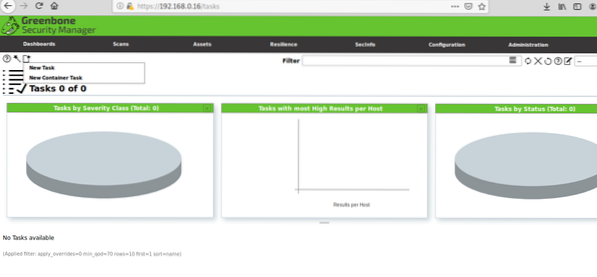

Une fois à l'intérieur, dans le menu principal, appuyez sur Analyses et puis sur Tâches.

Cliquez sur l'icône et sur "Nouvelle tâche".

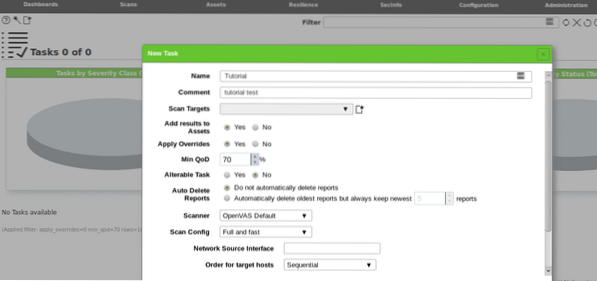

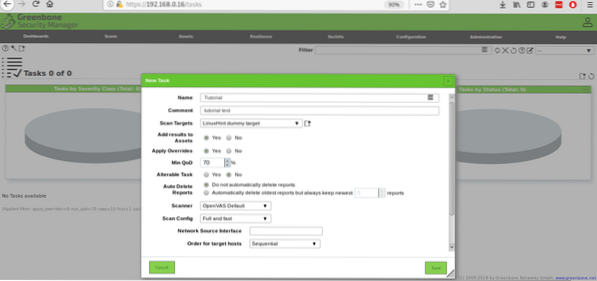

Remplissez toutes les informations requises, sur les cibles d'analyse, cliquez à nouveau sur l'icône :

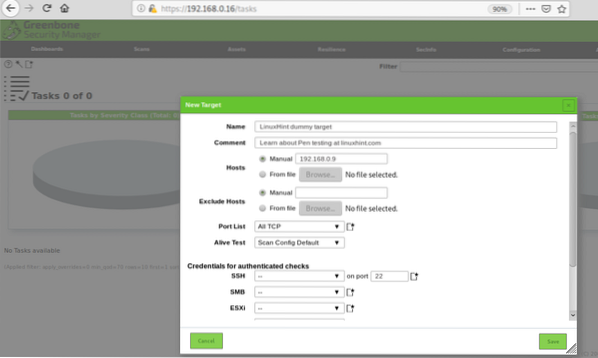

En appuyant sur une nouvelle fenêtre demandera des informations sur la cible, vous pouvez définir un seul hôte par IP ou nom de domaine, vous pouvez également importer des cibles à partir de fichiers, une fois rempli tous les champs demandés appuyez sur Sauvegarder.

Puis appuyez Sauvegarder de nouveau

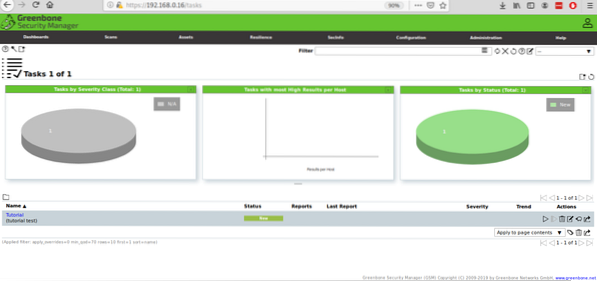

Une fois définie, vous pouvez voir votre tâche créée avec un bouton PLAY pour lancer l'analyse des tests d'intrusion :

Si vous appuyez sur le bouton Play, le statut passe à "demandé":

Ensuite, commencera à afficher la progression :

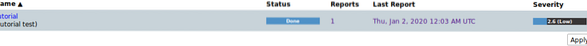

Une fois que vous avez terminé, vous verrez le statut Fait, cliquez sur le statut.

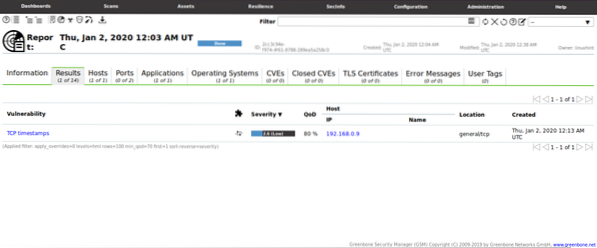

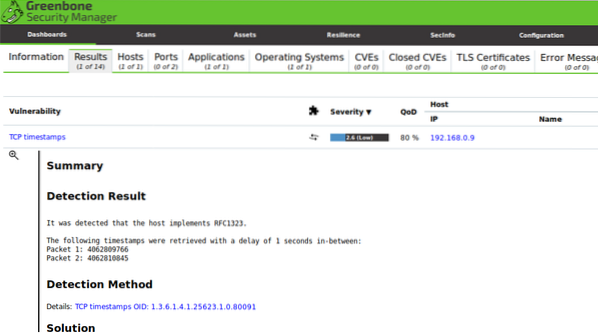

Une fois à l'intérieur, vous pouvez cliquer sur Résultats pour voir un écran similaire à celui ci-dessous :

Dans ce cas GSM a trouvé une vulnérabilité légère sans importance :

Cette analyse a été lancée sur un bureau Debian récemment installé et mis à jour sans services. Si vous êtes intéressé par les pratiques de test d'intrusion, vous pouvez obtenir métasploitable environnement de test virtuel de sécurité plein de vulnérabilités prêtes à être détectées et exploitées.

J'espère que vous avez trouvé ce bref article sur Qu'est-ce que le test d'intrusion réseau utile, merci de l'avoir lu.

Phenquestions

Phenquestions