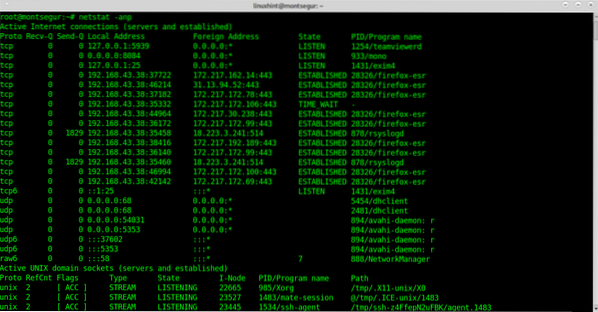

Utilisation de la commande netstat pour trouver les ports ouverts :

L'une des commandes les plus élémentaires pour surveiller l'état de votre appareil est netstat qui montre les ports ouverts et les connexions établies.

Ci-dessous un exemple de netstat avec sortie d'options supplémentaires :

# netstat -anp

Où:

-une: montre l'état des sockets.

-n : affiche les adresses IP au lieu de hots.

-p : montre le programme établissant la connexion.

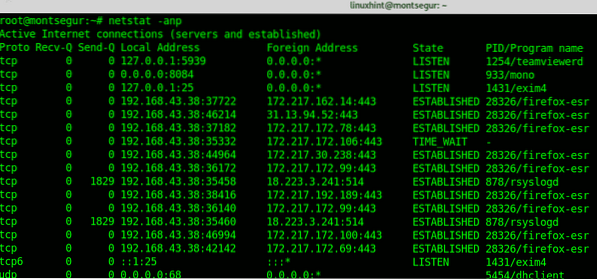

Un extrait de sortie meilleur look :

La première colonne montre le protocole, vous pouvez voir que TCP et UDP sont inclus, la première capture d'écran montre également les sockets UNIX. Si vous pensez que quelque chose ne va pas, la vérification des ports est bien sûr obligatoire.

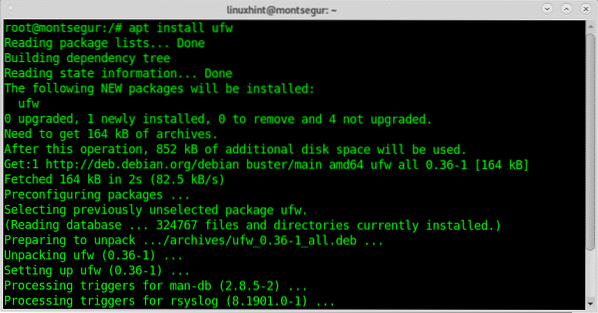

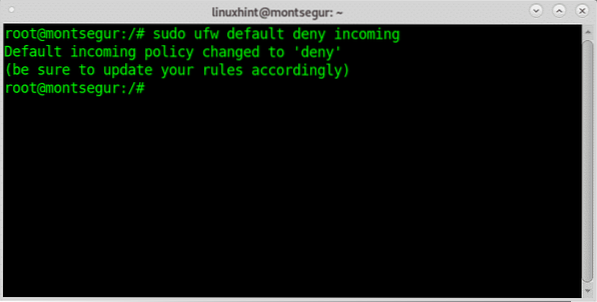

Définir des règles de base avec UFW :

LinuxHint a publié d'excellents tutoriels sur UFW et Iptables, ici je me concentrerai sur un pare-feu de politique restrictive. Il est recommandé de conserver une politique restrictive refusant tout trafic entrant à moins que vous ne souhaitiez qu'il soit autorisé.

Pour installer UFW, exécutez :

# apt installer ufw

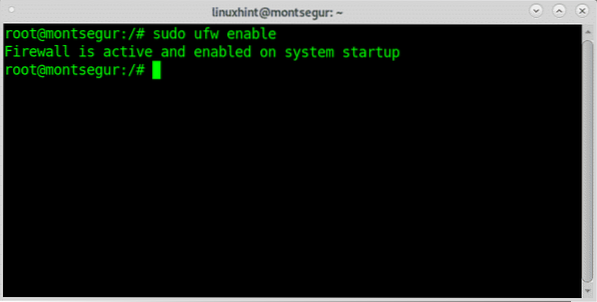

Pour activer le pare-feu au démarrage, exécutez :

# sudo ufw activer

Appliquez ensuite une politique restrictive par défaut en exécutant :

# sudo ufw par défaut refuser les appels entrants

Vous devrez ouvrir manuellement les ports que vous souhaitez utiliser en exécutant :

# ufw autoriserVous auditer avec nmap:

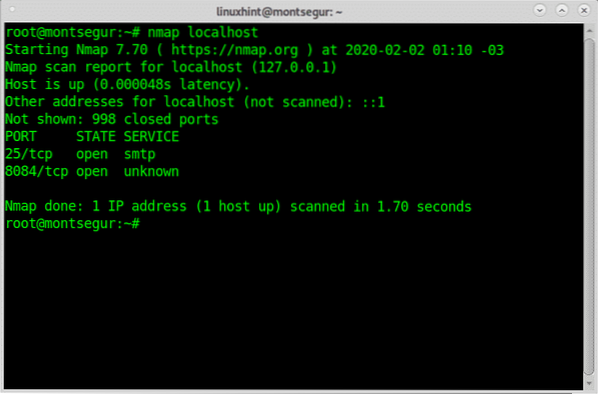

Nmap est, sinon le meilleur, l'un des meilleurs scanners de sécurité du marché. C'est le principal outil utilisé par les administrateurs système pour auditer la sécurité de leur réseau. Si vous êtes dans une DMZ vous pouvez scanner votre IP externe, vous pouvez également scanner votre routeur ou votre hôte local.

Une analyse très simple contre votre hôte local serait :

Comme vous le voyez, la sortie montre que mon port 25 et le port 8084 sont ouverts.

Nmap a beaucoup de possibilités, y compris le système d'exploitation, la détection de version, les analyses de vulnérabilité, etc.

Chez LinuxHint, nous avons publié de nombreux tutoriels axés sur Nmap et ses différentes techniques. Vous pouvez les trouver ici.

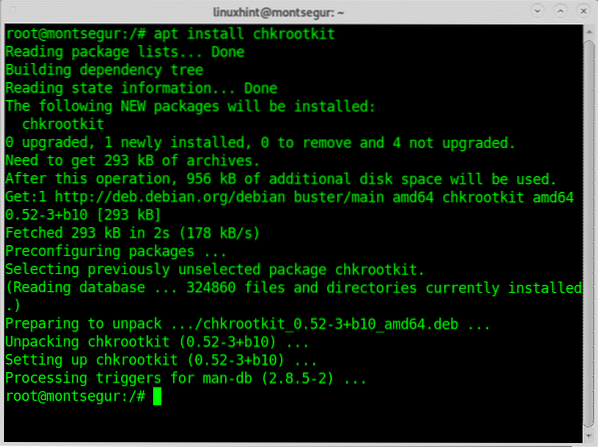

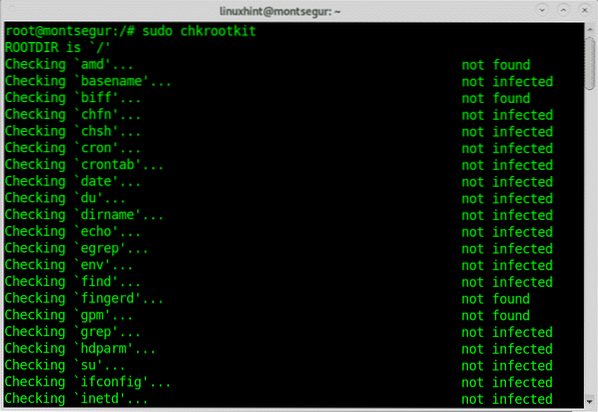

La commande chkrootkit pour vérifier votre système pour les infections chrootkit :

Les rootkits sont probablement la menace la plus dangereuse pour les ordinateurs. La commande chkrootkit

(vérifier le rootkit) peut vous aider à détecter les rootkits connus.

Pour installer chkrootkit, exécutez :

# apt installer chkrootkit

Exécutez ensuite :

# sudo chkrootkit Utilisation de la commande Haut pour vérifier les processus utilisant la plupart de vos ressources :

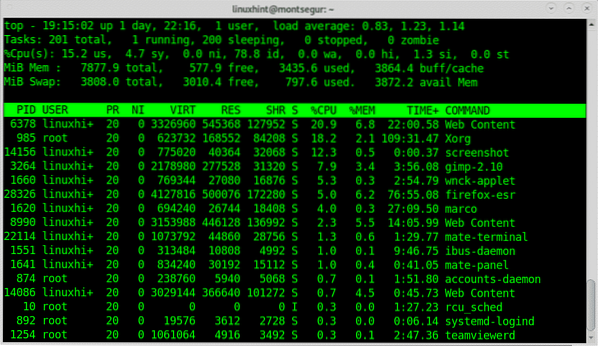

Utilisation de la commande Haut pour vérifier les processus utilisant la plupart de vos ressources :

Pour obtenir une vue rapide sur les ressources en cours d'exécution, vous pouvez utiliser la commande top, sur le terminal, exécutez :

# Haut

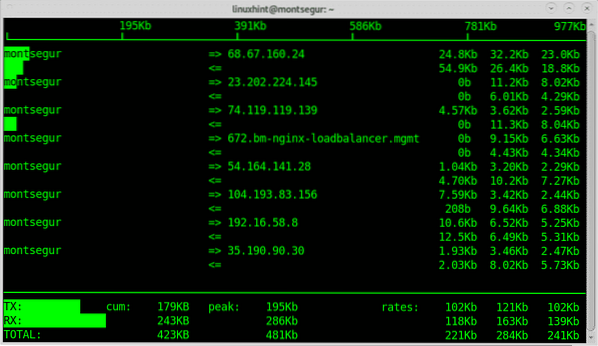

La commande iftop pour surveiller votre trafic réseau :

iftop est un autre excellent outil pour surveiller votre trafic,

# sudo iftopDans mon cas:

# sudo iftop wlp3s0

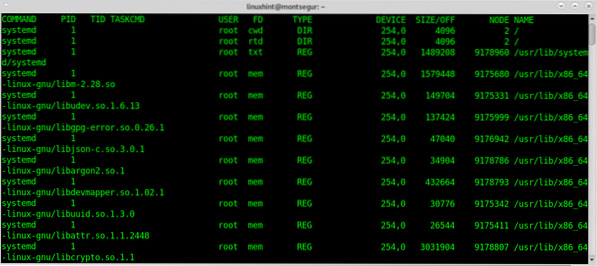

La commande lsof (list open file) pour vérifier l'association fichiers<>processus :

En cas de suspicion, quelque chose ne va pas, la commande lsof peut vous lister les processus ouverts et à quels programmes sont-ils associés, sur la console run :

# lsof

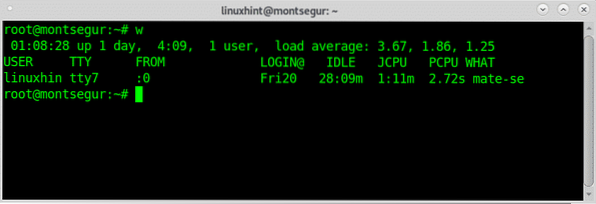

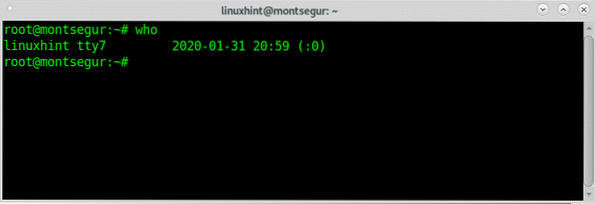

Le who et w pour savoir qui est connecté à votre appareil :

De plus, pour savoir comment défendre votre système, il est obligatoire de savoir comment réagir avant de soupçonner que votre système a été piraté. L'une des premières commandes à exécuter avant une telle situation est w ou alors qui qui montrera quels utilisateurs sont connectés à votre système et via quel terminal. Commençons par la commande w :

# w

Noter: les commandes « w » et « qui » peuvent ne pas afficher les utilisateurs connectés à partir de pseudo-terminaux comme le terminal Xfce ou le terminal MATE.

La colonne appelée UTILISATEUR affiche le Nom d'utilisateur, la capture d'écran ci-dessus montre que le seul utilisateur connecté est linuxhint, la colonne ATS montre le terminal (tty7), la troisième colonne DE affiche l'adresse de l'utilisateur, dans ce scénario, il n'y a pas d'utilisateurs distants connectés mais s'ils étaient connectés, vous pourriez y voir les adresses IP. le [email protégé] colonne spécifie l'heure à laquelle l'utilisateur s'est connecté, la colonne JCPU récapitule les minutes du processus exécuté dans le terminal ou le TTY. les PCPU affiche le CPU utilisé par le processus répertorié dans la dernière colonne QUELLE.

Pendant que w équivaut à exécuter disponibilité, qui et ps -a ensemble une autre alternative, malgré avec moins d'informations est la commande "qui" :

# qui

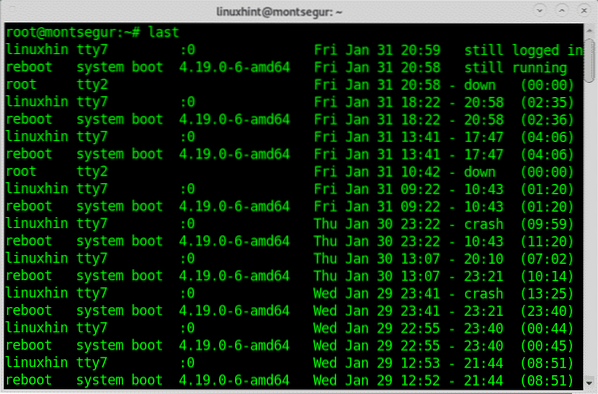

La commande dernier pour vérifier l'activité de connexion :

Une autre façon de superviser l'activité des utilisateurs est via la commande "last" qui permet de lire le fichier wtmp qui contient des informations sur l'accès de connexion, la source de connexion, l'heure de connexion, avec des fonctionnalités pour améliorer des événements de connexion spécifiques, pour essayer de l'exécuter :

Vérification de l'activité de connexion avec la commande dernier:

La commande lit le fichier en dernier wtmp pour trouver des informations sur l'activité de connexion, vous pouvez l'imprimer en exécutant :

# dernier

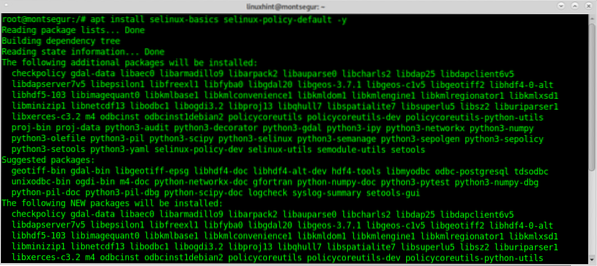

Vérifiez votre statut SELinux et activez-le si nécessaire :

SELinux est un système de restriction qui améliore toute sécurité Linux, il vient par défaut sur certaines distributions Linux, il est largement expliqué ici sur linuxhint.

Vous pouvez vérifier votre statut SELinux en exécutant :

# statutSi vous obtenez une erreur de commande introuvable, vous pouvez installer SELinux en exécutant :

# apt install selinux-basics selinux-policy-default -y

Exécutez ensuite :

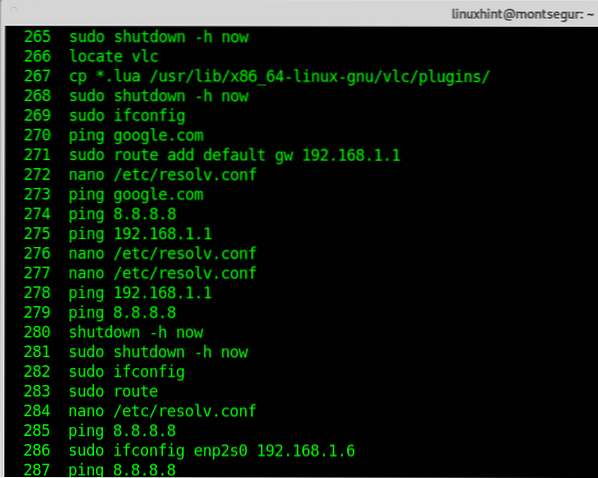

# selinux-activerVérifiez toute activité de l'utilisateur à l'aide de la commande l'histoire:

À tout moment, vous pouvez vérifier l'activité de l'utilisateur (si vous êtes root) en utilisant l'historique des commandes enregistré en tant qu'utilisateur que vous souhaitez surveiller :

# l'histoire

L'historique des commandes lit le fichier bash_history de chaque utilisateur. Bien sûr, ce fichier peut être falsifié, et vous en tant que root pouvez lire ce fichier directement sans invoquer l'historique des commandes. Pourtant, si vous souhaitez surveiller l'activité en cours d'exécution est recommandé.

J'espère que vous avez trouvé cet article sur les commandes de sécurité Linux essentielles utiles. Continuez à suivre LinuxHint pour plus de conseils et de mises à jour sur Linux et les réseaux.

Phenquestions

Phenquestions